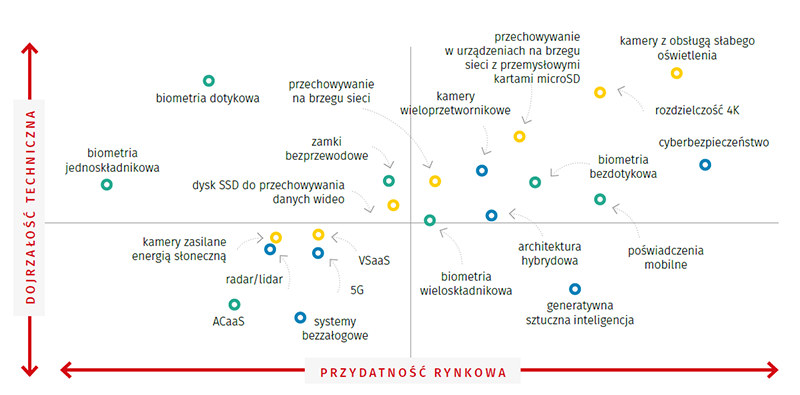

Dojrzałość i przydatność trendów technologicznych w 2024 r.

Przedstawiamy wyniki ankiety przeprowadzonej przez asmag.com, dotyczącej trendów, które zdominowały branżę security w roku 2024.

Przedstawiciele ankietowanych organizacji oceniali nie tylko przydatność i dojrzałość technologii zabezpieczeń, ale także zainteresowanie klientów tymi technologiami oraz ich potencjał wzrostu w najbliższym czasie. W badaniu, którego partnerem była firma ZKTeco, wzięło udział 250 firm. Mamy nadzieję, że wyniki ankiety pomogą czytelnikom lepiej zrozumieć trendy technologiczne, które zdominowały naszą branżę, a tym samym lepiej przystosować się do przyszłych oczekiwań klientów.

Architektura chmurowa i hybrydowa

Monitoring wizyjny jako usługa (VSaaS) oraz kontrola dostępu jako usługa (ACaaS), które coraz częściej są wdrażane przez podmioty z branży bezpieczeństwa, nie wydają się szczególnie różne od rozwiązań, jakie oferowano już w roku 2023. Ich popularność rośnie, ale same technologie nie wykazują znaczącej zmiany w zakresie przydatności i dojrzałości. Niezależnie od tego ACaaS zajmuje pierwsze miejsce w rankingu technologii kontroli dostępu o wysokim potencjale wzrostu.

Warto podkreślić, że architektura hybrydowa uzyskała wyższe oceny: 4,03 w zakresie przydatności i 3,7 w zakresie dojrzałości. W odniesieniu do zapytań klientów i potencjału wzrostu architektura hybrydowa zajmuje odpowiednio 4. i 3. miejsce. Wyniki pokazują, że rozwiązania chmurowe nie tracą na popularności, szczególnie w przypadku chmury hybrydowej, która rozdziela przetwarzanie i przechowywanie danych pomiędzy infrastrukturą lokalną a chmurą.

Według ekspertów architektura hybrydowa zyskuje na popularności, ponieważ łączy najlepsze cechy systemów lokalnych i chmurowych. Pozwala organizacjom zachować kontrolę nad najbardziej wrażliwymi danymi, jednocześnie umożliwia im korzystanie z wydajności serwerów chmurowych oraz wygodę zarządzania nimi. To rozwiązanie jest szczególnie przydatne firmom mającym systemy starszego typu, które nie mogą zostać przeniesione do chmury.

W przypadku chmury hybrydowej wszystkie systemy działające na serwerach lokalnych lub połączonych z chmurą, niezależnie od ich liczby, mogą być centralnie zarządzane z jednej platformy. Podejście hybrydowe upraszcza też przejście na systemy chmurowe w kontrolowanym tempie, umożliwiając przystosowanie urządzeń brzegowych do pracy z chmurą, dodanie usług chmurowych do istniejącej infrastruktury oraz stworzenie długoterminowej strategii, która maksymalizuje zwrot z inwestycji, jednocześnie unikając kosztownych modernizacji.

Generatywna sztuczna inteligencja

Generatywna sztuczna inteligencja (Generative AI) to rodzaj sztucznej inteligencji, która potrafi tworzyć nowe treści na podstawie przekazanych jej zbiorów danych. Narzędzie to może przynieść branży zabezpieczeń swoisty przełom, dlatego uzyskało ocenę przydatności 4,16 i zajmuje pierwsze miejsce pod względem zarówno zainteresowania klientów, jak i przewidywanego potencjału wzrostu w ciągu najbliższych pięciu lat.

Generatywna SI przyciąga wiele uwagi w kontekście bezpieczeństwa ze względu na możliwość poprawy dokładności i szybkości wykrywania zagrożeń oraz zmniejszenia liczby fałszywych alarmów. Ucząc się z ogromnych zbiorów danych, generatywna SI potrafi identyfikować wzorce, które ludzie mogą przeoczyć. I choć jest jeszcze w fazie rozwoju, to postępuje on tak szybko, że dla branży security jej adaptacja powinna być priorytetem. Należy się zatem spodziewać coraz bardziej innowacyjnych aplikacji, które zrewolucjonizują podejście do bezpieczeństwa fizycznego i cyfrowego.

Niektórzy eksperci dostrzegają jednak, że generatywna SI może być źródłem zagrożeń, takich jak rosnąca liczba deepfake’ów i podatności na błędy w modelach bazowych, które są szkolone na ogromnych ilościach publicznie dostępnych danych z Internetu. Modele te coraz częściej stają się celem ataków, np. poprzez próby wprowadzania złośliwych danych do zbiorów treningowych. Branża security musi szczególnie uważać na identyfikację i neutralizację tych zagrożeń, aby zapewnić integralność i bezpieczeństwo swoich systemów. Jeśli jednak SI zostanie wprowadzona z zachowaniem restrykcyjnych zasad bezpieczeństwa, to może prowadzić do szybszych reakcji i bardziej efektywnych dochodzeń, co ostatecznie poprawi efektywność operacyjną.

Przetwarzanie na brzegu sieci

Przetwarzanie na brzegu sieci uzyskało ocenę przydatności 4,3 i dojrzałości 3,86. W kategorii zapytań klientów zajmuje 3. miejsce. Tak wysoka ocena przydatności dowodzi, że użytkownicy cenią korzyści wynikające z przetwarzania danych na brzegu, kiedy jedynie metadane są przesyłane do systemu głównego w celu dalszej analizy. Takie podejście umożliwia lepsze wykorzystanie przepustowości oraz szybszą reakcję na incydenty. Do rozwoju tego trendu przyczynia się również coraz większa dostępność kamer wyposażonych w sztuczną inteligencję.

Cyberbezpieczeństwo

Cyberbezpieczeństwo otrzymało ocenę przydatności 4,39 i dojrzałości 3,91. Zajmuje też drugie miejsce pod względem zapytań klientów i potencjału wzrostu. Wyniki te odzwierciedlają rosnące znaczenie cyberbezpieczeństwa w obliczu wysokiej liczby ataków. Według danych Broadcom kamery podłączone do Internetu stanowiły cel 15% wszystkich ataków na IoT. Ankieta US News and World Report pokazuje, że 13% respondentów doświadczyło włamań do oprogramowania tych urządzeń, a 49% pytanych obawia się, że ich urządzenia staną się ofiarą takiego ataku. To skłoniło producentów do projektowania rozwiązań z uwzględnieniem zasad cyberbezpieczeństwa.

Producenci urządzeń monitoringu wizyjnego coraz częściej podkreślają zgodność z ustawą NDAA, która zabrania używania kluczowych komponentów pochodzących z Chin.

Bezzałogowe drony i roboty

Jeśli chodzi o drony i roboty, technologia ta uzyskała umiarkowane oceny przydatności i dojrzałości na poziomie odpowiednio: 3,7 i 3,34, zajmując czwarte miejsce pod względem potencjału wzrostu w najbliższej przyszłości. Temat bezpieczeństwa bezzałogowego był szeroko omawiany kilka lat temu, ale zainteresowanie użytkowników i entuzjazm w tej kwestii nieco osłabły. Niemniej jednak drony nadal znajdują zastosowanie, zwłaszcza w krytycznych misjach, w których monitoring za pomocą kamer stacjonarnych okazuje się niewystarczający. Drony wyposażone w kamery wizyjne i termowizyjne mogą wykrywać np. małe źródła ognia, mogące się przekształcić w większe pożary.

Ranking technologii bezpieczeństwa wg zapytań klientów

| Miejsce | Technologia |

| 1 | Sztuczna inteligencja (generatywna SI) |

| 2 | Cyberbezpieczeństwo / rozwiązania cyberochrony |

| 3 | Przetwarzanie / magazynowanie na brzegu sieci |

| 4 | Architektura chmurowa hybrydowa |

| 5 | Platformy bezzałogowe |

| 6 | 5G |

| 7 | Radar i lidar |

Ranking technologii bezpieczeństwa wg potencjału wzrostu

| Miejsce | Technologia |

| 1 | Sztuczna inteligencja (generatywna SI) |

| 2 | Cyberbezpieczeństwo / rozwiązania cyberochrony |

| 3 | Architektura chmurowa hybrydowa |

| 4 | Platformy bezzałogowe |

| 5 | 5G |

| 6 | Przetwarzanie / magazynowanie na brzegu sieci |

| 7 | Radar i lidar |

Monitoring wizyjny:

4K i kamery do zastosowań specjalnych wyznaczają trendy

W tegorocznym badaniu dotyczącym technologii w monitoringu wizyjnym pod względem przydatności i dojrzałości wysoko zostały ocenione kamery 4K, kamery do pracy w słabym oświetleniu oraz kamery wieloprzetwornikowe. Coraz większą popularność zdobywają także przemysłowe karty microSD, które charakteryzują się wyższą trwałością i niezawodnością niż ich konsumenckie odpowiedniki.

William Pao

Monitoring wizyjny jako usługa (VSaaS)

Jeśli chodzi o monitoring wizyjny w formie usługi (VSaaS), technologia ta osiągnęła w 2024 r. ocenę przydatności na poziomie 3,75 oraz dojrzałości: 3,63. To nieznaczny spadek w porównaniu z wynikami z 2023 r., wynoszącymi odpowiednio: 4,04 i 3,82. W rankingu technologii, które wzbudzają największe zainteresowanie klientów, VSaaS zajmuje 8. miejsce, a w rankingu technologii z największym potencjałem wzrostu plasuje się na 4. pozycji. Choć wyniki są umiarkowane, nadal widoczny jest potencjał w odniesieniu do rozwoju VSaaS, który w najbliższym czasie nie zniknie.

Zainteresowanie monitoringiem wizyjnym wykorzystującym serwery chmurowe pozostaje wysokie ze względu na jego elastyczność, łatwość wdrożenia i niższe koszty początkowe. Wiele firm sukcesywnie odchodzi od tradycyjnych systemów utrzymywanych na serwerach lokalnych, więc potencjał wzrostu pozostaje znaczący. Ponadto integracja analizy wideo, sztucznej inteligencji i przetwarzania na krawędzi przesuwa VSaaS na wyższy poziom efektywności, co przyczyni się do jego dalszego rozwoju w nadchodzących latach. VSaaS umożliwia organizacjom zdalne zarządzanie systemami monitoringu, oferując automatyczne aktualizacje, elastyczne opcje przechowywania oraz wzmocnione zabezpieczenia.

Kamery coraz doskonalsze

Przeprowadziliśmy ankietę wśród czytelników na temat różnych innowacyjnych technik pojawiających się w kamerach dozoru wizyjnego. Szczególnie dobrze wypadły kamery z obsługą słabego oświetlenia oraz kamery wieloprzetwornikowe, które uzyskały wysokie oceny przydatności i dojrzałości – odpowiednio: 4,34 i 4,25 oraz 3,94 i 3,82. Oba typy tych urządzeń zajmują wysokie miejsca w rankingu zapytań klientów (kamery z obsługą słabego oświetlenia na pierwszym miejscu, a kamery wieloprzetwornikowe na drugim). Oferują one bowiem przydatne funkcje w dozorze wizyjnym – kamery z obsługą słabego oświetlenia dobrze rejestrują kolory w warunkach ograniczonego światła, a kamery wieloprzetwornikowe umożliwiają objęcie dużych obszarów przy mniejszej liczbie urządzeń i licencji.

W badaniu uwzględniliśmy też kamery bispektralne, łączące moduł wizyjny i termowizyjny w jednym urządzeniu. Jeśli chodzi przydatność i dojrzałość, otrzymały umiarkowane oceny (odpowiednio: 3,75 oraz 3,62). Mimo to trzeba pamiętać, że są nad wyraz przydatne w przypadku ochrony obwodowej, zwłaszcza obiektów przemysłowych i infrastruktury krytycznej, dlatego oczekujemy dalszego zainteresowania tą technologią.

Przemysłowe karty microSD i dyski SSD

Przeanalizowaliśmy również opinie użytkowników na temat przechowywania materiału wizyjnego w urządzeniach brzegowych, które zdobywają popularność w systemach monitoringu wizyjnego. Mowa o przemysłowych kartach microSD oraz dyskach SSD. Karty microSD uzyskały wysokie oceny przydatności i dojrzałości – odpowiednio: 4,08 i 4,01 – podczas gdy dyski SSD osiągnęły wartości: 3,86 i 3,75. Przemysłowe karty microSD charakteryzują się lepszym niż w przypadku kart konsumenckich wskaźnikiem żywotności, na który składają się m.in. wskaźnik liczby zapisanych terabajtów (Total Bytes Written, TBW – parametr, który oznacza całkowitą liczbę zapisanych [tera]bajtów w całym okresie eksploatacji) i średni czas między awariami (Mean Time Between Failures, MTBF). To po prostu nośniki trwalsze i bardziej niezawodne niż ich „prywatne” odpowiedniki, które nie są przeznaczone do zapisu prowadzonego w trybie 24/7. Przemysłowe microSD stają się bardziej opłacalnym rozwiązaniem w urządzeniach brzegowych niż rejestratory NVR (Network Video Recorder), ponieważ są tańsze, fizycznie mniejsze i łatwiej je w razie potrzeby wymienić. Inna rzecz, że w przypadku zastosowania NVR to dyski Solid State stają się preferowanym rozwiązaniem, jeśli chodzi o przechowywanie danych w NVR. Są bardziej niezawodne niż tradycyjne HDD, które zawierają ruchome części mechaniczne. Kompaktowy rozmiar, konstrukcja niepotrzebująca wentylatora i możliwość pracy w szerokim zakresie temperatur sprawiają, że w przypadku NVR-ów SSD są idealnym nośnikiem pamięci, który można zamontować wewnątrz rejestratora lub do niego podpiąć. Te cechy SSD sprawiają, że ich popularność rośnie.

Rozdzielczość 4K

Podobnie jak w zeszłym roku, technologia 4K uzyskała wysokie oceny przydatności (4,21) i dojrzałości (4,18), co stanowi wzrost w porównaniu do 4,09 i 4,06 w roku 2023. W rankingu zapytań klientów 4K zajmuje 3. miejsce. Rozdzielczość 4K, czyli 3840 x 2160 pikseli, pozostaje popularna, zwłaszcza w urządzeniach stosowanych w miastach inteligentnych. A postęp w tej dziedzinie i rosnąca konkurencja spowodowały, że kamery 4K znacząco staniały. Różne modele są oferowane w szerokim przedziale cenowym, tym samym są dostosowane do potrzeb użytkowników o różnym budżecie. W związku z tym przewidujemy dalszy wzrost zapotrzebowania na rozwiązania monitoringu 4K.

Kamery zasilane energią słoneczną

Kamery zasilane energią słoneczną mają ocenę przydatności na poziomie 3,67 i dojrzałości 3,62, co w porównaniu z wynikami z 2023 r. (odpowiednio: 3,72 i 3,47) pokazuje niewielki wzrost dojrzałości. W rankingu potencjału wzrostu zajmują wysokie 3. miejsce. Kamery te są szczególnie użyteczne do monitoringu obszarów rozległych, gdzie dostęp do źródeł zasilania jest ograniczony. Przemysł systemów monitoringu wizyjnego jest obecnie zorientowany na zrównoważony rozwój, a kamery zasilane energią słoneczną doskonale wpisują się w ten trend.

Ranking technologii monitoringu wizyjnego wg zapytań klientów

| Miejsce | Technologia |

| 1. | Kamery z obsługą słabego oświetlenia |

| 2. | Kamery wieloprzetwornikowe |

| 3. | Rozdzielczość 4K |

| 4. | Kamery zasilane energią słoneczną |

| 5. | Kamery 4G/5G |

| 6. | SSD do przechowywania danych |

| 7. | Przechowywanie w urządzeniach na brzegu sieci z przemysłowymi kartami microSD |

| 8. | VSaaS |

| 9. | Kamery bispektralne |

Ranking technologii monitoringu wizyjnego wg potencjału wzrostu

| Miejsce | Technologia |

| 1. | Kamery 4G/5G |

| 2. | Kamery wieloprzetwornikowe |

| 3. | Kamery zasilane energią słoneczną |

| 4. | VSaaS |

| 5. | Rozdzielczość 4K |

| 6. | SSD do przechowywania danych |

| 7. | Kamery z obsługą słabego oświetlenia |

| 8. | Kamery bispektralne |

| 9. | Przechowywanie w urządzeniach na brzegu sieci z przemysłowymi kartami microSD |

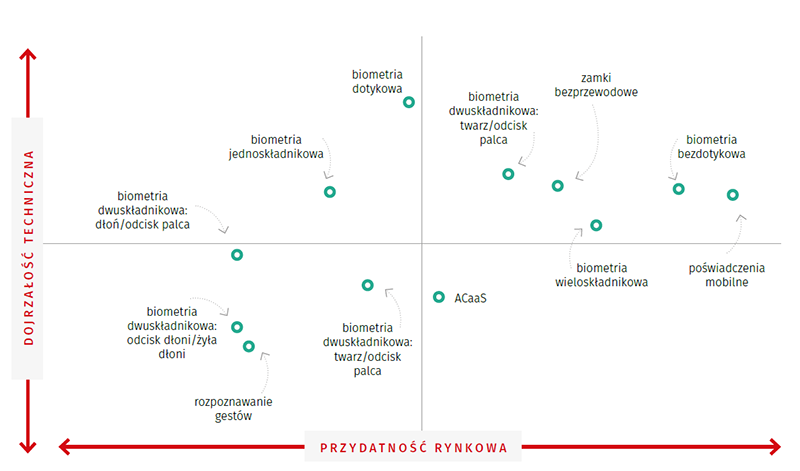

Kontrola dostępu:

na popularności zyskują ACaaS i mobilne poświadczenia

W tegorocznym badaniu wyraźnie widoczna jest rosnąca popularność kontroli dostępu świadczonej jako usługa (ACaaS) oraz mobilnych poświadczeń, umożliwiających dostęp za pomocą urządzeń przenośnych. Równocześnie zyskuje na znaczeniu biometria bezdotykowa.

Kontrola dostępu jako usługa (ACaaS)

W przypadku kontroli dostępu świadczonej jako usługa (Access Control as a Service, ACaaS) ocena przydatności i dojrzałości wynosi odpowiednio: 3,61 i 3,37, co oznacza niewielki spadek w porównaniu z oceną o rok wcześniejszą (3,86 i 3,8). ACaaS zajmuje czwarte miejsce w rankingu technologii kontroli dostępu najczęściej poszukiwanych przez klientów, ale pierwsze miejsce pod względem potencjału wzrostu.

ACaaS zyskuje na znaczeniu. W nadchodzących latach przewiduje się jej dynamiczny rozwój. Obecna umiarkowana ocena dojrzałości tej technologii wynika głównie z faktu, że jest to stosunkowo nowe rozwiązanie, jednak wraz z rosnącą popularnością chmury, szczególnie wśród firm poszukujących skalowalnych i efektywnych kosztowo rozwiązań, rośnie także popularność ACaaS. Możliwość zdalnego zarządzania dostępem, łatwe aktualizowanie organizacyjnej polityki bezpieczeństwa oraz integracji z innymi platformami chmurowymi sprawiają, że ACaaS doskonale odpowiada na współczesne wymagania dotyczące bezpieczeństwa, szczególnie w sektorach, gdzie ważne są elastyczność i kontrola rozproszonych lokalizacji.

Metoda uwierzytelniania – mobilne poświadczenia

W kategoriach przydatności oraz potencjału wzrostu biometria dotykowa i rozpoznawanie gestów uzyskały umiarkowane oceny. Tymczasem mobilne poświadczenia zajęły pierwsze i drugie miejsce w obu rankingach. Rozwiązania mobilne oferują dwie ważne korzyści. Po pierwsze, są wygodne, gdyż użytkownicy zawsze mają przy sobie swoje urządzenia. Po drugie, są bezpieczne, ponieważ użytkownik jest już uwierzytelniony na urządzeniu, a komunikacja między nim a czytnikiem jest szyfrowana.

| Technologia | Przydatność | Dojrzałość |

| Biometria dotykowa | 3,55 | 4,22 |

| Rozpoznawanie gestów | 3,22 | 3,14 |

| Poświadczenia mobilne | 4,21 | 3,78 |

Biometria dotykowa (mowa głównie o odcisku palca) ma jednak pewne ograniczenia, takie jak trudność odczytania odcisku zabrudzonego palca (np. pracowników budowlanych), brak uniwersalności (odciski niektórych osób są trudne do rozpoznania) oraz obawy higieniczne, szczególnie w erze postpandemicznej. Natomiast rozpoznawanie gestów, które uwierzytelnia na podstawie wykonanych ruchów, wciąż jest traktowane jako nowinka. Z tych względów mobilne poświadczenia są liderem wśród technologii uwierzytelniania.

Biometria dotykowa vs. bezdotykowa

Według opinii czytelników biorących udział w badaniu rozwiązania bezdotykowe zajmują drugie miejsce. Generalnie widać, że biometria dotykowa jest uznawana za bardziej dojrzałą, podczas gdy biometria bezdotykowa – za bardziej odpowiednią.

| Biometria dotykowa | Biometria bezdotykowa | |||

| Rok | Przydatność | Dojrzałość | Przydatność | Dojrzałość |

| 2024 | 3,55 | 4,22 | 4,11 | 3,84 |

| 2023 | 3,74 | 4,05 | 4,11 | 3,74 |

Technologie bezdotykowe, takie jak rozpoznawanie twarzy, tęczówki czy układu żył dłoni, stają się coraz powszechniejsze. Przede wszystkim są higieniczne. Nie trzeba niczego dotykać, by uzyskać dostęp, a to duża zaleta. Rozwiązania bezdotykowe zapewniają szybsze uwierzytelnianie, co czyni je odpowiednimi do zastosowań o dużym natężeniu ruchu, np. w przedsiębiorstwach i na lotniskach. Nie bez znaczenia jest też to, że nie trzeba pamiętać żadnego kodu czy hasła.

Biometria jedno- kontra wieloskładnikowa

W przypadku biometrii jedno- i wieloskładnikowej wyniki ankiety przedstawiają się następująco:

| Biometria dotykowa | Biometria bezdotykowa | |||

| Rok | Przydatność | Dojrzałość | Przydatność | Dojrzałość |

| 2024 | 3,39 | 3,83 | 3,93 | 3,68 |

| 2023 | 3,56 | 3,64 | 3,89 | 3,49 |

Biometria, w której uzyskanie dostępu wymaga wykorzystania więcej niż jednej cechy, czyli wieloskładnikowa, wyraźnie przeważa nad tą, w której do używana jest tylko jedna cecha. To zrozumiały trend. Każda dodatkowo sprawdzana cecha to kolejna warstwa zabezpieczenia i mniejsze ryzyko nieautoryzowanego dostępu.

Opcje biometrii wieloskładnikowej

Wyniki badania dotyczące przydatności i dojrzałości metod rozpoznawania opartych na kombinacji cech biometrycznych:

| Technologia | Przydatność | Dojrzałość |

| Odcisk dłoni/żyła dłoni | 3,2 | 3,24 |

| Twarz/dłoń | 3,47 | 3,43 |

| Dłoń/palec | 3,2 | 3,53 |

| Twarz/palec | 3,75 | 3,92 |

Rozpoznawanie za pomocą dwóch cech, a dokładnie wizerunku twarzy i odcisku linii papilarnych, cieszyło się największym zainteresowaniem czytelników biorących udział w badaniu, stając się wyraźnym zwycięzcą wśród metod biometrycznych łączących kilka cech.

Ranking technologii kontroli dostępu wg ankietowanych

| Miejsce | Technologia |

| 1. | ACaaS (kontrola dostępu jako usługa) |

| 2. | Mobilne poświadczenia |

| 3. | Biometria bezdotykowa |

| 4. | Biometria wieloskładnikowa |

| 5. | Rozpoznawanie gestów |

| 6. | Biometria dwuskładnikowa: twarz/dłoń |

| 7. | Zamki bezprzewodowe |

| 8. | Biometria dotykowa |

| 9. | Biometria dwuskładnikowa: twarz/odcisk palca |

| 10. | Biometria dwuskładnikowa: odcisk dłoni/żyła dłoni |

| 11. | Biometria dwuskładnikowa: dłoń/odcisk palca |

| 12. | Biometria jednoskładnikowa |

Zobacz też:

Security 50 – wzrosty, nowi gracze i geopolityczne wyzwania

Globalny obraz rynku security