System kontroli dostępu w obiektach infrastruktury krytycznej

Błażej Ożga

Infrastruktura krytyczna (IK) to – jak można przeczytać na stronie Rządowego Centrum Bezpieczeństwa – systemy oraz wchodzące w ich skład powiązane ze sobą funkcjonalnie obiekty (w tym budowlane), urządzenia, instalacje oraz usługi, które są kluczowe dla bezpieczeństwa państwa i obywateli.

Opracowany przez Rządowe Centrum Bezpieczeństwa Narodowy Program Ochrony Infrastruktury Krytycznej wskazuje na wzrost świadomości różnego rodzaju zagrożeń w tym obszarze. Dokument Standardy służące zapewnieniu sprawnego funkcjonowania IK – dobre praktyki i rekomendacje wzmacnia to poczucie.

Brak wiedzy, brak świadomości

Amerykańska agencja GAO (Government Accountability Office) w swoim raporcie zwraca uwagę Departamentowi Bezpieczeństwa Wewnętrznego USA (Department of Homeland Security) na brak strategii i personelu, aby móc zdefiniować, oszacować oraz zaadresować rodzaje ryzyka wynikające z cyberataków, których celem mogą być systemy kontroli dostępu w ponad 9 tys. obiektach federalnych. Amerykański instytut ICS-CERT (Industrial Control Systems Cyber Emergency Response Team) w 2016 r. odnotował 290 incydentów cyberataków na infrastrukturę krytyczną. Najbardziej narażone były sektory produkcji krytycznej – 63 ataki, sektor telekomunikacyjny – 62 ataki oraz energetyczny, w którym odnotowano aż 59 ataków.

Technologia IT

Infrastruktura IT to nie tylko komputery, serwery czy systemy operacyjne. Technologia IT już dawno została zaadaptowana przez producentów systemów zabezpieczeń i automatyki przemysłowej. Jest też powszechnie stosowana do zarządzania sieciami w sektorach: energetycznym, transportowym czy telekomunikacyjnym. Połączone w sieci IP sterowniki stają się coraz częściej celem ataków. Cyberataki na systemy IT mogą zagrażać bezpieczeństwu całego kraju. Jednak w odróżnieniu od działów IT, gdzie świadomość zagrożeń jest w miarę wysoka, w branży security wiedza na temat cyberbezpieczeństwa jest znikoma.

Stuxnet

W roku 2010 został wykryty robak stuxnet, który dokonał spustoszenia w systemie teleinformatycznym elektrowni atomowej w Iranie, atakując sterowniki PLC odpowiedzialne za procesy w systemie automatyki przemysłowej. Stuxnet to pierwszy w historii PCL rootkit rozprzestrzeniający się w systemach Windows, w szczególności WinCE, bardzo popularnym systemie operacyjnym typu embedded. Taki system operacyjny jest wykorzystywany również w systemach zabezpieczeń.

W roku 2010 został wykryty robak stuxnet, który dokonał spustoszenia w systemie teleinformatycznym elektrowni atomowej w Iranie, atakując sterowniki PLC odpowiedzialne za procesy w systemie automatyki przemysłowej. Stuxnet to pierwszy w historii PCL rootkit rozprzestrzeniający się w systemach Windows, w szczególności WinCE, bardzo popularnym systemie operacyjnym typu embedded. Taki system operacyjny jest wykorzystywany również w systemach zabezpieczeń.

Jak to się ma do systemów kontroli dostępu?

Obiekty infrastruktury krytycznej muszą podlegać szczególnej ochronie. Stosowane systemy powinny spełniać najwyższe standardy bezpieczeństwa nie tylko w odniesieniu do norm odwołujących się do systemów zabezpieczeń, ale także wymogów stawianych systemom IT.

Standardowo obiekty IK są chronione przez zabezpieczenia mechaniczne (ogrodzenia, bramy) oraz elektroniczne – systemy kontroli dostępu, telewizji dozorowej, sygnalizacji włamania i napadu oraz zarządzający bezpieczeństwem SMS (Security Management System). Częstą praktyką jest też integracja systemów elektronicznych z systemami budynkowymi BMS (Building Management System) i sterowania windami. Wszystkie te elementy są spięte za pomocą sieci TCP/IP przy użyciu switchy i routerów. Praktycznie każde podłączone urządzenie jest oparte na protokole IP. Z tego względu występuje kilka podstawowych zagrożeń:

Do głośnych incydentów, które miały miejsce w 2017 r., związanych z systemem kontroli dostępu należy atak na kurort narciarski w austriackich Alpach. Atak ransomware spowodował paraliż hotelu, uniemożliwiając obsłudze wydawanie gościom kart dostępu. Właściciele hotelu byli zmuszeni rozważyć zamianę elektronicznych identyfikatorów na klucze mechaniczne.

Jak podaje magazyn „Wired”, powołując się na raport firmy Symantec, w 2017 r. w ponad 20 incydentach hakerom udało się dostać do sieci różnych firm, w tym należących do sektora infrastruktury krytycznej w USA. Analitycy, którzy wykryli te ataki, stwierdzili, że hakerzy uzyskali kontrolę nad interfejsami stosowanymi przez inżynierów do wysyłania komend, np. do wyłączników prądu. Umożliwiło to hakerom m.in. odcięcie zasilania w sektorach zarówno prywatnym, jak i biznesowym.

Kontroler jak PC

W ciągu ostatnich 15 lat w wyniku rewolucyjnych przemian systemy zabezpieczeń, także kontroli dostępu, stały się systemami IT. Teraz kontroler systemu KD jest jak komputer PC podłączony do sieci IP w celu komunikacji z serwerem oraz innymi elementami w sieci. Oznacza to, że jest narażony na takie same metody ataku jak każdy komputer. W obszarze IT standardy bezpieczeństwa z roku na rok są wyższe. Branża security natomiast nie ma takiej wiedzy na temat cyberataków. To pokazuje olbrzymie potencjalne zagrożenie systemów kontroli dostępu.

Z punktu widzenia cyberprzestępcy niedostatecznie zabezpieczony kontroler może być celem ataku, może też zostać wykorzystany jako brama do całej sieci. Staje się więc słabym jej ogniwem. Przeanalizujmy możliwości techniczne, jakie mogą być stosowane do zabezpieczenia tego urządzenia.

Szyfrowanie komunikacji

Zabrzmi to co najmniej dziwnie, ale nawet we współczesnych systemach KD nie zawsze jest stosowane szyfrowanie danych przesyłanych pomiędzy kontrolerem a serwerem lub w komunikacji peer-to-peer. W rozwiązaniach wspierających szyfrowanie standardem powinno być wykorzystywanie publicznych algorytmów szyfrowania (np. TLS), bo tylko one są uznawane za bezpieczne. Zabezpieczenie TLS polega na tym, iż dwa urządzenia akceptują klucze szyfrujące przed nawiązaniem komunikacji. Od momentu, gdy zaakceptują klucze, za każdym razem, kiedy konfigurują połączenie, klucze deszyfrujące znane są tylko tym dwóm urządzeniom. W związku z tym, gdy ktoś przechwyci dane zaszyfrowane przez TLS, nie będzie w stanie ich odszyfrować.

Certyfikaty i autentykacja

Istnieją sposoby weryfikacji osób, stosuje się paszporty, dokumenty tożsamości. W środowisku IT wykorzystywane jest podobne podejście w postaci cyfrowych paszportów nazywanych certyfikatami. Oznacza to, że urządzenia muszą się nawzajem sprawdzić przed rozpoczęciem szyfrowania. Tylko wtedy wiedzą, że mogą sobie nawzajem zaufać. Taką operację określamy mianem autentykacji. Jedynie po przeprowadzeniu poprawnej autentykacji urządzenia mogą zgodzić się na wymianę kluczy szyfrujących. Ponieważ komputer atakującego nie posiada ważnego certyfikatu, nie może być podłączony do kontrolera. Takie podejście rodem z branży IT jest bardzo często pomijane w systemach zabezpieczeń. A jest to jedyny sposób, aby uniemożliwić przestępcom dostęp do kontrolera.

Środowisko IT to nie wszystko

Stosując zaawansowane systemy kontroli dostępu, które zapewniają połączenia szyfrowane pomiędzy kontrolerami a serwerem w sieci LAN, należy również zwrócić uwagę na zagrożenia, jakie niosą ze sobą pozostałe elementy systemu.

Karty RFID – w czym tkwi problem?

W przypadku obiektów należących do infrastruktury krytycznej szczególną uwagę należy zwrócić na bezpieczeństwo kart dostępu, ponieważ dane w nich zapisane są bezpośrednio narażone na ataki. Niestety świadomość zagrożeń wynikających ze stosowania kart, których technologie zabezpieczania zostały dawno złamane (np. Mifare Classic), lub takich, które zapewniają podobne bezpieczeństwo, jakie daje użycie kodu QR – czyli żadne (EM Marin 125 kHz). Karty bezpieczne to takie, w których do zaszyfrowania informacji stosuje się publiczne algorytmy, np. AES-128 lub wyższy, np. Mifare Desfire Ev1 czy HID SEOS.

Podwójna autoryzacja

Nietrudno zgodzić się z wytycznymi dotyczącymi obiektów IK, które zostały zawarte we wspomnianym załączniku. Dobrą praktyką jest stosowanie podwójnej autoryzacji w celu wejścia do stref szczególnie chronionych. Może być ona realizowana jako karta + pin, karta + cecha biometryczna. Niektóre systemy oferują również bardziej złożone procedury, włącznie z mierzeniem masy ciała osoby wchodzącej.

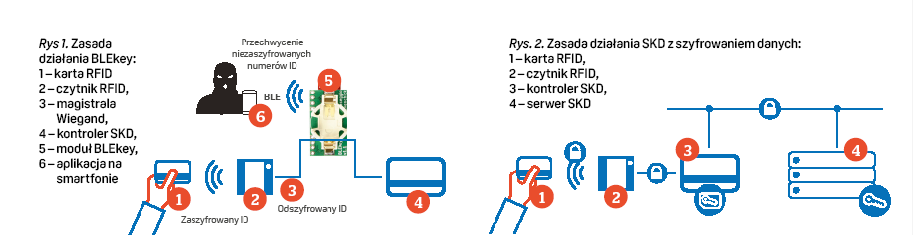

Wiegand i BLEKey

Nawet najnowocześniejsza technologia zastosowana w kontrolerach, kartach RFID czy też czytnikach nie zapewnia, że system KD chroni przed dostępem osób nieuprawnionych, jeżeli nie zostanie zabezpieczone tak słabe ogniwo, jakim jest niewątpliwie technologia rodem z lat 80. XX wieku. Mowa o interfejsie Wiegand. Jest on niezwykle popularny, ponieważ umożliwia podłączenie niemal każdego czytnika do niemal każdego kontrolera. Protokół Wiegand pozwala na przesyłanie informacji tylko w jednym kierunku, a ponadto nie zapewnia jakiegokolwiek szyfrowania transmitowanych danych.

O tym, jak niebezpieczne może być stosowanie protokołu Wiegand, przekonali się uczestnicy corocznej konferencji Black Hat, która odbyła się w Las Vegas w 2015 r. Architekt systemów wbudowanych (embedded) Eric Evenchick oraz Mark Baseggio zaprezentowali urządzenie kosztujące 35 USD, umożliwiające zhakowanie systemu SKD w około 60 s. Tym urządzeniem jest BLEkey, a jego zasada działania została pokazana na rys. 1. Wpięcie tego urządzenia w system zajmuje niewiele czasu, a jego wykrycie jest niemal niemożliwe.

Na szczęście na rynku są rozwiązania, które umożliwiają bezpieczne przesłanie numeru ID karty do kontrolera. Przykładem może być nowy standard kodowania OSDP (Open Supervised Device Protocol) v2 czy też rozwiązania producenckie korzystające z interfejsu RS485 i oferujące szyfrowanie danych.

Procedury i świadomość zagrożeń.

Wiedza o systemie

Wybierając system kontroli dostępu dla obiektów infrastruktury krytycznej, szczególną uwagę należy zwrócić na wszystkie podzespoły oraz zasadę działania. Jak odczytywany jest numer ID z karty, jak i gdzie jest on odszyfrowywany, następnie jak jest on przesyłany do jednostki decyzyjnej. Z punktu widzenia bezpieczeństwa system kontroli dostępu powinien zapewniać szyfrowanie danych na każdym z tych etapów (rys. 2).

Ważnym aspektem bezpieczeństwa danych jest miejsce przechowywania kluczy deszyfrujących. Najnowszym trendem jest lokalizowanie kluczy deszyfrujących informacje podbierane z karty RFID nie w czytniku, lecz w kontrolerze. Czytniki często są umieszczane po niezabezpieczonej stronie i mogą być celem ataku.

Ważnym aspektem bezpieczeństwa danych jest miejsce przechowywania kluczy deszyfrujących. Najnowszym trendem jest lokalizowanie kluczy deszyfrujących informacje podbierane z karty RFID nie w czytniku, lecz w kontrolerze. Czytniki często są umieszczane po niezabezpieczonej stronie i mogą być celem ataku.

Instalacja, serwis

Osoby zarządzające bezpieczeństwem w obiektach IK powinny mieć pełną świadomość, kto instaluje, uruchamia, a potem serwisuje systemy zabezpieczeń, w tym system kontroli dostępu. Należy odpowiedzieć na następujące pytania:

- Czy wiem, jaka technologia kart została użyta?

- Czy mam świadomość, kto programuje karty dostępu?

- Czy wiem, kto jest w posiadaniu kluczy do programowania kart?

- Czy wszystkie urządzenia mają podłączony styk sabotażowy?

- Czy mam świadomość, że komputer serwisanta, który jest wpinany do kontrolera/sieci w celu zmiany konfiguracji, może być źródłem cyberataku, nawet gdy jego właściciel nie jest tego świadomy?

- Czy instalatorzy/serwisanci posiadają umiejętności i wiedzę, która pozwala im zabezpieczyć system kontroli dostępu od strony IT?

- Czy po uruchomieniu systemu zostały zmienione hasła domyślne?

- Kto jest w posiadaniu haseł do systemu?

- Czy sieć LAN systemu SKD jest odizolowana od sieci biznesowej?

- Czy firma serwisująca ma dostęp zdalny i jak go zabezpieczono?

- Czy wiem, z jakimi systemami łączy się system kontroli dostępu, po jakich protokołach, jakie dane są wymieniane?

- Czy tworzona jest kopia zapasowa systemu, bazy danych, konfiguracji?

- Czy była dokonywana próba odtworzenia systemu z kopii?

Okazuje się bowiem, że po zakończonych odbiorach i wdrożeniu systemu w życie systemy budynkowe pozostają „wystawione na świat”. Na taki scenariusz czekają osoby o niecnych zamiarach.

Bill Rios, Director of Threat Intelligence w firmie Qualys, za pomocą prezentacji Owning a Building uświadomił innym, że zhakowanie systemów budynkowych nie jest trudne. Zademonstrował sposób „włamania” do systemu BMS jednej z aren w Soczi, wykorzystując otwarte porty i serwisy oraz używając haseł domyślnych, by móc przeglądać dane, a nawet sterować systemem.

Automatyzacja – eliminacja błędu ludzkiego

Wdrażając automatyzacje procesów w systemach kontroli dostępu, można zniwelować błąd człowieka. Wyobraźmy sobie sytuację, w której połączenie wyżej wymienionego systemu z systemem kadrowym umożliwia automatyczne nadawanie uprawnień w zależności od departamentu, w którym dana osoba ma pracować. Dostanie ona tylko takie uprawnienia, jakie są jej niezbędne, a gdy zostanie zwolniona, jej karta zostanie zablokowana. Innym przykładem, gdy błąd ludzki może odgrywać ważną rolę w bezpieczeństwie obiektu, jest zgłoszenie przez pracownika zgubienia karty. Osoba przyjmująca taką informację wystawia kartę zastępczą, ale powinna również zablokować kartę zgubioną. System powinien robić to automatycznie.

Aktualizacja

Jak dowodzą liczne sytuacje w ostatnich latach, w większości ataków na infrastrukturę krytyczną wykorzystano luki w oprogramowaniu. Dotyczy to zarówno systemów operacyjnych, jak i aplikacji, np. kontroli dostępu. Dlatego też przy wyborze systemu kontroli dostępu należy brać pod uwagę to, jak często są wydawane aktualizacje aplikacji.

Bezpieczeństwo w IK

System kontroli dostępu bierze bezpośredni udział w podejmowaniu decyzji o przebywaniu uprawnionych osób w danych strefach infrastruktury krytycznej. Z tego względu bardzo ważny jest system i jego funkcje, a także poziom zapewnianego bezpieczeństwa oraz to, czy jest przygotowany do przeprowadzania aktualizacji.

• Elementy systemu są dostępne z zewnątrz, w związku z czym są podatne na ataki.

• Brak świadomości – szefowie bezpieczeństwa zakładają, że sieć LAN, do której są podłączone urządzenia, jest odseparowana i bezpieczna.

• Brak wiedzy – wielu szefów bezpieczeństwa, instalatorów czy też serwisantów nie ma dostatecznej wiedzy z obszaru IT, a więc i cyberbezpieczeństwa.

• Luki w systemie BMS/SCADA i możliwość ich wykorzystania w ataku na system bezpieczeństwa.

Błażej Ożga

W branży security od ponad 13. lat, nie tylko jako specjalista, lecz również jako autor kilku innowacyjnych rozwiązań. W firmie Nedap Security Management odpowiedzialny za budowanie kanału wsparcia dla projektantów, architektów i konsultantów.