Jak zapewnić bezpieczeństwo przemysłowych systemów sterowania

Artur Czerwiński

dyrektor ds. technologii w Cisco Polska.

Cyberataki skierowane na przemysłowe systemy sterowania (Industrial Control System – ICS) mogą powodować przestoje w procesie produkcji, bezpośrednio wpływając na straty finansowe. Brak kontroli nad zasobami cyfrowymi w branży wytwórczej wprowadza chaos w planie produkcyjnym i znacznie utrudnia wywiązanie się z zobowiązań wobec kontrahentów. Eksperci Cisco opracowali 10 pytań, na które powinna znaleźć odpowiedź każda firma z branży przemysłowej, zanim zdecyduje o wyborze dostawcy systemów cyberbezpieczeństwa.

10 pytań, które powinna sobie zadać każda firma z branży

produkcyjnej

1. Jak skutecznie wykrywać zagrożenia i zabezpieczać systemy ICS?

Niezwykle ważny jest wybór dostawcy systemów cyberbezpieczeństwa, którego rozwiązania pozwolą na lokalizowanie zagrożeń i wysłanie stosownych alertów dotyczących wszelkich anomalii. Wymaga to ciągłego monitorowania środowiska ICS. Zagrożenie dla infrastruktury cyfrowej mogą stanowić nie tylko celowe działania, ale również błąd ludzki. W przypadku cyberataku analityka śledcza pozwala szybko przywrócić działanie systemu, natomiast stała edukacja użytkowników pomaga eliminować ewentualne popełniane przez nich błędy i uczulać na sytuacje potencjalnie niebezpieczne.

2. Jak wykorzystać wiedzę rynkową oraz zapewnić zgodność z najwyższymi standardami ICS?

Branża cyberbezpieczeństwa zmienia się bardzo dynamicznie, dlatego należy śledzić najnowsze raporty i publikacje dotyczące tej tematyki. Istotne jest, aby wybrany system został zaprojektowany zgodnie z najlepszymi praktykami rynkowymi. Powinien zapewniać zgodność z najnowszymi standardami i procedurami oraz zmianami w polityce bezpieczeństwa. Warto również sprawdzić, czy dostawca usług cyberbezpieczeństwa, z którym chcemy podjąć współpracę, jest członkiem International Society for Automation (ISA).

3. Jak zabezpieczyć brzeg sieci ICS?

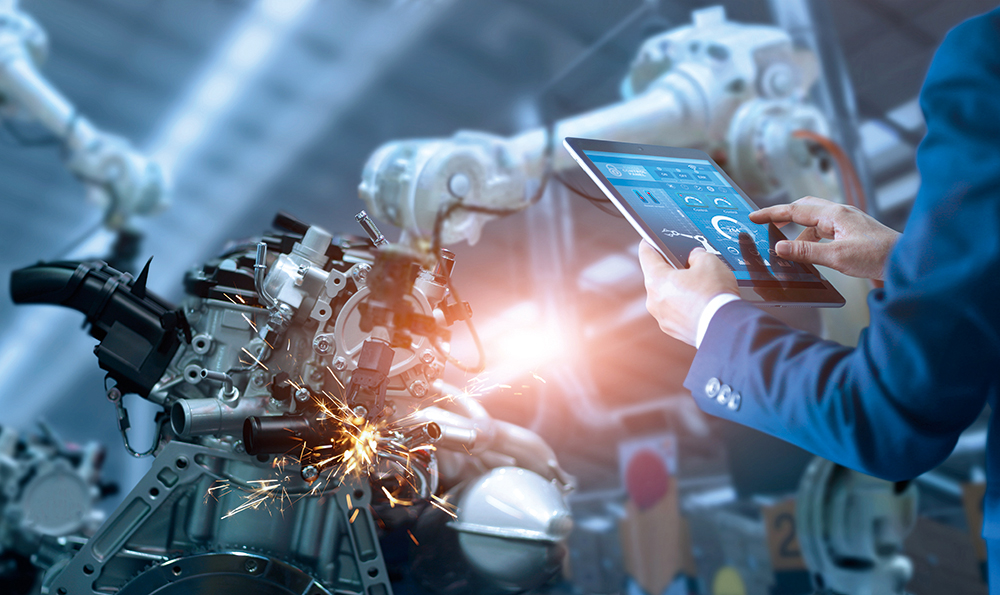

Rozwój Przemysłu 4.0 jest nierozerwalnie związany z Internetem Rzeczy oraz wzrostem liczby czujników i urządzeń agregujących dane na różnych etapach łańcucha produkcji. Bezpieczeństwo całego ekosystemu zależy od sprawnego działania każdego jego odcinka. Odpowiedzią na to wyzwanie jest kompleksowy system cyberbezpieczeństwa, obejmujący zarówno urządzenia, czujniki, jak i aplikacje. Należy pamiętać, że poszczególne elementy ekosystemu IT wymagają różnego rodzaju zabezpieczeń.

4. Jak urządzenia, z których korzystasz, są produkowane i wspierane?

Na cyberbezpieczeństwie nie warto oszczędzać. Wybór dostawcy, który oferuje jedynie podstawowe rozwiązania, bez funkcji wsparcia powdrożeniowego może spowodować, że system bezpieczeństwa będzie nieskuteczny, a jego żywotność okaże się bardzo krótka. Warto określić, na jakich elementach cyberbezpieczeństwa nam przede wszystkim zależy i jakich narzędzi potrzebujemy. Zbędne, obciążające sieć funkcje mogą powodować opóźnienia wpływające na spowolnienie pracy całego przedsiębiorstwa.

5. Jak poziom bezpieczeństwa wpływa na cyfrową transformację i efektywność biznesu?

Cyfrowa transformacja biznesu wymaga skutecznej strategii, ale przede wszystkim sprawdzonych narzędzi do zarządzania zarówno fizycznym, jak i wirtualnym środowiskiem IT. Firmy z sektora produkcji muszą wdrażać nowoczesne technologie w celu usprawnienia i automatyzacji procesów w całym łańcuchu wartości. Jednym z najważniejszych źródeł wiedzy są dane pochodzące z inteligentnych urządzeń tworzących ekosystem Internetu Rzeczy. Technologia ta może stanowić o przewadze konkurencyjnej, jednak wymaga stałego dostępu do bezpiecznej sieci, a także zaufanego partnera, który będzie wspierał regularne jej monitorowanie i pomoże odpowiednio wcześnie wychwycić niepokojące incydenty.

6. Czy system cyberbezpieczeństwa jest zintegrowany z innymi urządzeniami IT i OT wykorzystywanymi w twojej organizacji?

Skuteczny system cyberbezpieczeństwa powinien obejmować całą organizację. „Punktowe”, niezintegrowane rozwiązania nie zapewniają odpowiednich informacji, generują dodatkowe koszty i mogą wprowadzać chaos. Należy upewnić się, czy rozwiązanie, które planujemy wdrożyć, jest kompatybilne z urządzeniami, które wykorzystujemy podczas pracy.

7. Jakiego rodzaju informacje dotyczące połączenia sieciowego z systemami ICS możesz uzyskać?

Pełen wgląd w każdy element sieci pozwala zabezpieczyć organizację przed zagrożeniami, które przeniknęły przez pierwsze warstwy bezpieczeństwa. System cyberbezpieczeństwa powinien określić, jakie maszyny produkcyjne i urządzenia sieciowe znajdują się w poszczególnych strefach, aby móc oszacować ryzyko wystąpienia cyberataku. Organizacja musi posiadać wiedzę na temat tego, jakimi informacjami wymieniają się poszczególne urządzenia podłączone do sieci, aby móc wykryć aktywność wskazującą na działalność cyberprzestępców, błąd ludzki lub usterkę.

8. Czy możesz opisać pełen zakres cyberbezpieczeństwa połączeń IT i OT, który zapewnia wykorzystywane przez ciebie rozwiązanie?

Technologie informatyczne (IT) i operacyjne (OT) mają z założenia różne zastosowanie. Dział IT odpowiada za bezpieczeństwo danych, podczas gdy dział OT korzysta z systemów komputerowych do fizycznego sterowania produkcją. Zapewnienie wysokiego poziomu cyberbezpieczeństwa wymaga nie tylko ścisłej współpracy między zespołami korzystającymi z obu technologii, ale także systemów dostosowanych do pracy w obu środowiskach. Warto zwrócić uwagę, czy rozwiązanie, które planujemy wdrożyć, pozwala zapewnić zgodność z międzynarodowym standardem bezpieczeństwa przemysłowych systemów sterowania IEC-62443/ISA99.

9. Jakie sposoby identyfikacji i uwierzytelniania dostępu do sieci funkcjonują w twojej organizacji?

Wdrożenie polityki i protokołów bezpieczeństwa sprawia, że organizacja może uniemożliwić niepożądanym osobom uzyskanie dostępu do sieci, nie wpływając jednocześnie na bieżące procesy. Skuteczne systemy cyberbezpieczeństwa pozwalają na przeprowadzenie uwierzytelnienia na podstawie analizy tożsamości, danych lokalizacyjnych czy historii dostępów. Administrator może ponadto ustanawiać reguły dostępowe dla poszczególnych elementów sieci.

10. Skąd możesz mieć pewność, że wykorzystywane przez ciebie systemy bezpieczeństwa zintegrują się z architekturą sieci?

Wdrożenie systemu bezpieczeństwa to proces, który wymaga wsparcia dostawcy rozwiązania. Niezbędne jest określenie potrzeb danej organizacji i sporządzenie kompleksowej dokumentacji opisującej architekturę sieci. Należy ustalić sposób, w jaki będzie mierzony poziom cyberbezpieczeństwa. System powinien przejść odpowiednie testy, aby upewnić się, czy jest w stanie lokalizować zagrożenia. Warto korzystać z usług dostawców, którzy specjalizują się w rozwiązaniach z zakresu bezpieczeństwa sieci.

Cisco Systems Poland

Ul. Domaniewska 39B

02-672 Warszawa

www.cisco.com