Cyberbezpieczeństwo systemów kontroli dostępu – skutki finansowe dla przedsiębiorstw i instytucji

Anna Twardowska

Rok 2016 uświadomił wszystkim, że cyberzagrożenia przestały być zjawiskiem odległym, które bezpośrednio nas nie dotyczy. Był pełen doniesień dotyczących cyberataków. Serwis Yahoo w grudniu 2016 r. przyznał się do wycieku danych miliarda użytkowników, ataki DDoS spowodowały awarię serwisów Twitter i Spotify, a w maju z banku centralnego w Bangladeszu ukradziono 81 mln dolarów. Jednego z najbardziej spektakularnych ataków dokonał malware Mirai, który zainfekował prawie 500 tys. urządzeń. Na polskim podwórku też zanotowano wiele zdarzeń, z atakiem na stronę internetową KNF na czele. Od pewnego czasu można zauważyć tendencję polegającą na wykorzystywaniu do ataków urządzeń podpiętych do internetu, np. kamer czy innych urządzeń Internetu Rzeczy (IoT). Zagrożone są wszystkie systemy sieciowe, a zatem także systemy kontroli dostępu (SKD), systemy VMS, systemy automatyki budynkowej (BMS) czy systemy sterowania procesami produkcyjnymi (SCADA/ICS).

Systemy kontroli dostępu a zagrożenia współczesne

Świadomość potrzeby zabezpieczania systemów IT przed cyberatakami jest obecnie dość powszechna. Działy IT w coraz większej liczbie organizacji mają już opracowane zasady postępowania i narzędzia chroniące przed tego typu zagrożeniami. Z kolei branża security jeszcze nie wypracowała procedur ani nie wdrożyła metod przeciwdziałania im. Wraz z rozwojem systemów kontroli dostępu (SKD) i rozpowszechnieniem technologii IP bezpieczeństwo tych systemów nabrało nowego wymiaru. Większość podstawowych urządzeń KD wykorzystuje standardową architekturę IT: serwery, systemy operacyjne, sieci LAN/WAN. Są więc narażone nie tylko na próbę podrobienia karty służącej do otwarcia drzwi, ale także na ataki z poziomu protokołu TCP/IP. Systemy kontroli dostępu, podobnie jak wszystkie elementy architektury IT, powinny być zabezpieczane tymi samymi metodami. Czy jest to praktyka powszechna? Kontrolery stosowane obecnie w SKD są urządzeniami bardzo wydajnymi, wyposażonymi w system operacyjny, procesor, pamięć i podłączenie do sieci LAN, są również bliskie środowisku IT. Kamera IP, drukarka, a nawet cały system kontroli dostępu mogą być, tak jak komputer, pierwszym punktem podatnym na atak hakerski.

Pierwsze słabe ogniwo – karta

Słabym punktem SKD jest często standard stosowanych kart. Rodzina standardów ISO/IEC 14443 reguluje zasady dotyczące budowy kart zbliżeniowych. Jednym z pierwszych był standard Unique o częstotliwości pracy 125 KHz. Charakteryzuje się zapisanym w pamięci jawnym numerem seryjnym, który bardzo łatwo skopiować. Z tego powodu karty Unique są zastępowane przez Mifare, czyli karty bezdotykowe o częstotliwości pracy 13,56 MHz. Najbardziej popularną kartą jest Mifare Classic, nagminnie stosowana w polskich systemach KD. Pierwsze doniesienia o procederze ich klonowania sięgają 2007 r. Proceder kopiowania karty może się odbyć bez wiedzy jej posiadacza, wystarczy bowiem zbliżyć ją na odległość od kilku do kilkunastu centymetrów.

Słabym punktem SKD jest często standard stosowanych kart. Rodzina standardów ISO/IEC 14443 reguluje zasady dotyczące budowy kart zbliżeniowych. Jednym z pierwszych był standard Unique o częstotliwości pracy 125 KHz. Charakteryzuje się zapisanym w pamięci jawnym numerem seryjnym, który bardzo łatwo skopiować. Z tego powodu karty Unique są zastępowane przez Mifare, czyli karty bezdotykowe o częstotliwości pracy 13,56 MHz. Najbardziej popularną kartą jest Mifare Classic, nagminnie stosowana w polskich systemach KD. Pierwsze doniesienia o procederze ich klonowania sięgają 2007 r. Proceder kopiowania karty może się odbyć bez wiedzy jej posiadacza, wystarczy bowiem zbliżyć ją na odległość od kilku do kilkunastu centymetrów.

Zupełnie inaczej sprawa bezpieczeństwa przedstawia się w przypadku kart Mifare Desfire. Standard ten charakteryzuje się dużą szybkością transmisji danych oraz najwyższym obecnie poziomem bezpieczeństwa danych opartym na sprzętowych mechanizmach kryptograficznych DES, 3DES, AES, 3KDES (tylko w wersji DESFire EV1), co ogranicza ryzyko nadużyć. Karty Unique i Mifare Classic wciąż są bardzo popularne w Polsce w przedsiębiorstwach z sektorów energetycznego i finansowego – dwóch najbardziej narażonych na cyberataki. Projektowanie systemów, ich wdrożenie i realia finansowe sprawiają, że często rezygnuje się z określonego poziomu zabezpieczeń. W rezultacie uzyskuje się system, który tylko pozornie chroni przed dostępem osób niepowołanych.

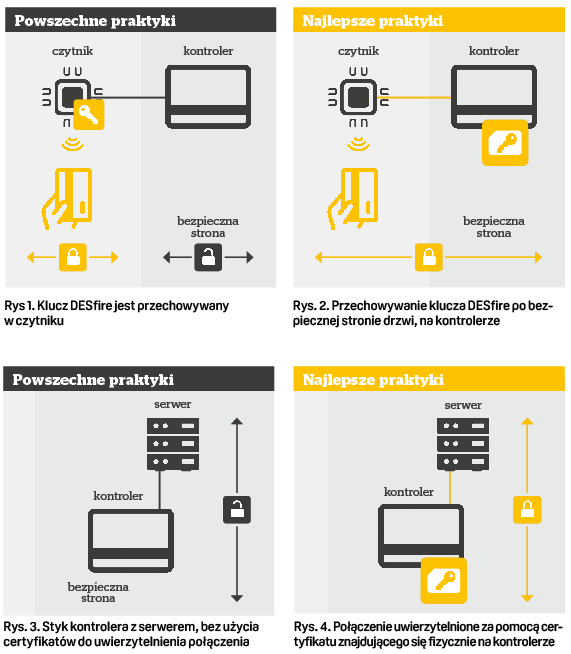

Oprócz prostego klonowania kart organizacje, szczególnie z sektora infrastruktury krytycznej, są narażone także na zaawansowane próby przechwycenia dostępu do chronionych obiektów. Powszechnie stosowaną praktyką jest przechowywanie klucza DESfire na czytniku, zatem wrażliwe dane są dostępne na zewnątrz i tam jest on deszyfrowany (rys. 1). W Europie coraz częściej zaleca się stosowanie kluczy DESFire, które muszą być składowane po bezpiecznej stronie – fizycznie na kontrolerze (rys. 2).

Jeśli SKD stosowany w firmie nie ma możliwości przechowywania kluczy DESfire na kontrolerze, a przy tym do transmisji pomiędzy czytnikiem a kontrolerem używa się protokołu Wieganda, to pojawiają się w systemie kolejne otwarte drzwi dla potencjalnych hakerów.

Dobre praktyki ze świata IT

Punktem zagrożenia jest również styk kontroler–serwer. Powszechną praktyką w nowoczesnych SKD jest połączenie kontrolerów z serwerem po protokole TCP/IP (rys. 3). W profesjonalnych SKD jest ono szyfrowane za pomocą AES (Advanced Encryption Standard), ale zasady bezpieczeństwa IT wymagają wzmocnionej autoryzacji. Zakładają budowanie zaufania pomiędzy urządzeniami. Łatwo sobie wyobrazić sytuację, że nieuczciwa firma serwisująca wymienia kontroler, podłącza do sieci nowe urządzenie o takim samym adresie IP, adresie MAC i tej sami wersji fabrycznie wbudowanego oprogramowania (firmware). Różnica polega na tym, że nowe urządzenie zostało zainfekowane szkodliwym oprogramowaniem. W efekcie po wpięciu do SKD haker uzyskuje dostęp do wybranych przejść, nadaje innym uprawnienia, wymazuje logi, a także ma dostęp do systemów zintegrowanych odpowiedzialnych np. za sterowanie windami, temperaturą czy oświetleniem. Jeśli SKD współdzieli sieć korporacyjna LAN, wspomniane szkodliwe oprogramowanie może przedostać się do komputerów i serwerów przedsiębiorstwa. Ten czarny scenariusz niestety może się ziścić.

W systemach IT tę autoryzację uzyskuje się poprzez użycie certyfikatów (w tym przypadku powinny się one pojawić po stronie zarówno serwera, jak i kontrolera). Przed nawiązaniem połączenia urządzenia powinny się sobie przedstawić, czyli wymienić certyfikatami. Taka praktyka zapewnia, że nawet po podmianie urządzenia na obcy produkt dostęp do SKD będzie niemożliwy (rys. 4). Tylko konkretne przedsiębiorstwo jest w posiadaniu certyfikatu przypisanego właśnie jemu. Zazwyczaj mają do niego dostęp nie więcej niż trzy osoby, obowiązuje też surowa procedura ich stosowania. Producenci systemu kontroli dostępu oraz kart nie mają do nich wglądu.

W systemach IT tę autoryzację uzyskuje się poprzez użycie certyfikatów (w tym przypadku powinny się one pojawić po stronie zarówno serwera, jak i kontrolera). Przed nawiązaniem połączenia urządzenia powinny się sobie przedstawić, czyli wymienić certyfikatami. Taka praktyka zapewnia, że nawet po podmianie urządzenia na obcy produkt dostęp do SKD będzie niemożliwy (rys. 4). Tylko konkretne przedsiębiorstwo jest w posiadaniu certyfikatu przypisanego właśnie jemu. Zazwyczaj mają do niego dostęp nie więcej niż trzy osoby, obowiązuje też surowa procedura ich stosowania. Producenci systemu kontroli dostępu oraz kart nie mają do nich wglądu.

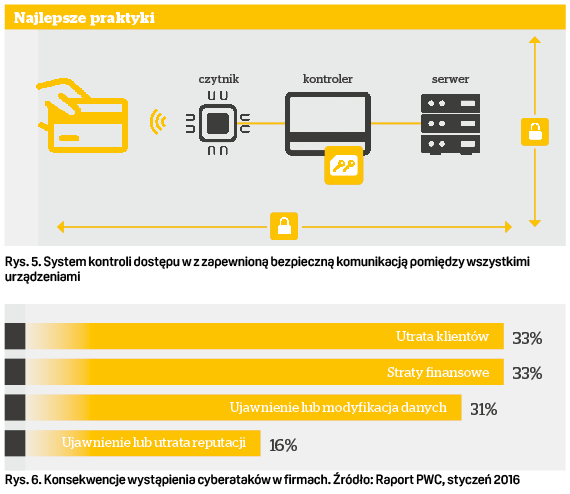

Przedsiębiorstwa często nie mają strategii dotyczącej zagrożeń, które przenoszą się ze środowiska IT do branży security. Dodatkowym problemem jest brak komunikacji między działem security a działem IT. Rozwiązanie chroniące przed migracją cyberzagrożeń do SKD należy więc zaprojektować z perspektywy obu zespołów. Z punktu widzenia cyberbezpieczeństwa powinny zostać zabezpieczone połączenia pomiędzy wszystkimi elementami systemu kontroli dostępu (rys. 5).

Wpływ cyberataków na finanse przedsiębiorstw

Wpływ cyberataków na finanse przedsiębiorstw

Ataki na systemy informatyczne, produkcyjne czy zabezpieczeń nie są już problemem specjalistów ds. bezpieczeństwa w organizacji. Ich konsekwencje są odczuwalne przez zarząd, akcjonariuszy i klientów. Jedna z międzynarodowych firm audytorsko-doradczych przeprowadziła badanie wśród 1200 osób zarządzających firmami o złożonej strukturze. Dotyczyło ono obaw, z jakimi mierzą się menedżerowie. Wśród odpowiedzi na temat produktów i usług oraz obaw dotyczących tego, że z trudem nadążają za rozwojem nowych technologii, aż 20% z nich wskazało cyberbezpieczeństwo jako budzące ich największy niepokój. Świadczy to o dużej świadomości cyberzagrożeń już na najwyższym szczeblu zarządzania firmami. To samo badanie wykazało, że 86% prezesów martwi się o lojalność swoich klientów. Wbrew pozorom są to tematy ściśle ze sobą powiązane. Niezapewnienie bezpieczeństwa informacji może bowiem mieć wpływ na utratę zaufania klientów.

Z kolei niezabezpieczenie poufności informacji tajnych (np. dostęp do strzeżonych receptur firmy) może się przełożyć na osłabienie innowacyjności przedsiębiorstwa. Wzrost świadomości klientów i wnikliwość mediów na szczęście sprawiają, że cyberataki coraz rzadziej pozostają niezauważone i anonimowe.

Cyberataki powodują ogromne straty dla firm, materialne i wizerunkowe. Jak wynika z raportu PWC (rys. 6), zanotowane w Polsce w 2015 r. incydenty naruszenia informacji w 33% przełożyły się na straty finansowe, w 31% – na ujawnienie lub modyfikację danych, w 16% – na utratę reputacji. W minionym roku 4% firm polskich w wyniku cyberataków straciło ponad 1 mln zł, a 5% odnotowało przestój w działalności przekraczający pięć dni. Atak może nadejść z różnych stron, dlatego na cyberbezpieczeństwo organizacji należy spojrzeć holistycznie, dostrzegając – oprócz zabezpieczeń teleinformatycznych – wszystkie systemy, które korzystają z połączeń sieciowych, zatem również SKD, SSWiN, CCTV czy BMS.

Wybierając system kontroli dostępu lub planując inwestycję w tym zakresie, warto zwrócić uwagę, czy ma on mechanizmy zabezpieczeń przed cyberatakami lub czy można na nim uruchomić taką funkcjonalność w najbliższych latach. Jest to szczególnie ważne dla firm i instytucji z sektora infrastruktury krytycznej. Temat ochrony SKD przed cyberatakami powinien również być przedmiotem planowanych modernizacji w instytucjach rządowych, firmach przemysłowych, energetycznych, transporcie, telekomunikacji czy sektorze finansowym. Należy traktować go nie mniej poważnie niż inwestycje w cyberbezpieczeństwo systemów informatycznych w organizacji.

Tylko współpraca między działami IT a zabezpieczeń technicznych w zakresie określenia ryzyka oraz opracowanie odpowiednich procedur obowiązujących w infrastrukturze zarówno IT, jak i teletechnicznej pozwoli przygotować organizację na współczesne zagrożenia.