Gotowi na NIS2

Dyrektywa NIS2 jest dla bezpieczeństwa cybernetycznego tym, czym RODO stało się dla ochrony danych osobowych. To pierwsza tak poważna i kompleksowa próba stworzenia spójnego systemu odporności w zakresie bezpieczeństwa cybernetycznego na obszarze Unii Europejskiej.

Piotr Rogalewski

Dyrektywa została przyjęta 14 grudnia 2022 r., państwa członkowskie UE zaś muszą zaimplementować ją właściwym prawem lokalnym do 17 października 2024 r. W Polsce aktem implementującym NIS2 jest nowelizacja Ustawy o Krajowym Systemie Cyberbezpieczeństwa, której projekt zamieszczono na rządowych stronach. Konsultacje społeczne do projektu nowelizacji trwały do 24 maja i obecnie jest opracowywana ostateczna wersja tekstu ustawy, uwzględniająca wnioski z konsultacji. W artykule skupimy się przede wszystkim na technicznych konsekwencjach wprowadzenia NIS2.

„Nasze kamery są zgodne z NIS2”, czyli jak nie robić marketingu

Podobnie jak przy innych zagadnieniach nowych dla branży zabezpieczeń technicznych, tak i przy okazji dyskusji o NIS2 pojawia się wiele nieporozumień, półprawd czy prób marketingowego wykorzystania sytuacji, włącznie z takimi pomysłami, jak deklaracje typu „nasze produkty są zgodne z NIS2” czy naklejki NIS2 compliant („zgodne z NIS2”) umieszczane np. na opakowaniach kamer telewizji dozorowej, co jest przekazem absurdalnym, poieważ nie ma żadnej normy opisującej wymagania dotyczące bezpieczeństwa cyfrowego w urządzeniach zabezpieczeń technicznych. Nie ma więc nawet kryteriów, według których taką zgodność można by w ogóle badać.

To gdzie jest ta zgodność?

O czym możemy zatem rozmawiać w kontekście zgodności systemów zabezpieczeń technicznych z dyrektywą NIS2? O normach, które ustawa o KSC przywołuje literalnie, a także tych, które odnoszą się do poszczególnych elementów systemów zabezpieczeń technicznych. I tak np. w rozdziale 3 „Obowiązki operatorów usług kluczowych”, w art. 8. ustawy o KSC czytamy:

- Podmiot kluczowy lub podmiot ważny wdraża system zarządzania bezpieczeństwem informacji w procesach wpływających na świadczenie usług przez ten podmiot, zapewniający: [tu następuje lista wymagań]

- Wymagania, o których mowa w ust. 1, uznaje się za spełnione, gdy podmiot kluczowy i podmiot ważny zapewniają system zarządzania bezpieczeństwem informacji, z uwzględnieniem wymagań określonych w Polskiej Normie PN-EN ISO/IEC 27001 oraz PN-EN ISO/IEC 22301.

I dalej w art. 10:

(…) 2. Wymagania, o których mowa w ust. 1, uznaje się za spełnione, gdy podmiot kluczowy i podmiot ważny zapewniają system zarządzania bezpieczeństwem informacji, z uwzględnieniem wymagań określonych w Polskiej Normie PN-EN ISO/IEC 27001 oraz PN-EN ISO/IEC 22301.

Przywołano więc konkretne normy, których spełnienia wymaga się od operatorów usług kluczowych. Weźmy np. ISO/IEC 27001. Norma ta opisuje System Zarządzania Bezpieczeństwem Informacji, co jest pojęciem bardzo szerokim i obejmuje cały ekosystem organizacji. Jest więc zdecydowanie dobrym pomysłem, aby producenci urządzeń i usług wykorzystywanych przez operatora usług kluczowych także wdrożyli model ISO/IEC 27001 w swojej organizacji. Gwarantuje to kompatybilność procesów i zwiększa poziom bezpieczeństwa w całej relacji biznesowej producent – operator. A jeśli wspomniany producent jest również dostawcą usług security o dużej skali (np. VSaaS czy chmura do obsługi urządzeń mobilnych), to – w pewnych okolicznościach – sam może wprost podlegać wynikającemu z NIS2 obowiązkowi zgodności z normą PN-EN ISO/IEC 27001.

Przy okazji dyskusji o ISO 27001 chyba najczęściej poruszanym obszarem jest przepływ informacji i dokumentów w organizacji. Warto jednak pamiętać, że obraz, dane z systemu kontroli dostępu czy zdarzenia SSWiN to także informacje. Tak, ISO 27001 dotyczy także systemów ochrony technicznej jako integralnej części infrastruktury technicznej organizacji, w której ten standard się wdraża. Z kolei cykl Deminga, będący fundamentem zarządzania bezpieczeństwem informacji, doskonale nadaje się do utrzymania systemów ochrony technicznej w kontekście wdrażania i systematycznej aktualizacji strategii bezpieczeństwa obejmującej te systemy.

Źródło grafiki: www.wikipedia.com

Zgodnie z ideą cyklu Deminga na pierwszym etapie planuje się strategię bezpieczeństwa („Zaplanuj”), następnie wdraża się ją zgodnie z planem („Wykonaj”), później regularnie sprawdza, czy jest skuteczna, np. za pomocą audytów („Sprawdź”), by w razie potrzeby zmodyfikować ją, aby była bardziej skuteczna („Popraw”). A kiedy np. pojawią się nowe technologie albo wyzwania w ochronie obiektu, należy strategię bezpieczeństwa odpowiednio zaktualizować i cały cykl się powtarza.

Poza przywołanymi w ustawie o KSC normami 27001 i 22301 istnieje szereg innych standardów, których utrzymanie nie jest obowiązkowe (wynika to z dobrowolności stosowania norm, np. w systemach telewizji dozorowej – poza nielicznymi wyjątkami, np. rozporządzenie MSWiA dotyczące monitorowania imprez masowych). Zgodność z takimi standardami w sposób znaczący może jednak podnieść jakość i skuteczność działania systemu ochrony technicznej, co ma istotne znaczenie w kontekście zgodności z dyrektywą NIS2 całej organizacji i jej odporności na incydenty związane z bezpieczeństwem cybernetycznym. Przykładowe normy i standardy, o których mowa, to:

- PN-EN 50131 (systemy SSWiN),

- PN-EN 62676 (telewizja dozorowa),

- PN-EN 60839 (kontrola dostępu),

- Rozporządzenie RODO (w wielu obszarach komplementarne z NIS2).

Warto podkreślić, że zgodność ze standardami to nie tylko dobrej jakości sprzęt i oprogramowanie. To także właściwe podejście do projektowania i instalacji systemu.

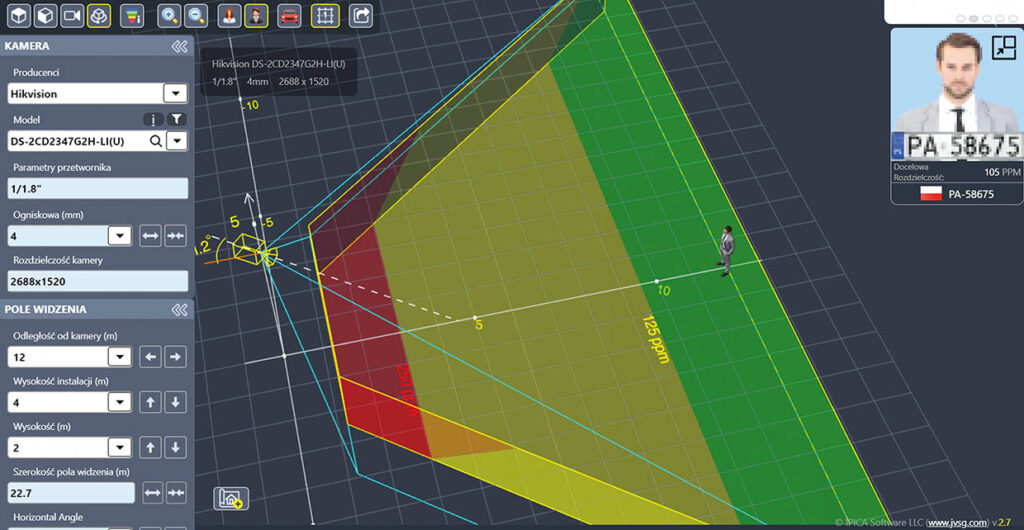

Przykładowo, doskonałej jakości kamera o bardzo wysokiej rozdzielczości nie spełni swojego zadania, jeśli przy projektowaniu jej lokalizacji i doborze ogniskowej nie uwzględniono konkretnych kryteriów związanych z celem monitorowania danego obszaru, np. w oparciu o wytyczne DORI (Detekcja-Obserwacja-Rozpoznanie-Identyfikacja), zdefiniowane w normie PN-EN62676-4:2015. Centrala alarmowa wykonana w zgodzie z wymogami stopnia 4 (Grade 4) normy 50131-1 nie spełni swojej funkcji, jeśli okablowanie SSWiN nie będzie należycie zabezpieczone przed ingerencją z zewnątrz. Podobne przykłady można by mnożyć.

Źródło grafiki: www.jvsg.com

Hikvision – jesteśmy gotowi

Hikvision, jako globalny lider produkcji systemów ochrony technicznej, od kilku lat niezmiennie na pierwszym miejscu rankingu „AS Security 50”, jest w pełni gotowy na nowe wymagania ujęte w dyrektywie NIS2. Gotowość ta wynika m.in. z następujących faktów:

- uzyskanie certyfikatów: ISO27001, ISO27701, CMMI Level 5, CSA STAR oraz Common Criteria na poziomach EAL3 i EAL3+ dla produktów sieciowych,

- udział w organizacji CVE jako członek NA (Numering Authority),

- stosowanie modułów TPM (Trusted Platform Module) w wybranych modelach urządzeń,

- członkostwo w inicjatywie Global Compact prowadzonej przez ONZ.

Hikvision zapewnia zgodność swoich produktów z wszystkimi przywołanymi wyżej normami i standardami dotyczącymi telewizji dozorowej, systemów SSWiN, kontroli dostępu itd. Techniczne środki bezpieczeństwa, takie jak autentykacja EAP-TLS i 802.1x, filtrowanie ruchu sieciowego, szyfrowanie danych asymetryczne kluczem 256-bitowym, redundancja zapisu, wymuszanie komplikacji haseł, w dobie dzisiejszych standardów zabezpieczeń technicznych są standardem. Dla Hikvision nowa dyrektywa to oczywista konsekwencja zwiększania odporności naszej części świata na nowe, poważne wyzwania związane z bezpieczeństwem cybernetycznym. NIS2? Jesteśmy gotowi!

Jeśli chcesz uzyskać więcej informacji dotyczących zagadnień związanych z implementacją dyrektywy NIS2 w Polsce, zapraszamy do bezpośredniego kontaktu pod adresem support.pl@hikvision.com ⦁

Hikvision Poland

ul. Żwirki i Wigury 16B, 02-092 Warszawa

piotr.rogalewski@hikvision.com

https://www.hikvision.com/europe/