Raport: NIS2 – już za chwileczkę, już za momencik

Dyrektywa NIS2 za 3 miesiące zacznie obowiązywać w Unii Europejskiej. Niektóre organizacje dążą do zapewnienia zgodności, inne mają trudności z wyjściem z bloków startowych. Zegar tyka i podmioty, które nie spełnią wymogów, będą musiały się liczyć z dotkliwymi karami finansowymi, a nawet z tymczasowym zawieszeniem świadczonych usług.

Jan T. Grusznic, a&s Polska

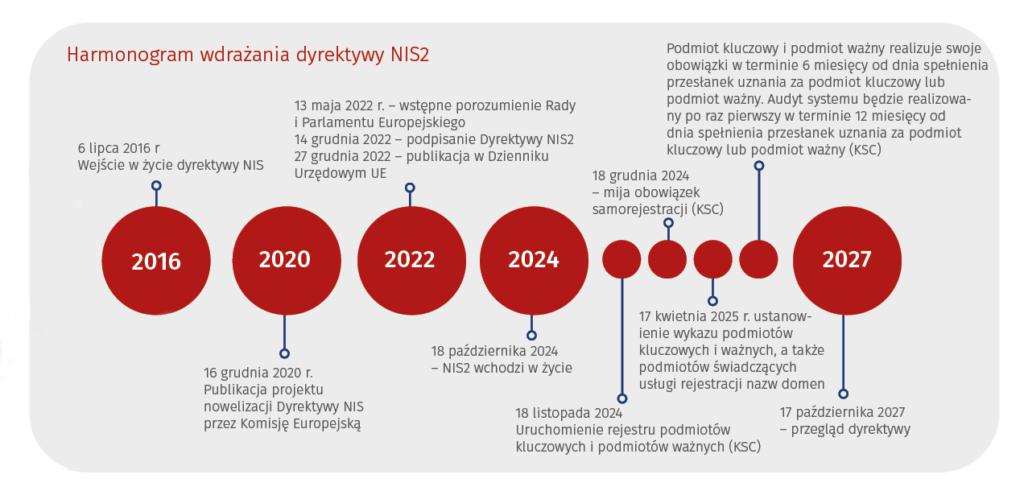

Dyrektywa Unii Europejskiej w sprawie środków na rzecz wysokiego wspólnego poziomu bezpieczeństwa sieci i systemów informatycznych (NIS) została przyjęta w 2016 r. Miała ona zapewnić wysoki poziom bezpieczeństwa sieci i systemów informatycznych w całej UE i wymagała wdrożenia środków bezpieczeństwa i obowiązków sprawozdawczych dla operatorów usług kluczowych i dostawców usług cyfrowych. Dyrektywa ta została wprowadzona do polskiego prawa jako ustawa o krajowym systemie cyberbezpieczeństwa, która zaczęła obowiązywać 28 sierpnia 2018 r.

Przeprowadzone kontrole i audyty funkcjonowania po wprowadzeniu dyrektywy NIS z 2016 r. w państwach członkowskich wykazały, że wdrożenie przepisów unijnych w zakresie cyberbezpieczeństwa odbywało się w różnym zakresie, nie zawsze spójnym, a ich egzekwowanie było, delikatnie rzecz ujmując, niewystarczające. W tym czasie świat cyfrowy uległ ogromnym zmianom w dużej mierze w związku z pandemią, która uruchomiła lawinowy wzrost wykorzystania cyfrowych usług powszechnych. Jednocześnie następująca konwergencja obszarów automatyki przemysłowej, IoT z rozwiązaniami IT, transformacja do rozwiązań przemysłu 4.0, wykorzystanie sieci definiowanych programowo, a także postępująca praca zdalna oraz masowe upowszechnienie się rozwiązań i usług chmurowych, w tym SaaS, przyniosły skokowy wzrost liczby cyberzagrożeń zagrażających nie tylko obywatelom czy firmom, ale także, a może przede wszystkim ciągłości działania krytycznych z punktu państwa usług czy infrastruktury.

Według raportów czołowych producentów cyberzabezpieczeń i wywiadowni gospodarczych blisko 30% światowych organizacji może doświadczyć co najmniej jednego naruszenia w ciągu najbliższych 24 miesięcy. Średni koszt naruszenia bezpieczeństwa danych (w tym wykrycie, straty biznesowe, reagowanie po naruszeniu i powiadamianie) wyniósł 4,45 mln USD, osiągając najwyższy poziom w historii (Cost of a Data Breach Report 2023, IBM). W roku 2023 odnotowano 6077 naruszeń danych – co stanowi wzrost o 34,5% w porównaniu z 2022 r. Naruszenia danych są odpowiedzialne za wyciek ponad 17 mld rekordów. Ponad 70% tych incydentów było wynikiem nieautoryzowanego dostępu (2024 Global Threat Intelligence Report, Flashpoint). Utrata informacji poufnych może kosztować firmy miliony dolarów każdego roku. Jeden rekord danych, który wyciekł w 2023 r., kosztował średnio 165 USD, a cyberprzestępcy zwykle próbują przejąć najbardziej poufne informacje. W zeszłym roku 52% wszystkich incydentów naruszenia danych w globalnych organizacjach dotyczyło danych osobowych klientów, co czyni je najczęściej naruszanym rodzajem danych. Około czterech na dziesięć naruszeń danych dotyczyło danych osobowych pracowników. Co więcej, wg serwisu Statista aż 76% ataków socjotechnicznych spowodowało utratę danych uwierzytelniających.

Atakujący wykorzystują kilka metod naruszenia bezpieczeństwa systemów, począwszy od zestawów exploitów, skończywszy na blokadzie usługi w wyniku ataku DoS, do których doszło za pośrednictwem phishingu i oprogramowania ransomware. Wzrost liczby ataków jest związany z prostym faktem, że jest to dla atakujących działalność opłacalna. Przyjmuje się, że miesięczny przychód cyberprzestępcy wynosi około 90 tys USD. Z drugiej strony koszty ataków nie są wygórowane. Wystarczy 327 USD, aby poprowadzić tygodniowy atak DDoS na aplikację internetową, paraliżując firmę. Wykorzystanie botów – czyli zainfekowanych urządzeń – zaczyna się od 13 centów, dostęp do listy przejętych par login–hasło od niecałego 1 USD za 1000 pozycji. Nieco droższe są usługi ransomware. Jednorazowa opłata „z góry” to ok. 66 USD (jest też opcja udziału w zyskach, sic!). Za pomyślne przejęcie konta dokonane w ramach spearphishingu trzeba zapłacić od 100 do nawet 1000 USD. Najdroższe jest wykorzystanie luk w zabezpieczeniach, tzw. zero-days. Koszt takiej usługi zależy od „istotności” urządzenia z podatnością oraz czasu, jaki minął od jej wykrycia, stąd dość szeroki zakres cenowy: od 5 tys. USD do nawet 7 mln USD.

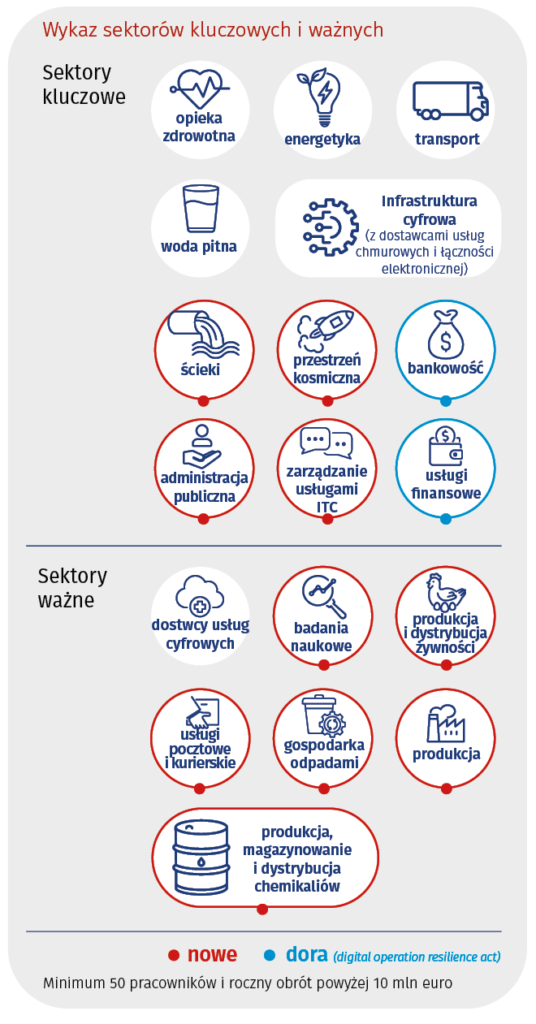

Na takie usługi jest popyt, stąd konieczność usystematyzowanej obrony. Rosnące wyrafinowanie zagrożeń cybernetycznych i szybki postęp technologiczny ujawniły potrzebę bardziej kompleksowego i spójnego podejścia do problemu stworzenia i utrzymania wspólnego poziomu bezpieczeństwa sieci i systemów informatycznych, co pośrednio przełoży się również na wzrost zaufania do cyfrowego rynku UE i konkurencyjności europejskich podmiotów cyfrowych na arenie globalnej. Dyrektywa NIS2 została opracowana w celu wyeliminowania niedociągnięć ujawnionych w raporcie oceniającym NIS1 i ustanowienia wyższego standardu odporności cybernetycznej w całej UE. Ma wspomóc w zwiększeniu ochrony i odporności na cyberzagrożenia, zwiększeniu zdolności i umiejętności do reagowania na incydenty i kryzysy cyberbezpieczeństwa oraz odbudowy po nich oraz zwiększeniu bezpieczeństwa i ochrony danych osobowych w cyberprzestrzeni. W przeciwieństwie do swojej poprzedniczki nowa dyrektywa rozszerza swój zasięg poza sektory infrastruktury krytycznej i zwiększa liczbę objętych sektorów gospodarki z 7 do 18, obejmując szerszy wachlarz dostawców usług cyfrowych i MŚP, uznając, że bezpieczeństwo jednego z nich jest powiązane z bezpieczeństwem wszystkich podmiotów łańcucha dostaw. Badania bowiem pokazują, że 62% naruszeń bezpieczeństwa ma charakter pośredni.

Kto będzie objęty NIS2?

NIS2 ma zastosowanie do wszystkich podmiotów zatrudniających co najmniej 50 pracowników i mających roczny obrót w wysokości 10 mln euro lub wyższy, które świadczą istotne usługi na rzecz europejskiej gospodarki i społeczeństwa, w tym przedsiębiorstw i dostawców, co obejmuje również organizacje mające siedzibę poza UE, ale świadczące usługi w UE. Chociaż dyrektywa zawiera wyłączenia dla małych organizacji, należy oczekiwać, że większe przedsiębiorstwa włączą kontrole NIS2 do swoich programów oceny ryzyka stron trzecich, a zatem większość organizacji będzie musiała zająć się NIS2, aby być konkurencyjna.

Sklasyfikowani w ramach NIS1 operatorzy usług kluczowych w NIS2 zostali uznani za podmioty kluczowe. Wraz z tą zmianą zostało wprowadzone pojęcie podmiotów ważnych. Na to, czy podmiot jest kluczowy, czy „tylko” ważny, wpływają obszar działalności w sektorach objętych dyrektywą oraz zasada wielkościowa, tj. spełnienie wymagań dla przedsiębiorstwa średniego wg zalecenia Komisji Europejskiej 2003/361. A zatem podmioty kluczowe to podmioty prowadzące działalność w co najmniej jednym sektorze: energetycznym, transportowym, bankowości, infrastrukturze rynków finansowych, opiece zdrowotnej, wody pitnej, ściekach, infrastrukturze cyfrowej, zarządzania usługami ICT, administracji publicznej lub przestrzeni kosmicznej oraz zatrudniające co najmniej 250 pracowników z obrotem rocznym min. 50 mln euro lub z roczną sumą bilansową nie mniejszą niż 43 mln euro. Podmioty niespełniające wymagań dla średniego przedsiębiorstwa, a prowadzące działalność w wymienionych sektorach zostają uznane za podmioty ważne. Podmiotami ważnymi wg dyrektywy są też te firmy, których główna działalność mieści się w co najmniej jednym z 7 sektorów: usług pocztowych i kurierskich, gospodarce odpadami, produkcji i dystrybucji chemikaliów, produkcji i dystrybucji żywności, produkcji, dostawcy usług cyfrowych lub badań naukowych. Zasada wielkościowa nie dotyczy jednak kwalifikowanych dostawców usług zaufania i rejestrów nazw domen najwyższego poziomu, a także dostawców usług DNS, podmiotów wskazanych jako podmioty krytyczne na podstawie dyrektywy CER (Dyrektywa Parlamentu Europejskiego i Rady (UE) 2022/2557 z 14 grudnia 2022 r. w sprawie odporności podmiotów krytycznych), podmiotów publicznych i innych, dla których zakłócenie świadczonej przez nich usługi mogłoby prowadzić do powstania poważnego ryzyka systemowego lub mieć znaczący wpływ na porządek, bezpieczeństwo lub zdrowie publiczne. Przekrój wielkości firmy względem sektorów z podziałem na podmioty kluczowe i ważne został zaprezentowany na rys. Wykaz sektorów kluczowych i ważnych.

Obowiązki podmiotów objętych NIS2

Dyrektywa nakłada na podmioty podlegające NIS2 obowiązek wdrożenia odpowiednich i proporcjonalnych środków technicznych, operacyjnych i organizacyjnych w celu ograniczenia zagrożeń bezpieczeństwa sieci i systemów informatycznych oraz środowiska fizycznego tych systemów przed incydentami. Nakłada również na organizacje obowiązek zgłaszania właściwym organom incydentów związanych z bezpieczeństwem i wprowadza bardziej rygorystyczne wymogi sprawozdawcze dla tych podmiotów.

W ramach środków regulacja wymienia:

- zarządzanie incydentami;

- opracowanie polityk analizy ryzyka i bezpieczeństwa systemów IT;

- opracowanie polityk i procedur ocen skuteczności środków zarządzania ryzykiem z zakresu cyberbezpieczeństwa;

- opracowanie polityk i procedur dotyczących stosowania kryptografii i szyfrowania;

- zapewnienie ciągłości działania firmy poprzez zarządzanie kopiami zapasowymi, przywracanie stanu sprzed awarii oraz zarządzanie kryzysowe;

- zapewnienie bezpieczeństwa łańcucha dostaw, włączając relacje z dostawcami usług;

- zapewnienie bezpieczeństwa w zakresie nabywania, rozwijania i utrzymywania sieci i systemów IT, wraz z obsługą podatności i ich ujawniania;

- dobre praktyki i szkolenia z zakresu cyberbezpieczeństwa;

- zabezpieczanie zarządzania zasobami, m.in. zasobami HR;

- stosowanie uwierzytelniania wieloskładnikowego lub uwierzytelniania ciągłego i bezpiecznych systemów komunikacji w organizacji.

Nie sposób w tym miejscu nie wspomnieć o ISO 27001, międzynarodowym standardzie zarządzania bezpieczeństwem informacji, który zapewnia ramy dla ustanawiania, wdrażania, utrzymywania i ciągłego doskonalenia systemu zarządzania bezpieczeństwem informacji. Norma ma na celu pomóc organizacjom w zarządzaniu ryzykiem związanym z bezpieczeństwem informacji i ochronie ich zasobów informacyjnych. NIS2 i ISO 27001 mają wspólny cel, jakim jest poprawa bezpieczeństwa sieci i systemów informatycznych. W związku z tym NIS2 można „nałożyć” na ISO 27001, umożliwiając organizacjom wykorzystanie istniejącej certyfikacji ISO 27001 do spełnienia wymagań NIS2.

Co robić? Jak żyć?

Bezpieczeństwo jest trudne, ponieważ wymaga poruszania się w temacie złożonej interakcji ludzi, procesów i technologii. W tym krajobrazie tożsamość odgrywa kluczową rolę jako kamień węgielny strategii cyberbezpieczeństwa i utrzymania solidnej higieny cybernetycznej przy jednoczesnym osiągnięciu zgodności z ramami regulacyjnymi takimi jak NIS2.

Tożsamość jest podstawą polityki bezpieczeństwa, procedur operacyjnych i systemów informatycznych regulujących dostęp do informacji krytycznych w organizacji. Obejmuje weryfikację tożsamości użytkowników, uwierzytelnianie ich dostępu, autoryzację ich działań i uprawnień oraz zarządzanie kontrolą dostępu. Skuteczne zarządzanie tożsamością zapewnia, że tylko upoważnione osoby otrzymują dostęp do określonych zasobów, umożliwiając im odpowiednie wykorzystanie tych zasobów przy najmniejszych uprawnieniach niezbędnych do wypełnienia ich obowiązków. Dodatkowe warstwy zabezpieczeń, takie jak uwierzytelnianie wieloskładnikowe, również zwiększają ochronę tożsamości. W kontekście zgodności z przepisami takimi jak NIS2 tożsamość stanowi potężne narzędzie do ograniczania ryzyka związanego z nieautoryzowanym dostępem. Ustanawia odpowiedzialność w organizacji, umożliwiając identyfikację osób odpowiedzialnych za działania, ułatwiając w ten sposób identyfikowalność. Ponadto zarządzanie tożsamością pozwala na efektywne zarządzanie użytkownikami, usprawniając procesy administracyjne przy jednoczesnym zachowaniu bezpiecznego środowiska organizacyjnego. Dobrze opracowane rozwiązanie do zarządzania tożsamością zapewnia łatwo dostępną ścieżkę audytu w aplikacjach krytycznych organizacji, które wykazują odpowiednią kontrolę dostępu i zarządzanie autoryzacją. NIS2 wymaga od organizacji wdrożenia środków zarządzania ryzykiem dla bezpieczeństwa sieci i systemów informatycznych. Zarządzanie tożsamością umożliwia organizacjom monitorowanie i audyt działań użytkowników zgodnie z wymogami regulacyjnymi, a także wykazanie odpowiedzialności poprzez udokumentowanie, kto i kiedy uzyskał dostęp do określonych zasobów.

| 9 punktów zbliżających Twoją organizację do spełnienia wymogów dyrektywy NIS2 | |

| Zidentyfikuj, oceń i zajmij się ryzykiem: zidentyfikuj zagrożenia dla swojej organizacji, oceń ich wpływ i podejmij kroki w celu ich złagodzenia. |

| Oceń swój stan bezpieczeństwa: ocena ryzyka i bezpieczeństwa może pomóc w zidentyfikowaniu słabych punktów, takich jak niezarządzane hasła lub nieprawidłowo skonfigurowane, bądź nieaktywne konta, które są podatne na kradzież danych uwierzytelniających. Przeprowadź kompleksową ocenę bezpieczeństwa, aby ocenić stan bezpieczeństwa przedsiębiorstwa i zidentyfikować obszary wymagające poprawy, takie jak wprowadzenie czynników uwierzytelniania odpornych na phishing. |

| Podejmij kroki w celu zabezpieczenia dostępu uprzywilejowanego: cyberprzestępcy mogą wykorzystywać konta uprzywilejowane do organizowania ataków, wyłączania krytycznych elementów z punktu widzenia ciągłości działania i zakłócania podstawowych usług. NIS2 zaleca ograniczenie dostępu do kont na poziomie administratora i regularną zmianę haseł. Zabezpiecz uprzywilejowany dostęp poprzez wdrożenie najlepszych praktyk, takich jak dostęp z najmniejszymi uprawnieniami, ciągłe uwierzytelnianie i ograniczona liczba prób logowania. |

| Wzmocnij ochronę przed ransomware: kosztowne i wyniszczające ataki ransomware są głównym powodem do niepokoju organów regulacyjnych UE i jednym z głównych czynników napędzających dyrektywę NIS2. Wprowadź rozwiązania bezpieczeństwa i najlepsze praktyki, aby proaktywnie bronić się przed oprogramowaniem ransomware. Egzekwuj zasadę najmniejszych uprawnień, kontroluj działanie aplikacji i rozszerz posiadane oprogramowanie antywirusowe do nowej generacji (Next-generation antivirus – NGAV, który wykorzystuje zaawansowane metody detekcji i usuwania zagrożeń, aby wzmocnić ochronę przed atakami cybernetycznymi, i jest bardziej zorientowany na prewencję niż na reakcję), używaj narzędzi wykrywania i reagowania na podejrzane aktywności w punktach końcowych (EDR/XDR – Endpoint/Extended Detection and Response). |

| Wprowadź strategię Zero Trust: w modelu zabezpieczeń obwodowych, w którym ufa się połączeniom po uwierzytelnieniu i przyznaje dostęp do całej sieci, wystawiając aktywa przedsiębiorstwa na potencjalne ataki cyberprzestępców. W architekturze Zero Trust zakłada się, że żadne połączenia, aktywa ani użytkownicy nie są godni zaufania dopóty, dopóki nie zostaną zweryfikowani. Przyjmij podejście Zero Trust, wdrażając kilka warstw obrony, takich jak dostęp z najmniejszymi uprawnieniami, dokładnie weryfikuj i analizuj zagrożenia w celu weryfikacji wszystkich prób dostępu. |

| Przeanalizuj łańcuch dostaw: zapewnienie integralności i bezpieczeństwa łańcucha dostaw jest fundamentalnym aspektem NIS2. Aby zminimalizować ryzyko cyberataków ze strony osób trzecich, wykraczaj poza przeprowadzanie regularnych ocen ryzyka w swoim łańcuchu dostaw. Kluczowe znaczenie ma zapewnienie, że wszyscy partnerzy w łańcuchu na co dzień spełniają wymogi NIS2. Wiąże się to z wdrożeniem środków bezpieczeństwa, takich jak przeprowadzanie ocen ryzyka i audytów dostawców, zawieranie umów określających konkretne wymogi bezpieczeństwa oraz utrzymywanie stałego monitorowania i komunikacji z dostawcami. Zapewniając, że dostawcy przestrzegają zaktualizowanych wymagań NIS2, skutecznie zmniejszysz ogólne ryzyko i wzmocnisz bezpieczeństwo swojej infrastruktury cyfrowej. Oczekuj od dostawców dostarczania raportów zgodnych ze standardami branżowymi, takimi jak ISO 27001, i raportów z zewnętrznych testów penetracyjnych. Umożliwiaj swoim klientom przeprowadzanie własnych testów penetracyjnych. |

| Wprowadź politykę informacyjną dotyczącą ewentualnych luk w cyberbezpieczeństwie: NIS2 wymaga posiadania przez organizację udokumentowanych, aktualizowanych analiz i oszacowania ryzyk oraz bezpieczeństwa systemów informatycznych: identyfikacji, analizy, planu łagodzenia. Dobrze przygotowana, przedyskutowana i uzgodniona z zarządem oraz udokumentowana analiza ryzyka pozwala na spełnienie wymagań NIS2, ale przede wszystkim jest najlepszym sposobem na przekonanie zarządu, że cyfrowe bezpieczeństwo czasami wymaga nakładów finansowych. W oszacowaniu budżetu i środków na minimalizację ryzyka wykorzystaj specyfikę organizacji, raporty o zagrożeniach czy przypadki cyberataków na podobne organizacje. Weź pod uwagę koszty przestojów, niedostępności usług, odzyskiwania danych i działań zmierzających do przywrócenia pracy. Uwzględnij szacunkowe koszty kar NIS2, szkody dla powiązanych przedsiębiorstw itp. |

| Wprowadź systematyczne szkolenia pracowników: dyrektywa wskazuje na obowiązek wykonywania cyklicznych szkoleń dla pracowników i współpracowników wszystkich szczebli. Dostosuj moduły szkoleniowe w zakresie podnoszenia świadomości użytkowników do specyfiki organizacji. Przeprowadź testy socjotechniczne jako element proaktywnej edukacji, aby określić, na jakie obszary cyberochrony należy zwrócić szczególną uwagę. |

| Wprowadź procedury bezzwłocznego powiadamiana o incydentach związanych z cyberbezpieczeństwem: NIS2 wymaga szybkiego zgłaszania incydentów o ich charakterze, wymagając złożenia wstępnego raportu w ciągu 24 godz. od zdarzenia, a następnie raportu technicznego w ciągu 72 godz. i pogłębionego, szczegółowego raportu w ciągu 30 dni. Aby sprostać temu wymaganiu, kluczowe jest ustanowienie dobrze zorganizowanego planu reagowania na incydenty. Zdolność do kompleksowego wglądu w próby autoryzacji i dostępu w różnych infrastrukturach i technologiach pomaga organizacjom w rekonstrukcji sieci lub zasobów, co jest kluczowym elementem raportowania incydentów. Aby zapewnić zgodność z wymogami NIS2, przeanalizuj powiadomienia o zdarzeniach, gromadź informacje i procedury raportowania. Regularne ćwiczenia mogą być również niezbędne do oceny i zwiększenia skuteczności planu reagowania. |

Egzekwowanie przepisów, czyli co grozi firmom, które się nie dostosują

Nieprzestrzeganie dyrektywy NIS2 może skutkować nałożeniem kar administracyjnych. W przypadku podmiotów kluczowych może to być grzywna w wysokości 10 mln euro lub 2% globalnego rocznego przychodu w zależności od tego, która z tych kwot jest wyższa. W przypadku podmiotów ważnych, czyli przedsiębiorstw funkcjonujących w sektorach takich jak dostawy żywności, chemikalia, usługi pocztowe, gospodarka odpadami, produkcja itp., kara może wynosić 7 mln euro lub 1,4% rocznego przychodu, w zależności od tego, która z tych kwot jest wyższa. Ponadto art. 32 ust. 5 przewiduje, że podmiot kluczowy, który nie zastosuje się do wymagań, może zostać ukarany tymczasowym zawieszeniem certyfikacji (w rozumieniu rozporządzenia Parlamentu Europejskiego i Rady (UE) 2019/881 z dnia 17 kwietnia 2019 r.) lub zezwolenia na niektóre lub wszystkie usługi świadczone bądź na część lub całość działalności prowadzonej przez podmiot kluczowy. Certyfikaty mogą zostać zamrożone, a dyrektor generalny lub przedstawiciel prawny może zostać czasowo pozbawiony możliwości wykonywania swoich funkcji kierowniczych.

Dyrektywa NIS2 a polskie prawodawstwo

W ślad za dyrektywą NIS2 pojawił się projekt nowelizacji Ustawy o Krajowym Systemie Cyberbezpieczeństwa (UKSC). Jego treść może się zmienić, ale na pewno będzie rewolucją dla wielu przedsiębiorstw. Ustawa ma wejść w życie 18 października 2024 r. Liczący 133 strony i datowany na 23 kwietnia 2024 r. projekt modyfikuje istniejącą Ustawę o KSC oraz wprowadza niewielkie zmiany do innych aktów prawnych. Dotyczy to przede wszystkim sektorów uznanych w dyrektywie NIS2 za ważne, a w polskiej propozycji zaklasyfikowano jako kluczowe, np. produkcja żywności, chemikaliów czy produkcja ogólna (np. pojazdów, maszyn, komputerów czy urządzeń elektrycznych), co zwiększa restrykcyjność regulacji polskich w stosunku do wymagań z NIS2. Organizacje będą zobowiązane złożyć wniosek o wpisanie do wykazu podmiotów kluczowych i ważnych w ciągu 2 miesięcy od spełnienia wymogów stawianych tym podmiotom (lub od wejścia ustawy w życie). Ustawa zobowiązuje również podmioty do stosowania systemu zarządzania ryzykiem na podobnych zasadach jak w NIS2. W tym zakresie istotnym novum jest określenie, że spełnienie wymagań określonych w Polskiej Normie PN-EN ISO/IEC 27001 oraz PN-EN ISO/IEC 22301 będzie uznawane za spełnienie wymogów w zakresie systemu zarządzania bezpieczeństwem informacji.

Podmioty kluczowe i ważne będą musiały zgłaszać incydenty odpowiednio w ciągu 24 godz. (wczesne zgłoszenie), 72 godz. (właściwe zgłoszenie) i miesiąca (sprawozdanie końcowe) zgodnie z NIS2, jednak w przypadku przedsiębiorców komunikacji elektronicznej i dostawców usług zaufania terminy te zostały skrócone. Pojawiała się możliwość nałożenia kary kwalifikowanej w wysokości do 100 mln zł w przypadkach, gdy naruszenie spowodowało m.in. bezpośrednie zagrożenie bezpieczeństwa państwa czy wywołania poważnej szkody majątkowej.

Największą kontrowersją jednak jest polecenie zabezpieczające, które w przypadku incydentów krytycznych obejmuje nakazy i zakazy różnych działań, w tym np. nakaz zastosowania określonej poprawki czy zakaz korzystania z określonych produktów lub usług ICT. UKSC wprowadza nieuregulowaną w dyrektywie NIS2 procedurę umożliwiającą uznanie danego dostawcy za dostawcę wysokiego ryzyka. Zastosowanie tzw. toolBox 5G (zestaw narzędzi określa szereg środków bezpieczeństwa, które mają na celu skuteczne ograniczenie ryzyka i zapewniają bezpieczne wdrożenie sieci 5G w całej Europie) we wszystkich 18 sektorach (a nie tylko z zakresu telekomunikacji) spowoduje wykluczenie wielu wytwórców z każdego z 18 sektorów w Polsce, podczas gdy ci sami dostawcy będą mogli bez przeszkód działać w innych krajach Unii Europejskiej. Takie postępowanie wiązałoby się z koniecznością pozbycia się takiego sprzętu w określonym czasie (co do zasady 7 lat) i nabycia nowego, powodując ogromne koszty, co nie zostało uwzględnione w Ocenie Skutków Ryzyka.

Nowe przepisy mają wejść w życie po upływie 1 miesiąca od dnia ogłoszenia, a podmioty objęte ustawą będą miały zaledwie 6 miesięcy na dopełnienie niektórych obowiązków wskazanych w projekcie ustawy.

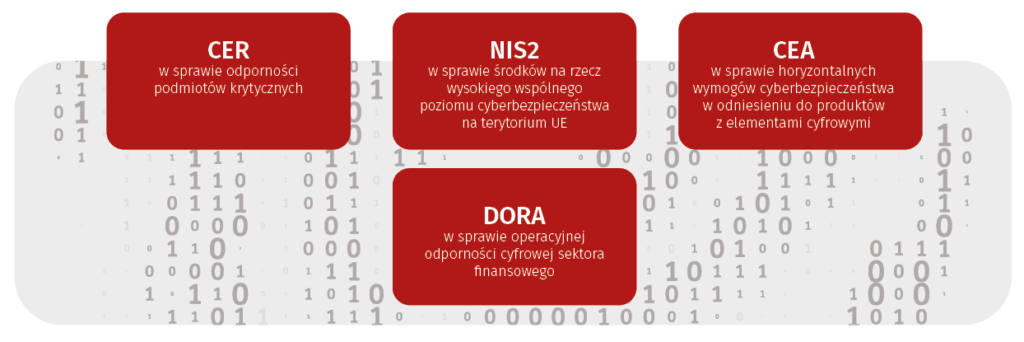

NIS2 jako część systemu prawnego na rzecz cyberbezpieczeństwa

Proces transpozycji dyrektywy CER do prawa polskiego już się rozpoczął. Nowa dyrektywa została skorelowana z NIS2 i zachowuje spójne podejścia między Dyrektywą o odporności a Dyrektywą NIS2. Według przepisów Dyrektywy CER państwa członkowskie są zobowiązane do przyjęcia strategii mającej na celu wzmocnienie odporności podmiotów krytycznych, na których ciąży obowiązek ochrony infrastruktury niezbędnej do utrzymania usług kluczowych. Co ciekawe, podmioty objęte CER mogą liczyć na wsparcie finansowe ze strony państwa, jeśli będzie to uzasadnione bezpieczeństwem publicznym. Takie wsparcie nie zostanie potraktowane jako niedozwolona pomoc publiczna.

Pod koniec 2024 r. ma zostać uchwalony unijny akt w sprawie odporności cybernetycznej (CRA, Rozporządzenie Parlamentu Europejskiego i Rady w sprawie horyzontalnych wymogów cyberbezpieczeństwa w odniesieniu do produktów z elementami cyfrowymi i zmieniające rozporządzenie UE 2019/1020), które będzie pierwszym na świecie rozporządzeniem określającym wymogi bezpieczeństwa dotyczące produktów, których spełnienie będzie niezbędne, by produkt mógł się pojawić na rynku. Innymi słowy: bez stosownych zabezpieczeń „produkty z elementami cyfrowymi” nie będą już mogły być oferowane w UE od 2027 r. Unijny akt o odporności cybernetycznej (CRA) został przyjęty przez Parlament Europejski 12 marca 2024 r. i czeka na zgodę Rady Europejskiej, aby zacząć obowiązywać we wszystkich państwach członkowskich UE, ponieważ w przeciwieństwie np. do NIS2 akt CRA nie jest dyrektywą, która musi być najpierw przeniesiona na grunt prawa krajowego, ale rozporządzeniem. Oznacza to, że po upływie 36-miesięcznego okresu przejściowego wymogi CRA będą miały zastosowanie do producentów produktów, których dotyczą zapisy. Oznacza to, że producenci będą musieli dostosować się do tych wymagań już od 2027 r. ⦁