Sieciowanie centrali alarmowych rodziny Galaxy Dimension

Wielu klientów zastanawia się, jak poprawnie zaprojektować i wdrożyć rozbudowany system alarmowy. W artykule wyjaśniam koncepcję sieciowania centrali alarmowych rodziny Galaxy Dimension i wskazuję, na które obszary proponowanej struktury należy zwrócić szczególną uwagę.

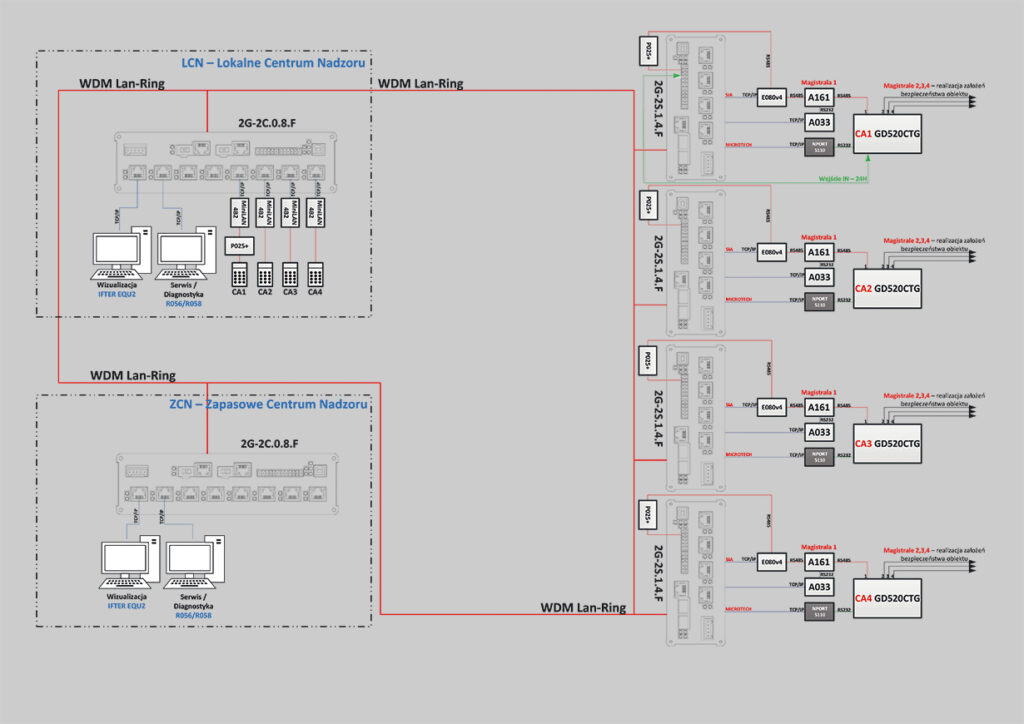

Widoczny na górze schemat przedstawia sposób budowy sieci czterech central wraz z przeniesieniem klawiatury systemowej, np. CP037, CP050, CP045 do strony LCN (Lokalne Centrum Nadzoru) celem realizacji założeń pkt 3.1.11 (i) „Dwustopniowe sterowanie ochroną stref” zgodnie z założeniami Wymagań Eksploatacyjno-Technicznych dla XIX grupy SpW – Systemy i Urządzenia Specjalistyczne do Ochrony Obiektów (8 maja 2020 r.).

Wspomniane założenia to:

- wyłączenie ochrony stref (magazynu) powinno być wykonane z użyciem dwóch szyfratorów (klawiatur);

- I stopień – z szyfratora (klawiatury) znajdującego się w LCN;

- II stopień – z szyfratora (klawiatury) znajdującego się przy wejściu do strefy (magazynu);

- załączenie ochrony strefy (magazynu) powinno być wykonane za pomocą kodu użytkownika wprowadzanego za pośrednictwem szyfratora lokalnego (klawiatury), a ponadto załączenie systemu bezpośrednio z LCN.

Tak sprecyzowane wymagania EiT determinują potrzebę „wyniesienia” do LCN klawiatury systemowej z każdej „sieciowanej” centrali I&HAS Galaxy Dimension. Należy zwrócić uwagę na magistralę „1” RS485, której zadaniem nadrzędnym w opisywanej strukturze jest zapewnienie komunikacji do interfejsów komunikacyjnych A161, E080. Istotne jest to, że wspomnianą magistralę M1 wprowadzamy do portu RS485 Lan-Ring switcha 2G-2S.1.4.F Metel. Z uwagi na ogólne bezpieczeństwo systemu (3 tory transmisji danych E080, NPORT, A033) magistrala nr 1 GD nie powinna brać udziału w procesie obsługi i realizacji założeń bezpieczeństwa obiektu. Do tego celu używamy kolejno trzech pozostałych dostępnych w standardzie CA GD520 magistral systemowych RS485: M2, M3, M4.

Przy samym urządzeniu aktywnym 2G-2S.1.4.F funkcjonuje na schemacie systemowy zasilacz buforowy GD – P025+, który również funkcjonuje w obrębie wspomnianej magistrali M1. Zadaniem wspomnianego zasilacza jest zapewnienie ochrony antysabotażowej (oderwanie od podłoża oraz zdjęcie pokrywy; co jest zgodne z tablicą 13 Wykrywanie sabotażu – Sposoby, które powinny być wykryte PN-EN50131-1:2009) projektowego urządzenia aktywnego LAN-RING 2G-2S.1.4.F oraz zapewnienie zasilania urządzenia aktywnego w standardzie 12VDC, jak też jego awaryjnego podtrzymania na czas zgodny z EIT (pkt 2/2.1/b). A co najważniejsze, monitorowany jest statusów elektryczny wspomnianego zasilacza (EPS, niskie napięcie AKU, detekcja niskiego napięcia „wyjściowego” itp.) z wykorzystaniem magistrali systemowej RS485 M1 zgodnie z założeniami i wytycznymi, które przedstawiono w tablicy 1 – Funkcje zasilacza PN- EN50131-6 Systemy Sygnalizacji Włamania i Napadu – Zasilanie.

Stosowanie trzech torów transmisji każdej CA ma uzasadnienie zarówno w problematyce oraz budowie rodziny central Galaxy Dimension, jak i w normach ich dotyczących. CA GD komunikują się za pośrednictwem dwóch niezależnych protokołów komunikacyjnych.

Protokół SIA lev4 jest wykorzystywany do dwukierunkowej komunikacji pomiędzy CA – stanowisko SMS, BMS lub PSIM (wizualizacja i integracja systemów bezpieczeństwa). Z kolei protokół MICROTECH jest stosowany do dwukierunkowej komunikacji pomiędzy CA a natywnymi programami do programowania, serwisowania oraz zdalnej obsługi diagnostycznej CA, klasy R056 – Galaxy Remote Servicing Suite, R058 – Galaxy User Management Suite. Mając w strukturze dwa niezależne kanały komunikacji TCP/IP (E080, NPORT), instalator na etapie programowania i konfiguracji systemu podejmuje decyzję, który interfejs posłuży do czego. Na przykład NPORT – SIA – Wizualizacja, E080 – MICROTECH – Programowanie, serwis, diagnostyka lub na odwrót, gdyż przypisanie stosownego protokołu do interfejsu komunikacyjnego stanowi część zadania związanego z programowaniem oraz konfiguracją CA. Trzeci tor transmisji A033 – Moduł rejestru zdarzeń stanowi odpowiedź na wymagania EIT 8 maja 2020 r. pkt 3.1.11 (e): „Możliwość rejestracji zdarzeń z co najmniej trzech ostatnich miesięcy dozoru”. W tym przypadku powstaje rozdźwięk między wymaganiami EIT a normą PN-EN50131-1, która zakłada 500 zdarzeń przy trwałości zapisu zdarzeń od momentu awarii zasilania, ale przez 30 dni.

W takim razie, w jaki sposób podczas projektowania określić, czy rodzina CA Galaxy Dimension spełnia wytyczne EiT w pkt. 3.1.11 (e), tudzież NO-04? Z pomocą przychodzi wzór opracowany przez Inspektorat Wsparcia Sił Zbrojnych (gestor normy NO04, EiT). Za jego pomocą można precyzyjnie określić faktyczne zapotrzebowanie na najlepszy sposób rejestracji zdarzeń.

Przyjrzyjmy się dokładnie lewej stronie grafiki. Realizowane są dwa niezależne stanowiska podglądu lub/i programowania oraz diagnostyki LCN oraz ZCN(GCMA) i jest zapewniana realizacja wspomnianych założeń EiT 3.1.11 (i) „Dwustopniowe sterowanie ochroną stref” – „odbierając” z LAN-RING – cztery magistrale M1 z każdej z sieciowanych CA. Jak można zauważyć, „odbiór” klawiatur odbywa się za pośrednictwem konwertera MiniLAN4B2, którego zadaniem jest rekonwersja TCP/IP do RS485 CU. Należy pamiętać, że w tym miejscu również znajduje się zasilacz buforowy P025+. Jego podstawowym zadaniem jest zapewnienie zasilania 12 VDC klawiatur po stronie odbiorczej i konwerterów miniLAN.

Urządzenia aktywne proponowanej sieci łączymy między sobą FO w standardzie jedno- lub wielomodowym. Do komunikacji jest wykorzystywane jedno włókno (WDM). Warto w tym miejscu zwrócić uwagę na potrzebę wytyczenia oddzielnych tras kablowych zarówno dla „FO – TX”, jak i „FO – RX”, gdyż tylko w takiej sytuacji zostanie osiągnięta redundantna forma transmisji na linii: podległe CA – LCN, ZCN(GCMA). W momencie uszkodzenia włókna FO w dowolnym miejscu protokół LAN-RING w czasie nie dłuższym niż 30 ms wyznacza tzw. switch master, którego zadaniem jest odtworzenie transmisji danych, komunikacji z drugiego dostępnego kierunku. Taka metodyka działania zapewnia przeniesienie komunikacji CA (E080, NPORT, A033) oraz magistrali RS485 do stanowisk nadzoru w sposób redundantny.

Myśląc o szeroko rozumianych systemach bezpieczeństwa, nadrzędną wartością powinna być niezawodność. W tym wykonaniu niewątpliwie osiągalna.

W jaki sposób można jednak obrazować/wizualizować uszkodzenie RINGU? Uszkodzenie RINGU nie jest jednoznaczne z utratą komunikacji, aczkolwiek w momencie jego wystąpienia rozsądnie byłoby niezwłocznie poinformować użytkownika, dając jednocześnie czas obsłudze serwisowej na podjęcie stosownych działań.

Uszkodzenie może być zasygnalizowane na trzy niezależne sposoby:

- Każdy switch ma wyjście przekaźnikowe, które można oprogramować w taki sposób, aby w momencie pojawienia się uszkodzenia styk przekaźnika zmienił swoje położenie NC/NO, NO/NC. Styk wspomnianego przekaźnika można wprowadzić strukturą 2EOL na wejście IN GALAXY, programując je jednocześnie jak funkcja działająca non stop, co spowoduje uruchomienie „alarmu” w CA w momencie uszkodzenia RINGU.

- Marka METEL udostępnia na życzenie biblioteki MiB umożliwiające stworzenie osobnego ekranu w SMS, BMS, PSIM, pokazującego aktualny stan RINGU.

- Natywne środowisko SIMULAND oferuje własną wizualizację stanu RINGU i poszczególnych odcinków „FO” pomiędzy urządzeniami aktywnymi. Kolor zielony oznacza poprawną komunikację, fioletowy – utratę pakietów, czerwony to brak komunikacji. Nie ma żadnych przeciwskazań, aby równolegle stosować trzy wspomniane metody. Komunikacja LAN-RING ma certyfikat GRADE4, a jednostką odpowiedzialną za badania jest laboratorium TREZOR TEST s.r.o. (certyfikat nr TT-295/2021).

Wychodząc naprzeciw oczywistym potrzebom rynku, firma TAP Systemy Alarmowe wprowadziła do oferty gotowe i zmontowane przez własny serwis zestawy 3TT – trzy tory transmisji: C520-D/3TT, C264-D/3TT, C96-D/3TT, C48-D/3TT. ⦁

TAP SYSTEMY ALARMOWE

Tomasz Górski

ul. Tatrzańska 8

60-413 Poznań

www.tap.com.pl