Stopnie zabezpieczenia w elektronicznych systemach kontroli dostępu

Andrzej Ryczer

W nowych normach europejskich (EN) dotyczących budowy i wytycznych stosowania elektronicznych systemów kontroli dostępu (ESKD) funkcjonalności realizowane przez systemy i ich części składowe mają określone cztery stopnie zabezpieczenia (security grade).

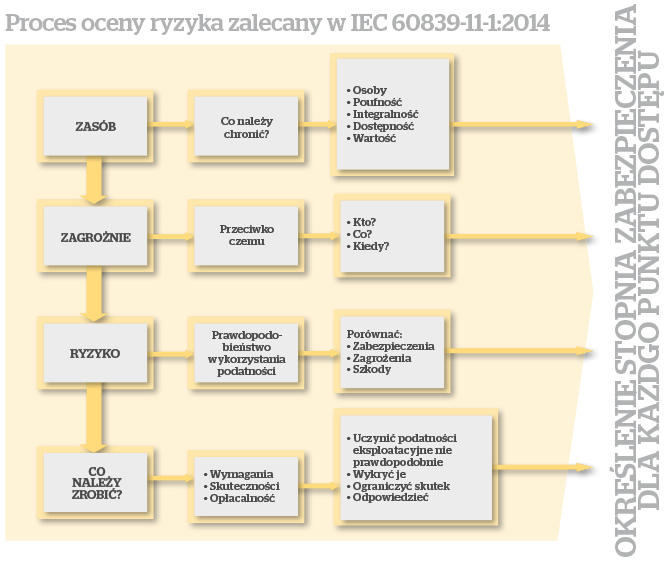

W procesie planowania i projektowania elektronicznych systemów kontroli dostępu powinno się uwzględniać poziom ryzyka (rys.) zależny od przewidywanego zastosowania systemu oraz doświadczenia lub wiedzy potencjalnych atakujących.

W klasyfikacji stopni zabezpieczenia ESKD [1] zastosowano podobne podejście, jak w „klasycznych” normach z zakresu systemów alarmowych sygnalizacji włamania i napadu, gdzie zalecany stopień zabezpieczenia systemu uzależnia się również od doświadczenia włamywaczy i możliwych do wykorzystania przez nich narzędzi. Systemy kontroli dostępu 1. stopnia zabezpieczenia mogą być stosowane w aspekcie organizacyjnym do zabezpieczania zasobów o niskiej wartości (np. w hotelach), natomiast kontrola dostępu do bardzo dużych wartości albo w infrastrukturze krytycznej (obiekty wojskowe, rządowe, laboratoria specjalne, produkcja krytyczna) powinna być realizowana przez systemy 4. stopnia.

Wymagania normy [1] wyszczególniono w ośmiu tablicach, z których najobszerniejsza liczy 47 pozycji. Wymagania dotyczą następujących funkcjonalności:

Wymagania normy [1] wyszczególniono w ośmiu tablicach, z których najobszerniejsza liczy 47 pozycji. Wymagania dotyczą następujących funkcjonalności:

– działanie interfejsów przejścia kontrolowanego, w tym sygnalizacja i powiadamianie o zdarzeniach w systemie,

– rozpoznanie prowadzące do przyznania dostępu,

– sygnalizacja przymusu,

– obejście – pominięcie (np. w przypadku pożaru),

– samoochrona,

– zasilanie.

W normie oprócz powyższych wymagań przedstawiono szczegółowe procedury testów, potwierdzających funkcjonalności systemu, w odniesieniu do stopni zabezpieczenia. W normie podano 119 terminów i definicji, z których znaczna część nie była dotychczas powszechnie stosowana, co sprawiało pewne trudności w ich tłumaczeniu na język polski.

Wytyczne stosowania elektronicznych systemów kontroli dostępu przedstawiono w normie [2]. Zwrócono w niej uwagę na tok postępowania w trakcie „cyklu życia” systemu – realizacji „usługi”, wyróżniając etapy: planowania, projektowania, instalowania, uruchamiania, sprawdzenia, przekazania i konserwacji. Ważną częścią normy [2] są dodatki (normatywny i informacyjny), w których wymieniono dopuszczalne wyjątki – odstępstwa od wymagań normy [1] pod warunkiem ich uzgodnienia między wykonawcą a użytkownikiem końcowym. W dodatku informacyjnym do [2] podano zależności pozwalające na obliczenie pojemności rezerwowych źródeł zasilania w zależności od średniej spodziewanej liczby aktywacji (otwarć i zamknięć przejścia kontrolowanego) na godzinę, czasu aktywacji (otwarcia), poboru prądów i wymaganego okresu podtrzymania.

Niżej zwrócono uwagę na klasyfikację funkcjonalności systemu (uzależnienie funkcjonalności od poziomu ryzyka) oraz na wybrane z normy [1] podstawowe funkcjonalności systemu decydujące o zapewnianym stopniu zabezpieczenia.

Klasyfikacja stopnia zabezpieczenia

W normie dotyczącej elektronicznych systemów kontroli dostępu i ich części składowych [1] nie określa się stopnia zabezpieczenia „całego – pełnego systemu”, lecz przypisuje stopnie zabezpieczenia poszczególnym funkcjonalnościom (wymagania dotyczą 140 funkcjonalności podanych w ośmiu tablicach).

Stopnie zabezpieczenia powinny być określane indywidualnie dla wejścia i wyjścia każdego przejścia kontrolowanego. W tej samej instalacji mogą być stosowane w przejściach kontrolowanych interfejsy przejść różnego stopnia, pod warunkiem że funkcje realizowane przez system i identyfikatory na określonej „drodze dostępu” przez system i identyfikatory spełniają co najmniej wymagania dotyczące przejścia kontrolowanego o najwyższym na tej drodze stopniu zabezpieczenia.

W procesie projektowania stopień zabezpieczenia powinien być określany oddzielnie dla każdego przejścia kontrolowanego, biorąc pod uwagę potrzeby sterowania dotyczące wejścia i wyjścia. W tej samej instalacji zezwala się na systemy oddzielne o różnych stopniach zabezpieczenia, gdy okazuje się, że instalowanie w jednym systemie pojedynczych przejść o różnych stopniach zabezpieczenia będzie niepraktyczne.

Na rys. 1 przedstawiono zarys postępowania zalecanego w początkowym etapie „planowania” prowadzącego do wyznaczenia stopni zabezpieczenia każdego przejścia kontrolowanego (jeszcze przed rozpoczęciem projektowania). Szacowanie ryzyka (risk assessment) otwierające proces stosowania elektronicznego systemu kontroli dostępu jest przeprowadzane w pierwszym etapie realizacji usługi – „planowanie”. Etap planowania składa się z oceny zasobów, zagrożeń, ryzyka i tego, „co należy zrobić”. W procesie oceny zasobów należy je zinwentaryzować i ocenić ich poufność, integralność oraz dostępność, wyróżniając zasoby ludzkie.

Rozpatrując zagrożenia, należy odpowiedzieć na pytania: przeciwko komu/czemu? kto? co? kiedy? gdzie? dlaczego? jak?

Szczególnie istotne są wymagania dotyczące samoochrony systemu, które liczą w normie [1] 28 pozycji. Norma określa samoochronę systemu jako „funkcjonalność związaną z zabezpieczeniem, wykrywaniem i/lub raportowaniem zamierzonego i/lub przypadkowego sabotowania i/lub zakłócania działania systemu”, natomiast zabezpieczenie przeciwsabotażowe jako „metodę wykorzystywaną do zabezpieczenia systemu albo jego części przed celowym zakłócaniem”. Niezależnie od stopnia zabezpieczenia urządzenia ESKD powinny mieć w każdym przypadku obudowy o klasie ochrony (szczelności) IP4X i wytrzymałości na sabotaż (wandaloodporność) IK04.

Norma [1] stawia szczegółowe i liczne wymagania dotyczące wskaźników sygnalizujących alarmy i stany przejścia kontrolowanego. Przykładowo system 4. stopnia jest określany przez liczne wymagania dotyczące sygnalizacji miejscowej w przejściu (indication) i powiadamiania – prezentacji informacji (annunciation) z użyciem konsoli obsługi (monitoring console), tj. wizualizacja poleceń dla użytkownika, różnego rodzaju alarmy, sygnalizacja utraty łączności, awarie zasilania.

Wskaźnik fałszywych akceptacji FAR w czytnikach z biometrią nie może przekroczyć 1% (przejście 1. stopnia), 0,3% (przejścia 2. i 3. stopnia) i 0,1% (przejście 4. stopnia). W systemie 4. stopnia powinna być realizowana sygnalizacja przymusu, a monitorowanie łączności powinno następować co 2 minuty. Czasy podtrzymania zasilania powinny wynosić 2 godz. w systemach 3. stopnia oraz 4 godz. w systemach 4. stopnia.

Podsumowanie

Ogólna wstępna analiza postanowień Norm Europejskich dotyczących elektronicznych systemów kontroli dostępu wskazuje, że ważnym etapem procesu budowy systemów zgodnych z normami jest analiza – szacowanie ryzyka – która powinna być przeprowadzona w pierwszym etapie „planowanie systemu” oddzielnie dla każdego przejścia kontrolowanego danej drogi kontroli dostępu. Oszacowanie ryzyka pozwala następnie na wyznaczenie stopni zabezpieczenia poszczególnych przejść kontrolowanych i na jego podstawie na dobór urządzeń i ich ustawień spełniających szczegółowe wymagania normy [1].

Należy podkreślić, że zgodnie z nowymi normami w tym samym systemie kontroli dostępu można stosować przejścia kontrolowane o różnych poziomach zabezpieczenia, jednak kolejno współpracujące ze sobą elementy systemu powinny spełniać wymagania najwyższego stopnia (dotyczy to czytników, central, konsol obsługi). Oznacza to, że np. czytnik 4. stopnia powinien być dołączony do centrali 4. stopnia, a ta dalej do konsoli obsługi również 4. stopnia zabezpieczenia. Dopuszcza się jednak dołączenie czytnika dostępu 1. stopnia do centrali 4. stopnia, ale nie odwrotnie. Takie podejście może mieć wpływ na koszt całego systemu, pozwalając na stosowanie na wybranych „drogach dostępu” lub ich odcinkach przejść kontrolowanych różnego stopnia.

Gdy część składowa systemu kontroli dostępu (np. interfejs przejścia kontrolowanego) jest częścią systemu alarmowego (włamania i napadu czy dozoru wizyjnego), także i ona powinna spełniać odpowiednie wymagania normy [1]. Funkcje dodatkowe (wynikające z integracji) względem funkcji obowiązkowych określonych w normie [1] mogą być realizowane przez elektroniczny system kontroli dostępu, pod warunkiem że nie przeszkadzają spełnieniu wymagań normy.

Omówione normy dotyczą również systemów kontroli dostępu dzielących z innymi aplikacjami środki rozpoznania, wykrywania, wyzwalania, połączeń wzajemnych, sterowania, łączności, sygnalizacyjne ostrzegania i zasilania, w tych przypadkach inne aplikacje nie powinny mieć negatywnego wpływu na działanie systemu kontroli dostępu.

Literatura [1] pr PN-EN 60839-11-1:2013 Systemy alarmowe i elektroniczne systemy zabezpieczeń – Część 11-1: Elektroniczne systemy kontroli dostępu – Wymagania dotyczące systemów i części składowych (IEC 60839-11-1:2013). [2] IEC 60839-11- 2 Ed 1/CDV:2013 Alarm end electronic security systems – Part 11-2: Electronic access control systems – Application guidelines. [3] Ryczer A.: Stopnie zabezpieczenia i ryzyko w normach Systemy alarmowe – Systemy dozorowe CCTV i Elektroniczne systemy kontroli dostępu, „Systemy Alarmowe” 1/2014. [4] Ryczer A.: Nowe normy Elektroniczne systemy kontroli dostępu Wymagania systemowe i wytyczne stosowania, „Systemy Alarmowe”, 2/2016.

dr inż. Andrzej Ryczer

Ukończył Wydział Łączności Politechniki Warszawskiej, pracował w Instytucie Telekomunikacji Politechniki Warszawskiej, następnie na Wydziale Transportu, gdzie obecnie zajmuje się inteligentnymi systemami transportowymi ITS. W Polskim Komitecie Normalizacyjnym jest przewodniczącym Komitetu Technicznego KT52 ds. Systemów alarmowych sygnalizacji włamania i napadu i wiceprzewodniczącym KT306 ds. Bezpieczeństwa Powszechnego i Ochrony Ludności oraz członkiem KT323 ds. Usług w Ochronie Osób i Mienia.