Wdrożenie dyrektyw NIS2 i CER w Polsce – daleko jeszcze?

Dyrektywy NIS2 i CER stanowią fundament europejskiego systemu cyberbezpieczeństwa, zapewniając ochronę obywateli, przedsiębiorstw oraz usług publicznych przed różnorodnymi zagrożeniami. W Polsce Ministerstwo Cyfryzacji przygotowuje nowelizacje dwóch ustaw: o krajowym systemie cyberbezpieczeństwa (UKSC) oraz o zarządzaniu kryzysowym, które wdrażają te dyrektywy. Prace cały czas trwają – czy ustawodawca zdąży? Oto jest pytanie.

Zgodnie z harmonogramem do 17 października zeszłego roku Polska miała wdrożyć dyrektywę NIS2 do prawa krajowego. Jesteśmy wśród 23 państw, które nie dopełniły obowiązku pełnej transpozycji dyrektywy. Kolejnym kamieniem milowym jest 17 kwietnia – do tego czasu państwa członkowskie muszą zidentyfikować podmioty kluczowe i ważne oraz poinformować te podmioty o spoczywających na nich obowiązkach. Najpewniej i ten termin nie zostanie dochowany. Do 17 stycznia 2026 r. kraje muszą sporządzić i przekazać Komisji Europejskiej pierwszą ocenę ryzyka zagrożeń dla podmiotów krytycznych – to wynika z dyrektywy CER, a do 17 października 2026 r. przekazać listę podmiotów objętych regulacją NIS2.

Piąta wersja projektu nowelizacji Ustawy o krajowym systemie cyberbezpieczeństwa pojawiła się na stronie Rządowego Centrum Legislacji 7 lutego. I ta wersja została przekazana Stałemu Komitetowi Rady Ministrów. Zapewne nie jest to wersja ostatnia, ponieważ konsultacje prowadzone przez Ministerstwo Cyfryzacji dotyczące ujednolicania przepisów nowelizacji UKSC z ustawą wdrażającą dyrektywę CER sugerują, że przed skierowaniem projektu do parlamentu czekają nas kolejne zmiany. Tym bardziej że 24 lutego br. w siedzibie Ministerstwa Cyfryzacji (MC) odbyło się spotkanie zespołów MC i Rządowego Centrum Bezpieczeństwa (RCB), którego założeniem było zidentyfikowanie potencjalnych rozbieżności w projektach nowelizacji oraz wypracowanie sposobu na ich eliminację.

Rozmowy dotyczyły w szczególności:

- rodzajów sektorów i podmiotów wchodzących w ich zakres,

- kontroli nad podmiotami kluczowymi i krytycznymi,

- właściwości organów sprawujących nadzór nad podmiotami kluczowymi i krytycznymi,

- audytów doraźnych (zlecanych decyzją o rygorze natychmiastowej wykonalności),

- screeningu kandydatów do zatrudnienia w zakresie weryfikowania niekaralności,

- kar za tożsame naruszenia w celu uniknięcia podwójnego karania.

Wśród propozycji pojawiających się w nowelizacji wywołującą jak do tej pory najwięcej dyskusji było wykreślenie bezpośredniego odwołania do norm ISO/IEC 27001 oraz ISO/IEC 22301 dla zgodności systemu zarządzania bezpieczeństwem informacji z regulacjami w przypadku, gdy system ten spełniał wymogi owych norm. Obecnie wymagane jest wdrożenie systemu zarządzania bezpieczeństwem informacji w systemie informacyjnym wykorzystywanym w procesach wpływających na świadczenie usługi.

Podmioty kluczowe będą musiały przeprowadzić pierwszy audyt w ciągu 24 miesięcy od wejścia w życie ustawy (lub spełnienia kryteriów uznania za podmiot kluczowy), natomiast podmioty ważne będą zwolnione z tego obowiązku. Wydłużono czas do 3 miesięcy, jaki podmioty kluczowe i ważne będą miały na samodzielne przeprowadzenie analizy, której celem ma być sprawdzenie, czy podlegają pod regulacje, a jeśli tak, to dokonanie rejestracji w wykazie. Kolejną z kluczowych zmian jest nowa klasyfikacja podmiotów publicznych na kluczowe i ważne:

- Podmioty publiczne kluczowe – administracja centralna, istotne instytucje publiczne oraz wybrane podmioty jednostek samorządu terytorialnego.

- Podmioty publiczne ważne – samorządowe jednostki budżetowe, instytucje kultury oraz spółki prawa handlowego wykonujące zadania o charakterze użyteczności publicznej z wykorzystaniem systemów informatycznych.

Podmioty publiczne ważne będą miały uproszczone obowiązki w zakresie cyberbezpieczeństwa. Zamiast wdrażania rozbudowanego systemu zarządzania bezpieczeństwem informacji będą zobowiązane do wdrożenia uproszczonego systemu zgodnego z nowym załącznikiem nr 4 do Ustawy o krajowym systemie cyberbezpieczeństwa. Ponadto będą musiały wyznaczyć tylko jedną osobę do kontaktu z krajowym systemem cyberbezpieczeństwa oraz zgłaszać jedynie incydenty poważne, bez konieczności przekazywania wczesnych ostrzeżeń, sprawozdań okresowych i końcowych.

Kompetencje organów właściwych do spraw cyberbezpieczeństwa zostały rozszerzone. Teraz mogą samodzielnie decydować o wstrzymaniu koncesji, działalności regulowanej lub cofnięciu zezwolenia na prowadzenie działalności gospodarczej. Środki nadzoru nie będą stosowane dłużej niż 14 dni od daty doręczenia decyzji, lecz mogą być przedłużane aż do czasu usunięcia uchybień.

Nowy projekt doprecyzowuje również procedury stosowania środków nadzoru, aby zapewnić ich większą przejrzystość oraz egzekwowalność. Mowa m.in. o doraźnych kontrolach prowadzonych w celu sprawdzenia, czy podmiot usunął wcześniej stwierdzone uchybienia albo wykonał zalecenia pokontrolne oraz o publikacji w Biuletynie Informacji Publicznej (właściwym dla organu nadzorczego) decyzji o zastosowanych środkach nadzoru, z wyjątkiem informacji prawnie chronionych.

Wśród innych zmian znalazła się także propozycja zmniejszenia maksymalnego wymiaru kary pieniężnej dla osób zarządzających podmiotami kluczowymi i ważnymi. Obecnie wynosi ona maks. 300% (wcześniej 600%) wynagrodzenia ukaranego, obliczanego według zasad obowiązujących przy ustalaniu ekwiwalentu pieniężnego za urlop.

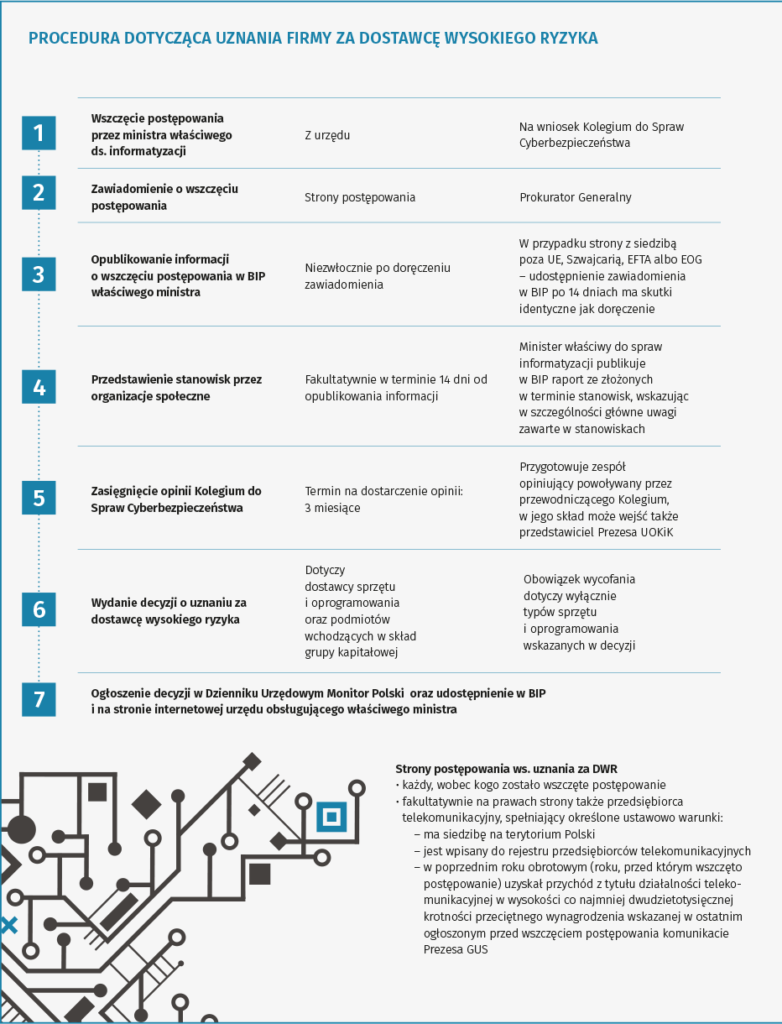

Zmieniona została również przesłanka, w wyniku której dostawca sprzętu lub oprogramowania może zostać uznany za dostawcę wysokiego ryzyka (DWR) z „zagrożenie dla obronności, bezpieczeństwa państwa lub bezpieczeństwa i porządku publicznego, lub życia i zdrowia ludzi” na „zagrożenia dla podstawowego interesu bezpieczeństwa państwa”. Warto przypomnieć, że decyzja o uznaniu za dostawcę wysokiego ryzyka zawiera m.in. wskazanie typów produktów, rodzajów usług lub konkretnych procesów ICT pochodzących do dostawcy uwzględnionych w postępowaniu. Decyzja o uznaniu za dostawcę wysokiego ryzyka podlega natychmiastowemu wykonaniu i nie przysługuje ponowne rozpatrzenie sprawy, ale można ją zaskarżyć do sądu administracyjnego.

Procedura dotycząca uznania firmy za dostawcę wysokiego ryzyka jest złożona i wymaga czasu. Decyzja oparta jest w głównej mierze na opinii Kolegium do Spraw Cyberbezpieczeństwa, która rozważa aspekty nietechniczne, czyli sprawdza:

- czy istnieją zagrożenia bezpieczeństwa narodowego o charakterze ekonomicznym, wywiadowczym i terrorystycznym oraz zagrożenia realizacji zobowiązań sojuszniczych i europejskich, jakie stanowi dostawca,

- czy dostawca jest w jakiś sposób kontrolowany przez władze państw spoza terytorium UE lub NATO,

- czy dostawca ma powiązania z podmiotami określonymi w załączniku 1 do rozporządzenia 2019/796 z 17 maja 2019 r. w sprawie środków ograniczających w celu zwalczania cyberataków zagrażających Unii lub jej państwom członkowskim. (Załącznik zawiera wykaz osób fizycznych i prawnych, podmiotów i organów odpowiedzialnych za przeprowadzenie lub usiłowanie przeprowadzenia cyberataków),

oraz aspekty techniczne:

- liczbę i rodzaje wykrytych podatności i incydentów dotyczących typów produktów lub rodzajów usług bądź konkretnych procesów ICT, sposobu i czasu ich eliminowania,

- tryb i zakres, w jakim dostawca sprawuje nadzór nad procesem wytwarzania i dostarczania sprzętu lub oprogramowania dla wskazanych w ustawie podmiotów,

- ryzyko dla procesu wytwarzania i dostarczania sprzętu lub oprogramowania,

- wyniki badania podatności sprzętu lub oprogramowania.

Skutkiem uznania za dostawcę wysokiego ryzyka jest zakaz wprowadzania do użytkowania sprzętu lub oprogramowania tego dostawcy oraz obowiązkowe wycofanie sprzętu lub oprogramowania w ciągu 7 lat (4 lata dla przedsiębiorców komunikacji elektronicznej lub dla kategorii funkcji krytycznych dla bezpieczeństwa sieci i usług) od momentu ogłoszenia w Monitorze Polskim.

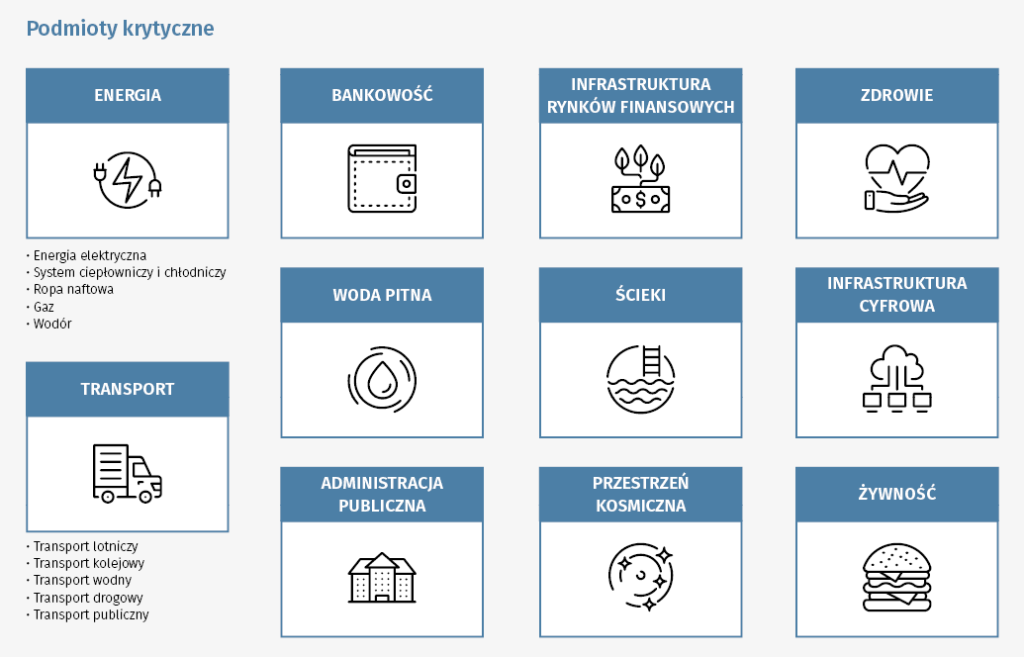

CER, czyli dyrektywa o odporności podmiotów krytycznych

Niewątpliwie NIS2 ma lepsze public relations niż CER. Zapewne na zainteresowanie rynku wpływają liczby. Przepisom NIS ma podlegać kilkanaście tysięcy podmiotów. W przypadku CER będzie ich około tysiąca. Tymczasem to CER, patrząc z perspektywy branży ochrony osób i mienia, wydaje się ważniejszy. CER bowiem skupia się na odporności fizycznej infrastruktury krytycznej na różne zagrożenia, takie jak klęski żywiołowe, ataki terrorystyczne, sabotaż czy zagrożenia wewnętrzne. NIS2 koncentruje się na cyberbezpieczeństwie sieci i systemów informacyjnych. Obydwa akty współgrają ze sobą choćby w zakresie kategoryzacji podmiotu. Podmiot uznany za krytyczny w myśl dyrektywy CER staje się podmiotem kluczowym w myśl NIS2. A pełne wdrożenie dyrektyw NIS2 i CER wzmocni krajową cyberodporność, zapewniając skuteczną ochronę przed zagrożeniami cyfrowymi i zwiększając przejrzystość oraz efektywność działań nadzorczych.

Dyrektywa CER nakłada na państwa członkowskie obowiązek zapewnienia niezakłóconego świadczenia kluczowych usług społecznych i gospodarczych. Wymaga zatem najpierw zidentyfikowania podmiotów krytycznych, by móc wspierać ich odporność na zakłócenia. Ta dyrektywa rozszerza zakres ochrony infrastruktury krytycznej, obejmując jedenaście sektorów, w tym energię i transport, uznane przez Komisję Europejską za niewystarczające dla pełnej ochrony rynku wewnętrznego UE. Do tej pory przepisami unijnej dyrektywy objęte były tylko podmioty krytyczne z sektorów energii i transportu.

Dyrektywa CER wprowadza szczególną kategorię podmiotów krytycznych – podmioty krytyczne o szczególnym znaczeniu europejskim. Za takie uznaje się te, które są 1. podmiotem krytycznym w państwie członkowskim oraz 2. świadczą takie same lub podobne usługi kluczowe na rzecz co najmniej sześciu państw. Organizację, która została uznana za podmiot krytyczny o szczególnym znaczeniu europejskim należy o tym fakcie powiadomić.

Wyznaczanie podmiotów krytycznych o szczególnym znaczeniu europejskim odbywa się dopiero po konsultacjach, w których biorą udział: KE, właściwy organ państwa członkowskiego, właściwy organ innych zainteresowanych państw członkowskich oraz określony podmiot krytyczny. W trakcie konsultacji każde państwo członkowskie informuje Komisję o tym, czy uważa, że usługi świadczone na jego rzecz przez podmiot krytyczny stanowią usługi kluczowe w rozumieniu dyrektywy. Dopiero po tym KE uznaje dany podmiot za mający szczególne znaczenie europejskie, co wiąże się z określonymi w dyrektywie obowiązkami.

Co ważne państwa mają obowiązek wspierać podmioty krytyczne w zwiększaniu ich odporności. Obejmuje to m.in. opracowywanie materiałów zawierających wytyczne oraz metodyk, pomoc w organizacji ćwiczeń mających na celu sprawdzenie odporności tych podmiotów, czy zapewnianie doradztwa i szkoleń dla personelu podmiotów krytycznych. Jeżeli jest to konieczne i uzasadnione celami interesu publicznego, państwa mogą również przekazywać zasoby finansowe podmiotom krytycznym. Na ten cel stworzona zostanie w budżecie państwa rezerwa celowa.

Każde państwo musi wdrożyć strategię odporności do 17 stycznia 2026 r. i aktualizować ją co trzy lata. Państwa są również zobowiązane do przeprowadzenia krajowej oceny ryzyka (tzw. KOR) w tym samym terminie, którą także muszą aktualizować co trzy lata. Ocena ta pomaga organom identyfikować podmioty krytyczne i wspierać je zgodnie z dyrektywą. Do 17 lipca 2026 r. państwa mają obowiązek wyznaczyć te podmioty w sektorach wymienionych w załączniku.

W dyrektywie zawarte zostały kryteria, które muszą być spełnione łącznie, aby dany podmiot mógł zostać uznany za krytyczny dla funkcjonowania danego sektora (lub państwa):

1. świadczy przynajmniej jedną usługę kluczową,

2. prowadzi działalność na terytorium państwa członkowskiego i jego infrastruktura krytyczna znajduje się na terytorium tego państwa,

3. ewentualny incydent miałby istotne skutki zakłócające świadczenie co najmniej jednej usługi kluczowej.

Identyfikując podmioty krytyczne państwo musi wziąć pod uwagę wyniki przeprowadzonej wcześniej oceny ryzyka KOR oraz przyjętą strategię odporności podmiotów krytycznych. Podmiot uznany za krytyczny zobowiązany jest wykonać obowiązki określone w ustawie po 9 miesiącach od daty powiadomienia. Państwo ma również obowiązek prowadzenia wykazu podmiotów krytycznych, który aktualizowany ma być co najmniej co dwa lata, a w stosownych przypadkach – częściej.

Jednym z głównych celów dyrektywy CER jest podniesienie odporności podmiotów krytycznych na wszelkiego rodzaju zagrożenia. Mają być one w stanie zwiększyć swoje zdolności do zapobiegania incydentom mogącym zakłócić świadczenie usług kluczowych, ochrony przed takimi incydentami i odpowiedzi na nie, stawiania im oporu, łagodzenia i absorbowania ich oraz adaptacji i odtworzenia po takich incydentach. Dlatego też w dyrektywie cały rozdział poświęcony został mechanizmowi wzmacniania odporności podmiotów krytycznych. W jego ramach mieści się:

- ocena ryzyka podmiotu krytycznego,

- środki w zakresie odporności podmiotów krytycznych,

- sprawdzenie przeszłości osób i podmiotów,

- zgłaszanie incydentów,

- zachęcanie do stosowania norm i specyfikacji technicznych.

Zgodnie z projektem ustawy podmioty uznane za krytyczne muszą w ciągu 9 miesięcy od powiadomienia ocenić ryzyko. Kolejne oceny mają być przeprowadzane przynajmniej co trzy lata lub według potrzeb. Analiza obejmuje wszystkie istotne czynniki ryzyka, w tym naturalne, spowodowane przez człowieka, międzysektorowe i transgraniczne. Uwzględnia również wypadki, klęski żywiołowe, zagrożenia zdrowia publicznego, hybrydowe oraz związane z konfliktami międzynarodowymi, w tym terroryzm.

Podmioty powinny również ocenić zależność innych sektorów od świadczonych usług kluczowych oraz swoją zależność od innych podmiotów krytycznych. Incydenty zakłócające świadczenie usług muszą być zgłaszane do organów właściwych wstępnie w ciągu 24 godzin od ich wykrycia, a szczegółowe raporty należy przedłożyć w ciągu miesiąca.

Podobnie jak w NIS2, bazując na informacjach zebranych w ramach KOR i Krajowego Planu Zarządzania Ryzykiem (KPZR) oraz wyników oceny ryzyka podmiotu krytycznego, podmioty te muszą wdrożyć odpowiednie i proporcjonalne środki, które mają zapewnić im odporność na wszelkiego rodzaju incydenty w ramach tzw. 6-paku bezpieczeństwa znanego z Narodowego Programu Ochrony Infrastruktury Krytycznej (NPOIK), czyli:

a) bezpieczeństwa fizycznego, w tym ochrony fizycznej oraz zabezpieczeń technicznych uwzględniających kontrolę dostępu,

b) bezpieczeństwa technicznego,

c) bezpieczeństwa osobowego dotyczącego pracowników i dostawców zewnętrznych,

d) cyberbezpieczeństwa,

e) bezpieczeństwa prawnego,

f) ciągłości działania i odtwarzania, w tym utrzymywania własnych systemów rezerwowych zapewniających bezpieczeństwo i podtrzymujących funkcjonowanie infrastruktury krytycznej do czasu jej pełnego odtworzenia.

Ustawodawca przewidział 9 miesięcy na wdrożenie powyższych rozwiązań przez operatora infrastruktury krytycznej od dnia otrzymania informacji o dokonaniu wpisu do wykazu, a użyte środki muszą być opisane w planie zwiększania odporności podmiotu krytycznego.

Minimalne wymagania w zakresie bezpieczeństwa fizycznego, technicznego, osobowego, cyberbezpieczeństwa, prawnego oraz ciągłości działania, niezbędne do wdrażania rozwiązań, o których mowa, zostaną określone na bazie rozporządzenia do ustawy. Z kolei zestawienie certyfikatów wymaganych od podmiotów zapewniających wdrożenie rozwiązań, potwierdzających posiadanie odpowiednich kompetencji i uprawnień ma być opracowane przez ministra kierującego działem administracji rządowej, właściwego terytorialnie wojewodę lub Komisję Nadzoru Finansowego, po zasięgnięciu opinii właściwych sektorowych rad do spraw kompetencji i udostępnione na stronie podmiotowej Biuletynu Informacji Publicznej. Należy spodziewać się odniesienia do norm branżowych i specyfikacji technicznych.

Sektorowe rady do spraw kompetencji

Państwa członkowskie będą zachęcać podmioty krytyczne, nie narzucając ani nie faworyzując stosowania określonego rodzaju technologii, do stosowania europejskich i międzynarodowych norm oraz specyfikacji technicznych istotnych dla środków w zakresie bezpieczeństwa i odporności mających odniesienie do podmiotów krytycznych.

System rad ds. kompetencji w Polsce wspiera współpracę między biznesem, edukacją i administracją publiczną. Rady sektorowe analizują potrzeby rynku pracy i tworzą rekomendacje dotyczące kształcenia oraz doskonalenia zawodowego. W rezultacie programy szkoleniowe są lepiej dostosowane do rzeczywistych potrzeb rynku, co zwiększa szanse na znalezienie pracy oraz ułatwia rekrutację kompetentnych pracowników.

Rady pełnią funkcję opiniodawczo-doradczą przy Prezesie Polskiej Agencji Rozwoju Przedsiębiorczości (PARP) i składają się z przedstawicieli pracodawców, pracowników, instytucji edukacyjnych oraz organizacji branżowych. Ich zadania obejmują:

- analizowanie potrzeb kompetencyjnych w sektorze,

- opracowywanie rekomendacji dotyczących kształcenia i szkolenia zawodowego,

- monitorowanie zmian w sektorze i ich wpływu na wymagane kompetencje,

- upowszechnianie informacji o potrzebach kwalifikacyjno-zawodowych,

- inicjowanie współpracy przedsiębiorców z uczelniami i innymi podmiotami w celu integracji edukacji i pracodawców.

Lista sektorów, którym Prezes PARP powierzy podmiotom organizację i prowadzenie sektorowych rad ds. kompetencji została określona przez Prezesa PARP, na podstawie pozytywnej opinii Rady Programowej ds. kompetencji. Obecne trwa jeszcze nabór wniosków w konkursie na powierzenie organizacji i prowadzenia sektorowych rad ds. kompetencji. Wniosek o powierzenie organizacji i prowadzenia Sektorowej Rady ds. Kompetencji w sektorze Ochrony i Bezpieczeństwa Mienia i Osób złożony przez Zakład Rozwoju Technicznej Ochrony Mienia TECHOM Sp. z o.o. wraz z partnerami: Polską Platformą Bezpieczeństwa Wewnętrznego, Polskim Towarzystwem Bezpieczeństwa Narodowego i Stowarzyszeniem POLALARM uzyskał pozytywną opinię Prezesa PARP. Rada ta jest w procesie organizacji i zacznie działać w najbliższych tygodniach.

Organy właściwe na podstawie projektowanej ustawy otrzymały możliwość skorzystania z dwóch rodzajów środków nadzoru:

1. kontroli,

2. audytów – prowadzonych samodzielnie lub zlecanych.

Zakresem kontroli objęta jest infrastruktura krytyczna (obiekt, urządzenie, instalacja, sieć, system oraz usługa lub połączone ze sobą funkcjonalnie obiekty, urządzenia, instalacje, sieci, systemy oraz usługi niezbędne do świadczenia usługi kluczowej) oraz budynki i tereny wykorzystywane przez podmiot krytyczny do świadczenia usług kluczowych. W tej grupie środków znalazło się także uprawnienie do prowadzenia zdalnego nadzoru nad środkami w zakresie odporności stosowanymi przez podmioty krytyczne.

Oprócz tego organy właściwe wyposażone zostały w środki egzekwowania przepisów. Należą do nich:

- zobowiązanie podmiotów zidentyfikowanych jako podmioty krytyczne do przekazania w rozsądnym terminie,

- informacji niezbędnych, by ocenić, czy działania podjęte przez nie w celu zapewniania ich odporności spełniają wymogi określone w dyrektywie,

- dowodów potwierdzających skuteczne wdrożenie tych środków, w tym wyników audytu przeprowadzonego na koszt tego podmiotu przez wybranego przez niego niezależnego i wykwalifikowanego audytora,

- po przeprowadzeniu działań nadzorczych nakaz podjęcia przez podmioty krytyczne koniecznych i proporcjonalnych działań w celu wyeliminowania wszelkiego stwierdzonego naruszenia dyrektywy w rozsądnym terminie ustalonym przez te organy oraz poinformowania tych organów o podjętych działaniach.

Podmiot krytyczny będzie zobowiązany przeprowadzić audyt systemu zarządzania bezpieczeństwem świadczenia usługi kluczowej co najmniej raz na trzy lata, który obejmie: bezpieczeństwo informacji, ciągłość działania usługi, bezpieczeństwo fizyczne budynków i terenów oraz zabezpieczenia techniczne, w tym kontrolę dostępu. Audyt może prowadzić jednostka certyfikująca lub dwóch audytorów, w tym jeden z ukończonym szkoleniem audytora wiodącego, mający odpowiednie certyfikaty i spełniający wymagania bezpieczeństwa osobowego i przemysłowego. Wykaz wymaganych certyfikatów uprawniających do przeprowadzania audytów, uwzględniających zakres wiedzy specjalistycznej wymaganej od osób lub podmiotów legitymujących się poszczególnymi certyfikatami oraz wymagane doświadczenie zostanie określony w rozporządzeniu.

W dyrektywie znalazł się również zapis o możliwości nakładania przez państwa członkowskie sankcji, mających zastosowanie w przypadku naruszeń przepisów krajowych przyjętych na podstawie dyrektywy CER. W przypadku projektu z dnia 24 marca 2025 r. najwyższa kara wynosi 200 000 zł za brak audytu lub uchylanie się od wdrożenia zaleceń pokontrolnych. Kary nadawane są jednak za uchybienia, zatem ich wysokość w skrajnych przypadkach może przekroczyć milion zł. Karze finansowej tej wysokości może podlegać zarząd spółki za uporczywe naruszanie przepisów ustawy.

Interesującym mechanizmem, mającym wzmocnić odporność podmiotów krytycznych, jest umożliwienie weryfikacji przeszłości osób, które pełnią newralgiczne funkcje w podmiocie krytycznymlub na jego rzecz bądź mają dostęp do budynków i terenów podmiotu krytycznego, jego informacji lub systemów kontroli. Może to również dotyczyć osób, które są brane pod uwagę przy rekrutacji na określone stanowiska.

Pełne wdrożenie dyrektyw NIS2 i CER oraz nowelizacja UKSC mają na celu wzmocnienie cyberbezpieczeństwa w Polsce, zapewniając skuteczną ochronę przed zagrożeniami cybernetycznymi i zwiększając przejrzystość oraz efektywność działań nadzorczych.

Można oczekiwać, że w niedługim czasie projekty obu ustaw zostaną skierowane do parlamentu. W związku z czym przedsiębiorstwa, które będą podlegały pod tę regulację, powinny już teraz zacząć przygotowania do spełnienia nowych wymagań. •