Wektory ataków socjotechnicznych

Tomasz Dacka

Budujemy zaawansowany system zabezpieczeń. Chronione obiekty lub urządzenia wyposażamy w kontrolę dostępu, system dozoru wizyjnego, system sygnalizacji włamania i napadu. Nad wszystkim czuwa ochrona. Budujemy też odpowiednie procedury, integrujemy technikę. Uważamy, że mamy w miarę „szczelny” system ochrony. Potencjalny intruz miałby spore problemy, aby przełamać te wszystkie zabezpieczenia, i doskonale o tym wie. Na koniec dnia okazuje się, że jednak nieproszony gość dostał się do chronionych stref. W jaki sposób? Jak wielkie musi być nasze zdziwienie, gdy okaże się, że praktycznie sami go tam wpuściliśmy. W miłej atmosferze pomogliśmy mu pokonać wszystkie, tak mozolnie przez nas budowane zabezpieczenia. Bez wzbudzenia alarmu, bez zidentyfikowania incydentu, bez dźwięku tłuczonego szkła…

Tak właśnie działa inżynieria społeczna i ataki na niej oparte. Przyjrzyjmy się zatem, z czym tak naprawdę mierzymy się codziennie, co nam zagraża i w jaki sposób możemy to ryzyko adresować. Inżyniera społeczna (social engineering) lub socjotechnika to nic innego jak działanie mające na celu wyłudzenie informacji za pomocą różnych metod manipulacji. Jest najbardziej rozpowszechnioną metodą ataków zarówno na pojedyncze osoby, jak i firmy czy grupy społecznościowe. Dobrze przygotowany atak socjotechniczny trudno wykryć ze względu na to, że w głównej mierze jest wymierzony bezpośrednio w człowieka, wykorzystuje jego zaufanie i przyzwyczajenia. Jest w stanie sprawić, że wykonujemy czynności, których byśmy nie wykonali.

Przed czym zatem należy się chronić, jakimi zasadami kieruje się zazwyczaj intruz próbujący wykorzystać nas jako środek do celu?

Być lubianym, grzecznym i uprzejmym – kiedy ktoś jest lubiany, zachowuje się w sposób uprzejmy, a zarazem prosi o rzeczy, które wydają się nam w pewnym stopniu uzasadnione, tym chętniej taką prośbę spełniamy. Może to być miła e-mailowa prośba od (tak nam się przynajmniej wydaje) koordynatora ochrony o nieuzbrajanie systemu alarmowego w danej strefie z powodu długiego i ważnego spotkania, z notyfikacją, że dla komfortu ochrony on sam specjalnie przyjedzie i będzie ją (strefę) nadzorował. Brzmi zupełnie inaczej niż surowy nakaz, który od razu budzi w nas niechęć i podejrzenia.

Konsensus – odwołuje się do zasady, że bez dokładnego wskazania, co należy w danej sytuacji robić, wielu ludzi zachowuje się w sposób, w jaki ich zdaniem zachowałaby się większość. W takiej sytuacji przekonujemy nasz cel, że odmowa spełnienia prośby jest czymś dziwnym, bo przecież nikt wcześniej tego nie negował. Jest to kluczowa cecha wykorzystywana jako wektor ataku przy starcie lub zmianach w organizacji bezpieczeństwa. Do tej pory przepuszczałem kobiety przodem w drzwiach, co prawda nie było wtedy systemu kontroli dostępu, ale dobre maniery przecież nadal mnie zobowiązują. Inną, sprawdzoną metodą jest zamieszczanie wielu pochlebnych opinii nt. strony internetowej czy danego produktu. Same opinie są oczywiście tak samo fałszywe jak strona, do której prowadzą, ale automatycznie budują w nas zaufanie.

Autorytet i zastraszanie – zazwyczaj trudno nam odmawiać osobom o wyższej pozycji biznesowej lub zaufanej profesji społecznej. Atakujący może wcielić się w policjanta, wysoko postawioną na szczeblu firmowym osobę, strażaka czy lekarza i próbować wykorzystać tę pozycję.

„Unikat” w trybie pilnym – chyba każdy z nas napotkał wielką okazję (np. cenową), która przejdzie koło nosa, jeśli nie zdecydujemy się właśnie teraz z niej skorzystać. Tak, to jest również metoda socjotechniczna wykorzystywana głównie w sprzedaży. W taki sposób można również zbierać dane logowania użytkowników (np. obiecując usługę darmowego dostępu do pewnych usług, m.in. Microsoft 365), licząc na to, że w pośpiechu osoby podadzą dokładnie takie same loginy, jakie wykorzystują np. w swojej bankowości elektronicznej.

Dlaczego w celu dobrego przygotowania ataku socjotechnicznego trzeba przebić się w pierwszej kolejności m.in. przez zabezpieczenia fizyczne?

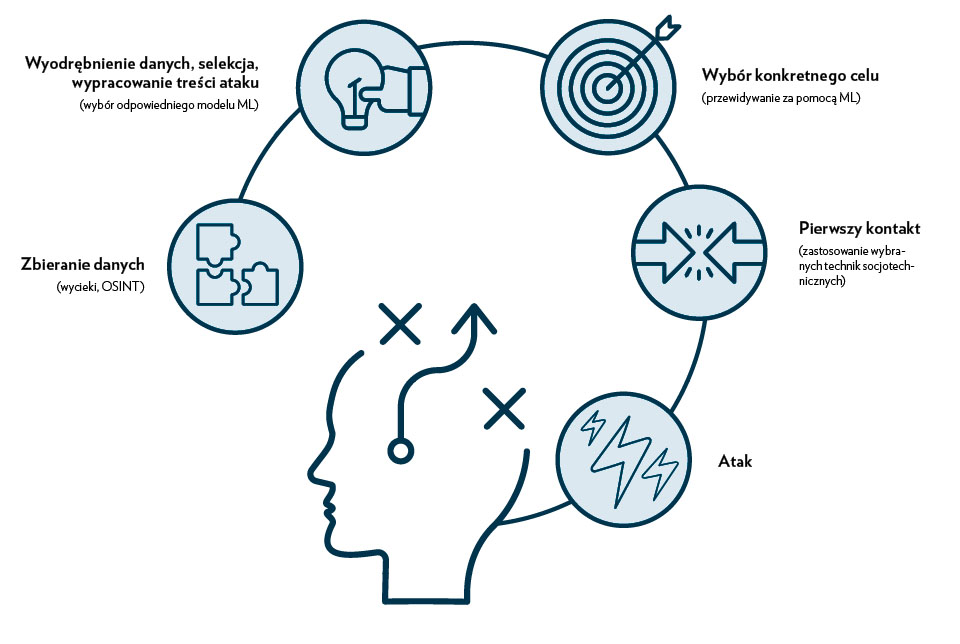

Przejdźmy na chwilę na drugą stronę barykady. Aby nasz atak socjotechniczny był skuteczny, musimy zebrać o celu jak najwięcej precyzyjnych informacji. Zazwyczaj zbieranie danych (imiona, nazwiska, stanowiska) nie nastręcza problemu, natomiast rozpoznanie środowiska pracy już tak. Dla przygotowującego atak wszystkie informacje są cenne: nazwa działu, liczba osób, struktura organizacyjna, numery telefonów, adresy e-mailowe, faktury, zamówienia. Jak zatem tego dokonać? Jak wejść w posiadanie danych operacyjnych, które pomogą nam uwierzytelnić nasz przekaz?

Cenne śmieci (dumpster diving)

Niezabezpieczone pojemniki, kontenery na śmieci są świetnym miejscem pozyskania wielu cennych danych. Mimo że migrujemy obecnie do świata cyfrowego, wciąż wiele organizacji bazuje na papierowym modelu wymiany informacji. W śmieciach zresztą można znaleźć nie tylko papier, ale także inne środki przekazu informacji, np. płyty, pamięci przenośne, a nawet dyski twarde (sic!). Dlatego tak ważne jest, aby również pomieszczenia (strefy) przeznaczone na śmietniki zabezpieczać za pomocą środków technicznych i kontrolować dostęp do nich. Dobrą praktyką jest również wdrożenie procedur dotyczących zasad pozbywania się nośników danych.

Patrz za siebie (shoulder surfing)

Temat ten był wielokrotnie poruszany w mediach społecznościowych w kontekście osób podróżujących środkami transportu publicznego. Zostawiony laptop osób publicznych, z którego można czytać jak z książki, jest chyba najlepszym tego przykładem. W takim wypadku podejrzenie haseł, kodów PIN również nie stanowi problemu. Co sprytniejsi potrafią wykorzystywać specjalne lornetki (długi dystans) czy nawet nasz system

CCTV. Z tego powodu tak istotne jest budowanie bezpiecznego środowiska pracy, szczególnie dla osób, które są w posiadaniu kluczowych informacji. Ważne, by mieć wdrożony nawyk blokowania komputera za każdym razem, kiedy od niego odchodzimy.

Na przekór rozliczalności (tailgating)

Jest to bez wątpienia wyzwanie dla każdego procesu realizowanego za pomocą systemu kontroli dostępu. To nic innego, jak wchodzenie na tzw. plecach bez autentykacji i autoryzacji osoby przekraczającej kontrolowane przejście (oczywiście jeśli zabezpieczenia mechaniczne na to pozwalają). Odmianą tego typu zachowania jest tzw. piggy backing, czyli sytuacja, kiedy pracownik wpuszcza osobę bez uprawnień do wejścia do danej strefy. Przykłady można mnożyć: obładowany paczkami kurier, serwis sprzątający proszący o przytrzymanie drzwi, aby mógł wjechać z wózkiem, ktoś, kto „zgubił” swoją kartę, przekonująco proszący o pomoc lub po prostu osoba, która z premedytacją działa wspólnie i w porozumieniu z osobą, którą wpuszcza, a której wejście nie zostaje odnotowane w systemie kontroli dostępu.

Wymienione metody najczęściej są materializowane za pomocą ataków – takich jak phishing, vishing, whaling

Phishing – jest kombinacją socjotechniki i budowania fałszywych źródeł, do których chcemy, aby nasza ofiara dotarła (np. fałszywa strona banku czy innej popularnej usługi). Wykorzystuje metody socjotechniczne w celu skłonienia osób do dotarcia np. na fałszywą stronę (najczęściej za pomocą specjalnie spreparowanych e-maili czy SMS-ów) i tam do podawania swoich danych do logowania się w przekonaniu, że znajdują się w znanym i bezpiecznym źródle (np. na dobrze podrobionej stronie logowania się do bankowości elektronicznej). Dane te automatycznie trafiają do oszustów. W taki sam sposób możemy narazić nasze systemy bezpieczeństwa na kompromitację, dając intruzom dostęp do zarządzania nimi. Phishing zazwyczaj jest wysyłany masowo, bez większego rozpoznania adresatów.

Spear phishing natomiast bazuje już na informacjach wcześniej zebranych na temat celu/celów. Stąd tak ważne jest komunikowanie na zewnątrz tylko tych informacji, które są konieczne do prowadzenia działalności. W takim wypadku fałszywy e-mail będzie łudząco przypominał firmowy wraz z aktualną stopką, będzie dotyczył kwestii, które obecnie są w firmie omawiane, będzie zbudowany w formie adekwatnej do adresata oraz nadawcy. W natłoku codziennych obowiązków będzie nam trudno go odróżnić od masy innych służbowych e-maili.

Whaling – to nic innego jak spear phishing wysyłany do osób z wysokiego szczebla zarządczego firmy (tzw. C – Team). W takim wypadku bardzo istotną kwestią jest dotarcie do takich osób z misją budowania świadomości bezpieczeństwa, zanim zrobią to nasi adwersarze.

Vishing – najwięcej (statystycznie) ataków socjotechnicznych przeprowadza się pocztą e-mail. Nie oznacza to jednak, że tylko tym kanałem komunikacji intruzi próbują do nas dotrzeć. Vishing rozumie się jako phishing wykorzystujący kanał głosowy (VoIP, telefonia). Najlepszym przykładem jest telefon „z banku” z prośbą o zweryfikowanie danych dostępowych do konta, czego banki nigdy nie robią! Atakujący zakłada w tym przypadku, że osobie, do której dzwoni, będzie trudniej odmówić podania danych przez telefon niż e-mailowo czy przez SMS (SMiShing wykorzystuje SMS-y).

Dużą popularność zyskują również inne kanały komunikacji, np. komunikatory czy serwisy społecznościowe. Stąd istotne jest, aby np. operator centrum nadzoru czy administrator systemów bezpieczeństwa nie korzystali z prywatnej poczty czy portali społecznościowych na służbowych komputerach (dochodzi też niebezpieczeństwo zainfekowania komputera złośliwym oprogramowaniem). Konta firmowe są chronione zdecydowanie lepiej niż konta prywatne, stąd prawdopodobieństwo dotarcia fałszywego e-maila na adres służbowy jest mniejsze, choć możliwe.

Jak zatem radzić sobie z tego typu zagrożeniami?

Kluczowym elementem tej gry jest człowiek i na człowieku powinniśmy w pierwszej kolejności skupić swoją uwagę. Dobrym pomysłem jest stałe podnoszenie świadomości zagrożeń nas samych i naszych pracowników. Jest to zadanie żmudne i trudne, jednak konieczne, aby skutecznie zaadresować ryzyka związane z atakami socjotechnicznymi. Służą temu specjalnie zbudowane kampanie security awareness uczące, jak odpowiednio rozpoznać zagrożenie i na nie zareagować. Zazwyczaj opierają się na następujących założeniach czy zaleceniach:

- pracownicy powinni zostać przeszkoleni z zakresu ataków socjotechnicznych, aby rozumieć zagrożenie i umieć je rozpoznawać,

- organizacja powinna wdrożyć odpowiednie procedury opisujące dostępy uprzywilejowane do konkretnych zasobów,

- należy wdrożyć system powiadamiania o potencjalnych atakach

(np. odpowiedni przycisk w kliencie poczty elektronicznej), - nie powinno się zamieszczać informacji służbowych na portalach społecznościowych, nie wolno stosować tych samych haseł na zewnątrz

(np. to samo hasło do poczty korporacyjnej i prywatnej), - dokumenty należy trwale zniszczyć przed ich pozbyciem się, a cały proces powinien być ujęty w procedurach i udokumentowany,

- dobrą praktyką jest zastosowanie wieloskładnikowej autentykacji użytkowników (w połączeniu ze stosowaniem różnych haseł do poszczególnych kont, szyfrowaniem dysków i zapewnieniem bezpieczeństwa wykorzystywanych urządzeń mobilnych),

- ograniczenie używania kont administratora tylko do czynności niezbędnych.

Ważne, aby tak zbudowana kampania została przygotowana pod kątem indywidualnych potrzeb i zagrożeń konkretnych instytucji, firm. Na szczęście na rynku polskim tego typu usługi są już świadczone. Na pewno nie wystarczy e-mail wysłany hurtowo czy sucha prezentacja ostrzegająca przed konsekwencjami wycieku naszych danych.

Ataki socjotechniczne wymierzone są we wszystkie obszary działalności biznesu, w miejsca, gdzie zauważono jakiekolwiek prawdopodobieństwo, aby wyłudzić dane czy pieniądze. Intruzów nie obowiązują żadne zasady (o czym świadczą przypadki ataków na szpitale w czasie pandemii COVID czy granie na uczuciach ludzkich, wykorzystując do ataków przypadki chorych dzieci). Specjaliści bezpieczeństwa fizycznego na pewno w pojedynkę tej walki nie wygrają, ale mogą być ważną częścią defensywy, ograniczając dostęp do pozyskiwania danych oraz podnosząc w swoim środowisku ogólnie pojętą świadomość bezpieczeństwa. Skompromitowany system CCTV lub KD stanowi świetne źródło pozyskiwania informacji, danych, które w przyszłości mogą posłużyć intruzom do dokładnego przygotowania się do ataku socjotechnicznego. Nabyte w pracy dobre nawyki na pewno zaprocentują również w życiu prywatnym.

|

|