Ochrona danych w systemach zabezpieczeń technicznych

| Dlaczego ochrona danych jest ważna? |

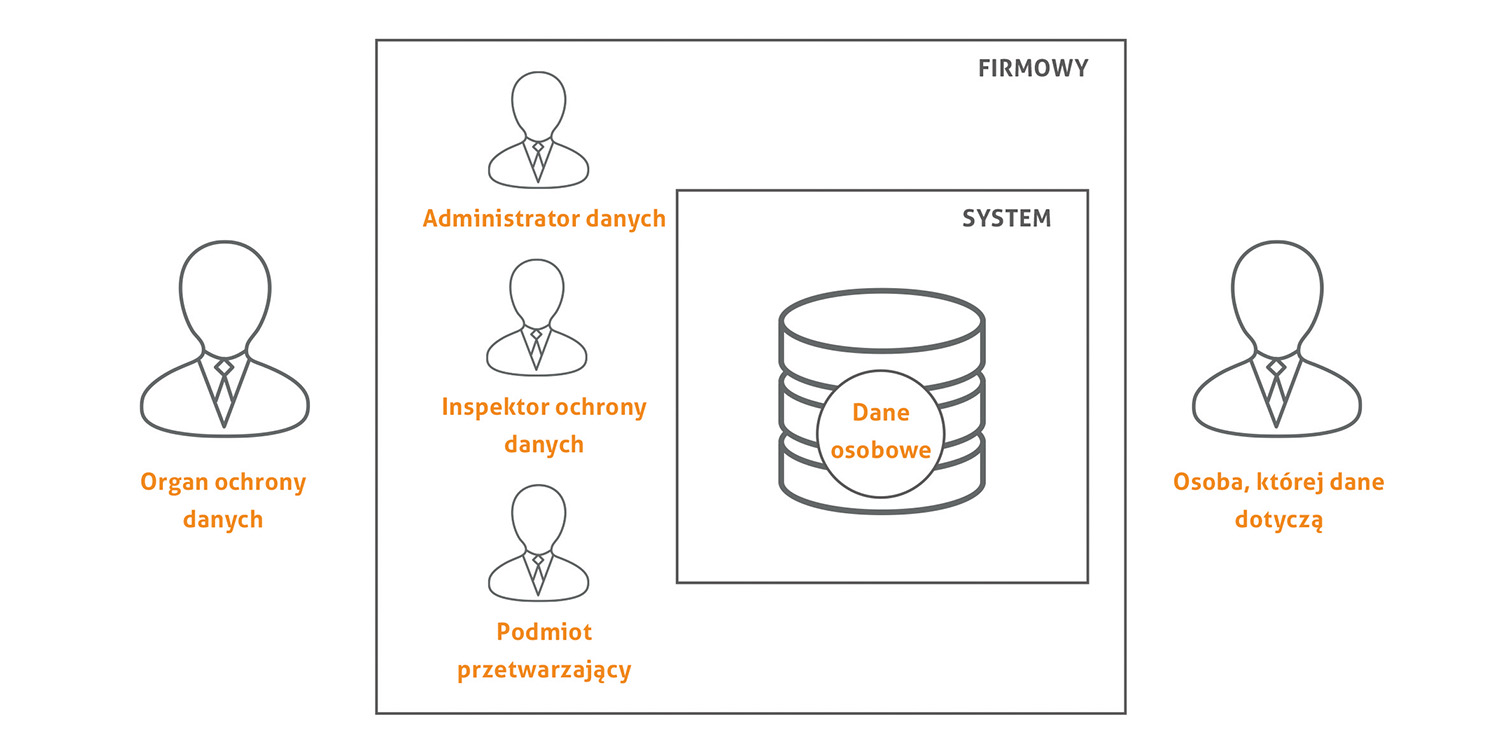

| W świecie cyfrowym ludzie mają dane osobowe, w świecie realnym – aktywa rzeczowe: gotówkę, klucze i odzież. Ponieważ dane osobowe są niematerialne, długo nie dostrzegano ich wartości. Wraz z nasileniem się zjawiska cyberprzestępczości dotyczącej danych osobowych i głośnymi przypadkami naruszenia ich ochrony kwestia ta stała się widoczna. W celu zwiększenia przejrzystości gromadzenia i przetwarzania danych oraz przekazania ludziom kontroli nad swoimi danymi osobowymi w kwietniu 2016 r. Parlament Europejski przyjął ogólne rozporządzenie o ochronie danych osobowych (RODO). Rozporządzenie (UE) 2016/679 zaczęło obowiązywać 25 maja 2018 r. RODO daje prawo do kontroli swoich danych osobowych. W Rozdziale III np. znajduje się wykaz praw osób, których dane dotyczą, takich jak prawo do dostępu, sprostowania i usunięcia danych. W RODO zdefiniowano cztery role: organ ochrony danych, administrator danych, inspektor ochrony danych i podmiot przetwarzający (rys.). Organ ochrony danych to organ nadzorujący z ramienia państw członkowskich, monitorujący stosowanie rozporządzenia i przyczyniający się do jego spójności w całej Unii. Administrator danych i podmiot przetwarzający działają na poziomie firmy, wykonując różne zadania związane z ochroną danych. |

Rozporządzenie ma istotny wpływ na systemy zabezpieczeń technicznych. Systemy te gromadzą, rejestrują i przetwarzają ogromne ilości danych osobowych, wśród nich bardzo istotne i wrażliwe. Często np. rejestrują osobiste informacje o posiadaczu karty, takie jak nazwisko i numer pracownika, mogą też przechowywać jego kod PIN, odciski palców i nagrania wideo.

Gdyby ktoś posłużył się tożsamością tej osoby i jej danymi uwierzytelniającymi, mógłby uzyskać dostęp do miejsc zastrzeżonych, do których nie ma uprawnień. Systemy rejestrują także zdarzenia dotyczące użytkowników kart. Analizując te zdarzenia, można wyśledzić wzorzec zachowania danej osoby. Posiadacze kart często nie wiedzą, jak długo ich dane osobowe zgromadzone w systemach ochrony będą przechowywane, czy są przechowywane bezpiecznie, gdzie są rozpowszechniane i czy są przetwarzane w innych celach.

Ten brak wiedzy może sprawić, że będą mieli wątpliwości wobec systemów zabezpieczeń. Obecnie traktuje się je najczęściej jako ochronę budynku, nie zwracając uwagi na ochronę danych osobowych posiadaczy kart, którą z łatwością można naruszyć. Administrator systemu ma m.in. prawo przeglądać na żądanie śledczych zarejestrowane zdarzenia dotyczące wszystkich posiadaczy kart.

Prawo to może być jednak nadużywane, np. gdy przegląda się informacje do innych celów lub dla zabawy. To typowy przykład naruszenia ochrony danych.

Bezpieczeństwo zarówno budynków, jak i informacji o posiadaczach kart jest bardzo ważne i powinno być chronione. Jedno nie powinno kolidować z drugim, a dobrze zaprojektowany system powinien móc sprawić, że obie te rzeczy będą zapewnione.

Jak zabezpieczyć systemy ochrony?

Z pewnością więcej uwagi trzeba poświęcać bezpieczeństwu informacji, by zwiększyć ochronę danych w systemach ochrony fizycznej. Powinna być ona integralną częścią PIAM (zarządzanie tożsamością i danymi autoryzacyjnymi w technicznych systemach zabezpieczeń) oraz PSIM (zarządzanie informacjami osobowymi w systemach zabezpieczeń). RODO daje do tego doskonałe wytyczne. Ogólnie rzecz biorąc, dobrze zaprojektowany system ochrony fizycznej powinien:

• uwzględnić ochronę i bezpieczeństwo danych na etapie projektowania. Oznacza to stosowanie różnych technologii do zapewniania bezpieczeństwa bazy danych, zarządzania tożsamością i dostępem, bezpieczeństwa połączenia sieciowego, ochrony przetwarzania danych i uwierzytelniania połączenia;

• uwzględniać wymogi dotyczące przetwarzania danych osobowych i umożliwiać wgląd, korygowanie i ich usunięcie;

• pomagać administratorom i inspektorom danych osobowych w wykonywaniu ich obowiązków. System powinien w szczególności:

– zapewnić platformę do zarządzania prośbami od osób, których dane dotyczą, i organów nadzorczych oraz do ich realizacji,

– pomagać administratorom danych i inspektorom ochrony danych opracowywać politykę bezpieczeństwa i monitorować przetwarzanie danych,

– monitorować i raportować naruszenia ochrony danych, wykonywać konkretne zadania pod kierownictwem administratorów i inspektorów ochrony danych.

Każdy, kto instaluje zabezpieczenia techniczne, powinien przy ich wdrożeniu uwzględnić poniższe aspekty związane z danymi:

– kategorie i okresy przechowywania danych osobowych oraz powody ich gromadzenia i przetwarzania,

– związek pomiędzy posiadanymi danymi a odnośnymi przepisami ustawowymi i wykonawczymi,

– związek pomiędzy posiadanymi danymi a świadczonymi usługami,

– w jaki sposób zarządzanie dostępem i tożsamością może chronić dane osobowe w systemie,

– wprowadzenie różnych poziomów praw dostępu do danych w systemie,

– przeprowadzenie oceny skutków dla ochrony danych, by móc określić potencjalne rodzaje ryzyka związane z przetwarzaniem danych osobowych, które mogą wiązać się z koniecznością podjęcia środków na rzecz zminimalizowania tego ryzyka.

Ochrona danych w systemie Nedap AEOS

Nedap AEOS wspiera w przestrzeganiu RODO użytkowników końcowych – administratorów danych i podmioty przetwarzające – w ten sposób, że umożliwia realizację wymogów dotyczących przetwarzania danych osobowych, m.in. dostęp do nich, ich skorygowanie i usunięcie. Dostęp do systemu i zawartych w nim danych zależy od przypisanej roli.

Wszystkie działania użytkowników i zmiany w Nedap AEOS są rejestrowane w dzienniku, a to zapewnia ścieżkę audytu dla administratora danych.

Zapisy dotyczące posiadaczy (pracowników, gości, kontrahentów, pojazdów) można zmieniać i usuwać po upływie określonego czasu. Kontrolery systemu Nedap AEOS nie zawierają danych osobowych, a jedynie numery referencyjne tych posiadaczy, którzy mają dostęp do drzwi związanych z danym kontrolerem. Są one nieustannie odświeżane, zatem w przypadku unieważnienia karty dane w kontrolerze AEOS są natychmiast usuwane.

Choć większość użytkowników wpisuje do systemów kontroli dostępu dane osobowe swoich pracowników, kontrahentów i gości, to Nedap AEOS można też skonfigurować w taki sposób, by w ogóle nie wpisywać danych osobowych. Do utworzenia zapisu posiadacza i przypisania identyfikatorów umożliwiających mu dostęp do terenu użytkownika wystarczyłby numer, np. numer pracownika wpisany do systemu HRM.

Nedap AEOS można konfigurować na wiele różnych sposobów, oferuje on różne wolne pola, może też zostać podłączony do systemów osób trzecich. Decydując o tym, jakiego rodzaju dane osobowe wpisywać do systemu kontroli dostępu i gdzie przechowywać te dane, użytkownicy mogą zatem uwzględnić następujące kwestie:

• cel – dane służą do zidentyfikowania posiadaczy, by umożliwić im dostęp do terenu użytkownika lub by im go odmówić;

• dane – użytkownicy decydują, jakie dane mają być przetwarzane w systemie Nedap AEOS i kto będzie miał do nich dostęp;

• metoda – dane do systemu Nedap AEOS można wprowadzać ręcznie lub importować z systemu osoby trzeciej, np. systemu HRM użytkownika. Metoda gromadzenia danych zależy od polityki obowiązującej w firmie użytkownika;

• przechowywanie – dane są przechowywane w bazie danych systemu Nedap AEOS na terenie zakładu. Decydując o miejscu umieszczenia serwerów, na których AEOS i baza danych są zainstalowane, użytkownicy powinni uwzględnić dodatkowe przepisy miejscowe;

• strona trzecia – dane osobowe posiadaczy mogą być dzielone przez systemy osób trzecich lub z tymi systemami podłączonymi do systemu Nedap AEOS. To, które dane są dzielone i w jaki sposób, zależy od systemu osoby trzeciej. Szczegółowe informacje dotyczące dzielenia danych można znaleźć w instrukcji do systemu AEOS.

Dane w systemie Nedap AEOS są przechowywane do momentu ich skasowania i/lub usunięcia. Można to zrobić ręcznie lub automatycznie zarówno w odniesieniu do użytkownika, jak i bazy danych systemu Nedap AEOS, zależnie od konfiguracji systemu.

Nedap Security Management Poland

Al. Niepodległości 69, 02-626 Warszawa

tel. +48 22 322 76 74

anna.twardowska@nedap.com