Stare, ale jare? Niekoniecznie

Urządzenia security działające w ramach Internetu rzeczy bezwzględnie potrzebują regularnej aktualizacji oprogramowania. Jeśli producent jej nie oferuje lub odstępuje od wsparcia dla jakiegoś modelu bądź całej serii produktów, to warto rozważyć ich wymianę. Dlaczego? Z bardzo prostej przyczyny: takie urządzenia są wymarzonym celem ataków hakerskich.

Jeszcze nie tak dawno temu dziesięcioletnia lodówka była urządzeniem w sile wieku, a pięcioletnia pralka w zasadzie była uznawana za nową. Wspomniane urządzenia to oczywiście nie nasza branża, ale dobrze pokazują, jak bardzo zmieniły się czasy, jeśli chodzi o kwestię życia produktu. Współczesne lodówki, pralki, telewizory, ale i kamery dozorowe są naszpikowane zaawansowaną elektroniką. Na czas ich życia wpływa po pierwsze, gwałtowny rozwój techniki, w tym coraz chętniej stosowane algorytmy SI. Po drugie, wielce naganna praktyka producentów (przede wszystkim urządzeń AGD i biurowych) celowego postarzania urządzeń (unijna dyrektywa ograniczająca ten proceder weszła w życie w roku 2021, jest więc na rynku sporo produktów, które się jeszcze jej wymyka). Po trzecie, nie mniej ważne jest to, że niepostrzeżenie zaczęliśmy żyć w świecie Internetu rzeczy. I to właśnie połączenie urządzeń w ramach IoT ma chyba największe dla nas znaczenie, jeśli chodzi o kwestię bezpieczeństwa. Czas fizycznego życia (i zużycia) produktu to jedno. Drugim jest czas jego odporności na zagrożenia cyfrowe. Warto sobie bowiem zadać pytanie, jakie skutki dla bezpieczeństwa fizycznego powoduje fakt, że urządzenia służące do ochrony obiektów funkcjonują w internetowej sieci.

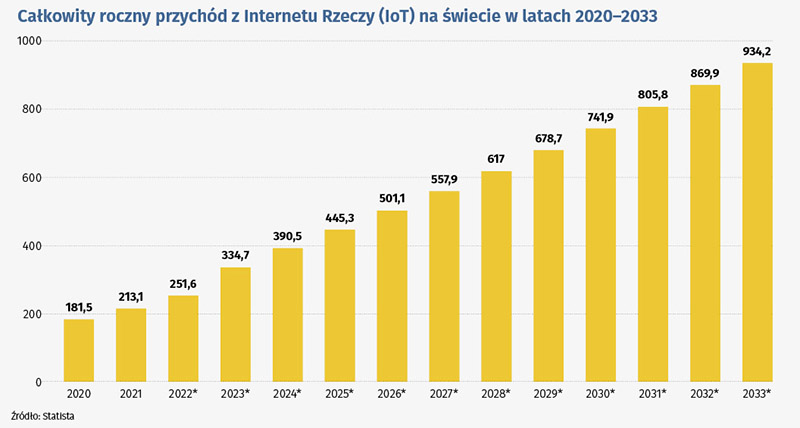

Internet rzeczy (Internet of Things, IoT) to sieć połączonych ze sobą urządzeń, które mogą komunikować się i wymieniać dane. Ile sprzętów już teraz tworzy IoT? To zależy, kto liczy, ale mowa o miliardach. Według raportu serwisu IoT Business News w roku 2024 liczba połączonych urządzeń IoT wzrosła o 13%, osiągając 18,8 mld na całym świecie. Największy wzrost odnotowano w sektorze transportu, gdzie liczba urządzeń IoT wzrosła o 25%. Sektor zdrowia również wykazuje dynamiczny rozwój, z rosnącym wykorzystaniem urządzeń monitorujących i telemedycyny. Za dziesięć lat w ramach Internetu rzeczy ma funkcjonować prawie dwukrotnie więcej urządzeń, bo aż 30 mld, tak z kolei uważają eksperci serwisu Statista. Oczywiście, może być tych urządzeń więcej, bo nieostre są kryteria tego, co uważamy za urządzenie IoT. Zasadniczo to te, które mają zdolność do komunikacji przez Internet i mogą przesyłać dane do innych urządzeń lub systemów bez potrzeby interakcji człowieka. Należy przy tym pamiętać, że Internet rzeczy tworzą nie tyle „poważne” urządzenia IT, ile cała ta drobnica, którą otaczamy się na co dzień, czyli odkurzacze samojezdne, telewizory, smartwatche, pralki, lodówki, ekspresy do kawy, domofony oraz, last but not least, urządzenia security, takie jak kamery dozorowe czy urządzenia dostępowe, zazwyczaj nierzucające się w oczy, ale niezbędne, by zapewnić bezpieczeństwo. Gdyby tylko jedna trzecia z nich stała się przestarzała w ciągu pięciu lat, oznaczałoby to, że ponad 5,6 mld urządzeń mogłoby się stać podatnych na wykorzystanie – nie od razu, ale w miarę wygaszania wsparcia prawdopodobieństwo wzrasta.

Nic nie jest wieczne

To właśnie urządzenia takie jak kamery dozoru wizyjnego czy bramki dostępowe są doskonałymi przykładami zastosowań IoT. Monitorują otoczenie, cały czas przesyłając dane do centralnych systemów zarządzania, co umożliwia zdalne nadzorowanie i kontrolowanie różnych procesów. W miarę ich udoskonalania rola w zapewnieniu bezpieczeństwa i efektywności staje się coraz bardziej istotna, dlatego tak ważna jest aktualizacja ich oprogramowania. Regularne aktualizowanie oprogramowania jest niezbędne, aby urządzenia mogły działać zgodnie z najnowszymi standardami i były odporne na nowe zagrożenia, bez tego urządzenia mogą utracić zdolność współpracy z innymi systemami lub będą narażone na ataki hakerów. To ostatnie jest nawet bardziej niż pewne.

Wsparcie techniczne producentów urządzeń IoT jest kluczowe, ponieważ to oni odpowiadają za dostarczanie aktualizacji. W przypadku starszych urządzeń, które nie mogą liczyć na regularne aktualizacje, należy się liczyć z tym, że wcześniej czy później pojawią się poważne problemy związane z bezpieczeństwem.

Tymczasem producenci często kończą wsparcie po kilku latach, co może prowadzić do sytuacji, w której fizycznie sprawne urządzenie stanie się „niesprawne” cyfrowo, a co się z tym wiąże – niebezpieczne. Czemu tak czynią? Z kilku względów. Jednym z najważniejszych jest zakończenie cyklu życia produktu. Kiedy urządzenie osiąga status end of life (EOL), producenci przestają oferować jakiekolwiek wsparcie techniczne, w tym aktualizacje oprogramowania. Utrzymanie go w odniesieniu do starszych urządzeń może bowiem wymagać znacznych zasobów finansowych i ludzkich, a koszty z tym związane przewyższą ewentualne korzyści, szczególnie jeśli firma, dążąc do konkurencyjnej atrakcyjności, wprowadza na rynek nowe, lepsze modele i to funduje im intensywną promocję. Inna rzecz, że bywa też tak, iż konkretne modele zostały zaprojektowane w sposób, który uniemożliwia ich skuteczną ochronę, nawet mimo aktualizacji. Zostały np. zbudowane z wykorzystaniem chipsetu, w którym wykryto lukę krytyczną.

Luka krytyczna to poważna podatność w oprogramowaniu, które mogą prowadzić do zdalnego wykonania kodu (RCE) lub innych nieautoryzowanych działań. Takie luki są szczególnie niebezpieczne, ponieważ mogą być wykorzystywane przez cyberprzestępców do ataków bez konieczności interakcji ze strony użytkownika, co czyni je trudnymi do wykrycia i obrony.

Drobne rzeczy tworzą duże sieci

Nie zawsze celem przestępców jest wdarcie się do wnętrza firmy. Bardzo często takie urządzenia mogą stać się częścią botnetu. Botnet to złożona sieć zainfekowanych komputerów, które są kontrolowane przez cyberprzestępców. Termin „botnet” powstał z połączenia słów „robot” i „network”, co wskazuje na automatyzację i zdalne zarządzanie tymi urządzeniami. Komputery wchodzące w skład botnetu, często nazywane „zombie”, działają bez wiedzy ich właścicieli, co czyni je idealnym narzędziem dla przestępców.

Tworzenie botnetu zazwyczaj rozpoczyna się od infekcji urządzeń. Cyberprzestępcy wykorzystują różne metody, aby zainstalować złośliwe oprogramowanie na komputerach ofiar. Może to obejmować wysyłanie złośliwych linków w wiadomościach e-mail, umieszczanie szkodliwego oprogramowania na stronach internetowych lub dołączanie wirusów do nielegalnie pobranych aplikacji. Zainfekowane urządzenia łączą się z serwerem kontrolnym (tzw. serwerem C&C – Command and Control), gdzie oczekują na dalsze instrukcje od cyberprzestępcy. Gdy boty są już pod kontrolą, mogą być wykorzystywane do przeprowadzania różnych działań przestępczych na rozkaz ich operatora.

Botnety są wykorzystywane w różnych celach, m.in. do:

- ataków DDoS (Distributed Denial of Service) – celem ataku jest wywołanie przeciążenia serwerów, co powoduje, że są niedostępne legalnych użytkownikom. Ataki te polegają na wysyłaniu dużej liczby żądań jednocześnie z wielu urządzeń;

- rozsyłania spamu – zainfekowane komputery mogą masowo wysyłać e-maile spamowe, co pozwala przestępcom omijać filtry antyspamowe;

- kradzieży danych;

- przeprowadzania ataków phishingowych;

- manipulowania algorytmami internetowymi poprzez generowanie sztucznego ruchu.

Brak wsparcia oznacza, że wiele urządzeń IoT, jeszcze przecież fizycznie bardzo żwawych i nadal doskonale się spisujących, może paść ofiarą ataku hakerskiego. Wówczas w najlepszym przypadku zasilą armię zombii. Przykładem może być atak botnetowy Mirai, który wykorzystywał niezabezpieczone urządzenia IoT z przestarzałym oprogramowaniem do stworzenia jednej z największych sieci botnetów. W najgorszym – posłużą jako brama, którą wypłyną dane firmowe.

Botnet Mirai, którego nazwa pochodzi od japońskiego słowa „przyszłość”, stanowi jeden z najbardziej znaczących przypadków złośliwego oprogramowania w historii cyberbezpieczeństwa. Stworzony w 2016 roku, specjalizował się w infiltracji urządzeń Internetu rzeczy (IoT), wykorzystując domyślne hasła do przejmowania kontroli nad kamerami internetowymi, rejestratorami wideo i ruterami.

W szczytowym momencie Mirai zainfekował około 2,5 mln urządzeń na całym świecie. Jego największym atakiem było uderzenie w serwery firmy Dyn, co doprowadziło do zakłócenia działania wielu popularnych serwisów internetowych. Botnet atakował głównie słabo zabezpieczone urządzenia IoT, od kamer po inteligentne lodówki, generując ruch sieciowy przekraczający 1 Tb/s. Przypadek Mirai pokazał, jak krytyczne znaczenie ma właściwe zabezpieczanie urządzeń IoT i regularne aktualizaowanie ich oprogramowania.

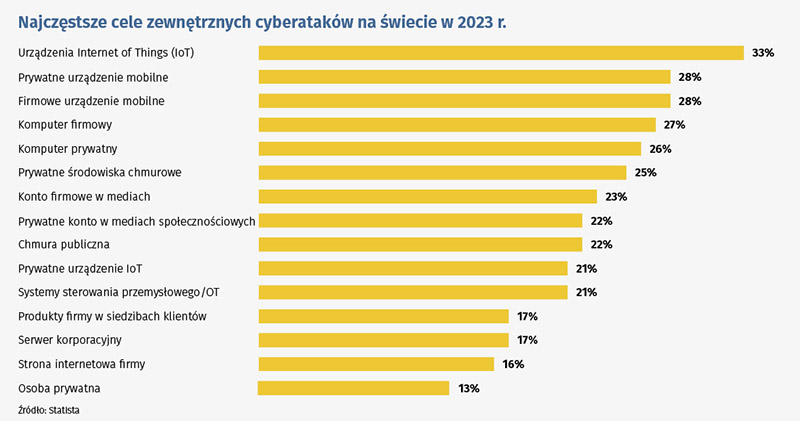

W roku 2022 odnotowano ponad 20 mln cyberataków na urządzenia Internetu rzeczy (IoT). Z danych FortiGuard Labs wynika, że ataki te były realizowane z prawie 122 tys. unikalnych adresów IP, z czego blisko jedna trzecia pochodziła z Chin, 10% ze Stanów Zjednoczonych, a 9% z Korei Południowej. Ataki na urządzenia IoT często mają na celu uzyskanie dostępu do nich lub przejęcie nad nimi kontroli, co może prowadzić do ich wykorzystania w dalszych atakach. Wiele z tych urządzeń nie ma wbudowanych funkcji zabezpieczających, co czyni je łatwym celem dla cyberprzestępców. W roku 2022 większość aktywnych botnetów IoT bazowała na oprogramowaniu Mirai, które wykorzystuje domyślne dane logowania do infekcji systemów.

Zgromadzone dane telemetryczne dowodzą, że średnio wykrywano 80 tys. naruszeń dziennie, a w szczytowych momentach liczba ta sięgała 160 tys. Warto zauważyć, że ataki skanowania portów stanowiły 56% wszystkich zidentyfikowanych incydentów związanych z urządzeniami IoT.

Jakie sprzęty są najbardziej wrażliwe?

Według ekspertów firmy Netgear w 2023 r. najwięcej luk ułatwiających atak odkryto w telewizorach (34%), inteligentnych wtyczkach (18%), cyfrowych rejestratorach wideo (13%) i ruterach (12%). Luki w zabezpieczeniach telewizorów okazują się dość powszechne. Te urządzenia zazwyczaj są używane wiele lat i bywa, że użytkownicy z premedytacją nie pozwalają na dokonywanie automatycznych aktualizacji, a odbiorniki zwykle działają znacznie dłużej niż okres oferowanego dla nich wsparcia. Rutery są zdecydowanie lepiej zabezpieczone i strzeżone, ale to one są przez hakerów wybierane najchętniej. Według autorów raportu opublikowanego przez Fortinet Threat Landscape to właśnie rutery są najczęstszym celem ataku, co zrozumiałe. Jeśli haker wedrze się do rutera, to sieć stoi przed nim otworem. Przejęcie kontroli nad urządzeniem pozwala na monitorowanie i przechwytywanie ruchu sieciowego ze wszystkich podłączonych urządzeń. Poza tym powodzeniem cieszą się: inteligentne kamery i rejestratory wizyjne (atakowane ze względu na ich popularność w systemach monitoringu; w 2023 r. obserwowano wzrost liczby ataków, które wykorzystywały zainfekowane kamery do przeprowadzania ataków DDoS), inteligentne głośniki i asystenci głosowi, a także inteligentne lodówki, odkurzacze, termostaty i żarówki.

Natomiast według informacji przygotowanych przez Check Point organizacje europejskie doświadczały średnio prawie 70 ataków IoT na organizację tygodniowo, co podkreśla skalę zagrożenia w tym regionie. Z danych wynika, że ok. 80% wszystkich urządzeń IoT jest podatne na różnorodne ataki. Cyberprzestępcy wykorzystują ich luki do przeprowadzania ataków DDoS, kradzieży danych oraz szpiegowania użytkowników. W związku z rosnącą liczbą ataków na te technologie ważne, aby użytkownicy dbali o bezpieczeństwo swoich urządzeń IoT poprzez regularne aktualizacje oprogramowania i stosowanie silnych haseł. O ile z używaniem silnych haseł może sobie poradzić odpowiednia polityka bezpieczeństwa, o tyle gorzej jest z aktualizacjami, gdy skończy się czas wsparcia oferowany przez producenta. Co to oznacza dla organizacji? Konieczność zachowania czujności i przygotowania się na fakt, że w pewnym momencie konkretna liczba urządzeń bezpieczeństwa będzie musiała zostać wymieniona, nawet jeśli fizycznie nic im dolegać nie będzie. To z kolei oznacza konkretny koszt. Moment ten można przesunąć w czasie, wybierając takich dostawców, którzy deklarują długi czas wsparcia swoich urządzeń, i przewidując w budżecie konieczność wymiany.

Warto również wspomnieć o rozwijających się regulacjach prawnych w zakresie IoT. Oprócz wspomnianej dyrektywy UE z 2021 r. dotyczącej postarzania produktów kluczowe znaczenie ma Cyber Resilience Act (CRA) z 2024 ro., który nakłada na producentów urządzeń IoT konkretne wymagania dotyczące cyberbezpieczeństwa. Obejmują one m.in. minimalny okres wsparcia technicznego, obowiązek informowania o lukach w zabezpieczeniach oraz konieczność zapewnienia regularnych aktualizacji zabezpieczeń. W Stanach Zjednoczonych podobną rolę odgrywa IoT Cybersecurity Improvement Act, który ustanawia standardy bezpieczeństwa dla urządzeń IoT używanych przez agencje rządowe.

Strategia bezpieczeństwa IoT – dobry plan to podstawa

Regularne monitorowanie stanu aktualizacji, audyty bezpieczeństwa oraz uwzględnienie w budżetach faktu, że niektóre z używanych urządzeń dotrą do kresu swojego życia (przynajmniej wg definicji ich producentów), powinny być zatem elementem praktyk operacyjnych. Firmy muszą inwestować w rozwiązania, które pozwalają na szybkie identyfikowanie przestarzałych lub podatnych na ataki urządzeń, a także rozwijać politykę zarządzania infrastrukturą IoT. Jednocześnie istotne jest nawiązywanie współpracy z dostawcami, którzy oferują długoterminowe wsparcie techniczne i gwarantują bezpieczeństwo swoich produktów przez cały ich cykl życia. Ryzyko związane z wykorzystaniem niezabezpieczonych urządzeń IoT nie dotyczy wyłącznie potencjalnych strat finansowych czy operacyjnych – jest to także kwestia ochrony danych i integralności całego systemu organizacji. Dbałość o cyfrową odporność infrastruktury staje się nie tylko środkiem zapobiegawczym, ale wręcz koniecznością.

Aby skutecznie zaplanować wymianę urządzeń IoT w organizacji, warto wdrożyć następujące praktyki:

- Stworzenie i regularne aktualizowanie inwentaryzacji wszystkich urządzeń IoT w organizacji, wraz z datami zakończenia wsparcia technicznego

- Wdrożenie systemu monitorowania wieku urządzeń i alertów o zbliżającym się końcu wsparcia (minimum 12 miesięcy przed terminem)

- Opracowanie trzyletniego planu budżetowego uwzględniającego koszty wymiany urządzeń

- Priorytetyzacja wymiany urządzeń według ich krytyczności dla bezpieczeństwa organizacji

- Wprowadzenie polityki zakupowej preferującej dostawców oferujących minimum 5-letnie wsparcie techniczne

- Regularne testy bezpieczeństwa starszych urządzeń IoT, szczególnie zbliżających się do końca terminu wsparcia

Bezpieczeństwo IoT to nie jednorazowe działanie, ale proces wymagający ciągłej uwagi, planowania i adaptacji do zmieniających się zagrożeń. Jak pokazują liczby i przykłady botnetów, takich jak Mirai, zaniechanie w tej kwestii może skutkować konsekwencjami na skalę globalną. Dlatego priorytetem powinno być budowanie środowiska, w którym technologia wspiera organizację, zamiast stawać się jej najsłabszym ogniwem.