Cyberzagrożenia a bezpieczeństwo fizyczne Cz. 2

Tomasz Dacka

Poprzednia część artykułu traktowała o wybranych zagadnieniach z zakresu cyberbezpieczeństwa w kontekście użyteczności w elektronicznych systemach zabezpieczeń, które de facto są niczym innym, jak często rozbudowanymi systemami teleinformatycznymi. Jak się okazuje ze świata IT można czerpać dobre wzorce, takie jak analiza ryzyka, hardening czy triada CIA i stosować je z powodzeniem w naszych codziennych obowiązkach. Druga część artykułu kontynuuje tę tematykę.

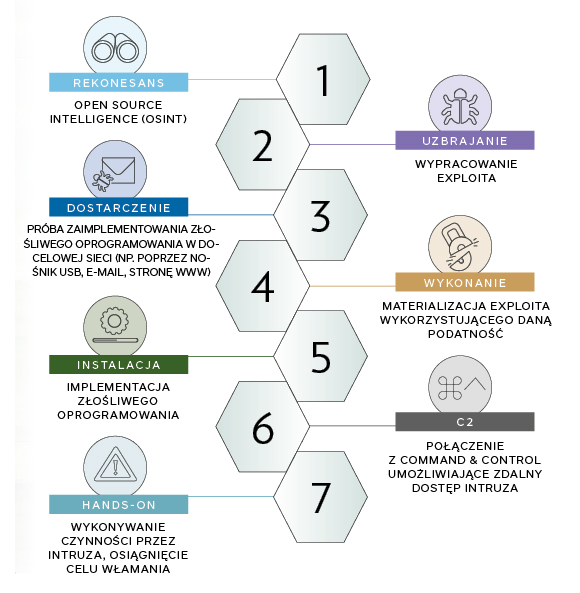

The Kill Chain

Modus operandi cyberprzestępców jest opisany przez tzw. The Kill Chain. To schemat, który kreśli krok po kroku działania podjęte przez intruza w celu uzyskania nieuprawnionego dostępu do chronionych zasobów informatycznych. Najczęściej dzieli się na następujące etapy:

Planowanie (Planning) – atakujący wybiera cel ataku, analizuje sposób, w jaki chce się dostać do chronionych zasobów, wybiera sposób działania (np. atak typu DDoS przez sieć botnet, którą mogą tworzyć skompromitowane kamery).

Rekonesans (Reconnaissance/discovery) – atakujący poznaje organizację w sposób aktywny bądź pasywny, na tym etapie zależy mu na pozostaniu anonimowym (może zatem wykorzystywać tzw. OSINT). Ta faza kończy się wypracowaniem tzw. exploitów – wykrytych podatności, które można wykorzystać w celu materializacji ataku.

Uzbrajanie (Weaponization) – atakujący, wykorzystując exploit, dostaje się do systemu informatycznego. Skompromitowany komputer lub konto, które to umożliwiło, to tzw. pivot point – punkt, z którego będą dokonywane dalsze penetracje systemu. W tym momencie atakujący jest już w pełni uzbrojony (może uruchomić złośliwe oprogramowanie), najczęściej jego obecność jest wciąż niewykryta.

Działania na zasobach (Lateral movement) – uzbrojony w pivot point atakujący penetruje dalej system informatyczny, szuka eskalacji uprawnień aplikacji, aż trafia na zasób, który go interesuje, i dokonuje kopii, skasowania bądź zaszyfrowania danych w celu wyłudzenia okupu. Bardzo często intruz tworzy ukryty kanał komunikacji z tzw. Command & Control (C2) – zewnętrzną siecią, którą w pełni zarządza.

Wycofanie się (Retreat) – atakujący osiągnął cel, w tym momencie zaciera ślady swojej obecności w systemach, aby po wykryciu ataku (co średnio następuje w okresie ok. 6 miesięcy od momentu ataku) utrudnić zbieranie danych na temat działań i jego osoby.

Skoro celem ataku zazwyczaj nie są dane związane bezpośrednio z systemami zabezpieczenia (technicznego), po co nam ta wiedza? Opisałem The Kill Chain, aby uzmysłowić, że „nasze systemy” mogą stać się drogą do celu (tzw. pivot point). Atakujący zdają sobie świetnie sprawę z tego, że bezpieczeństwo IT systemów z obszaru physical security stoi zazwyczaj na niższym poziomie, co czyni je świetnym początkowym celem, od którego można zacząć eksplorację sieci. Pierwszym krokiem może być pozyskanie uprawnień administratora takich systemów, a następnie próba wykorzystania ich w innych systemach (dlatego tak często mówi się o tym, aby generować unikalne loginy do systemów). Ponadto atakujący, który ma dostęp do sieci kamer, może łatwo, za pomocą DDoS, sparaliżować ruch w sieci i tak obciążyć serwer, że przestanie działać, a z nim cały system CCTV. Każdy poważny incydent jest rozpatrywany przez informatykę śledczą, tzw. computer forensics. Wyniki jej pracy nie przysporzą nam chwały, kiedy dowiemy się, że staliśmy się szeroko otwartą bramą dla działań intruza.

Aktualizacje, systemy legacy

Problem na pierwszy rzut oka wydaje się prosty i jednoznaczny, jednak z doświadczenia wiem, że niestety często jest pomijany w naszej branży. Bezpieczeństwo, zarówno fizyczne, jak i teleinformatyczne, nigdy nie przyjmuje wartości stałej, jest zmienne w czasie. Wymaga to od nas pewnego rodzaju ubezpieczenia się, zminimalizowania prawdopodobieństwa wystąpienia incydentu. Taką właśnie formą jest zapewnienie aktualizacji wykorzystywanego oprogramowania oraz przeprowadzanie tych aktualizacji w momencie, gdy:

- producent wydał nową funkcjonalność, której wdrożeniem jesteśmy zainteresowani,

- został wykryty błąd w kodzie umożliwiający wykorzystanie go w nieuprawniony sposób.

Drugim ciekawym aspektem są tzw. systemy legacy, czyli nieaktualizowane, pozostawione bez wsparcia producenta. Takie systemy powinny podlegać analizie ryzyka w celu jego mitygacji. System operacyjny, oprogramowanie, urządzenie należy regularnie aktualizować, modernizować. Dzisiaj twój soft może być „szczelny”, jutro przeciwnie: ktoś znalazł podatność, potrafi ją wykorzystać i nie zawaha się spróbować, jeśli nie zostanie odstraszony. Należy też pamiętać o sprawdzonym łańcuchu dostaw w przypadku pobierania aktualizacji, aby w dobrej wierze nie wprowadzić złośliwego oprogramowania razem z aktualizacją systemu. Służą temu hashe podawane przez producentów oprogramowania, zapewniające zachowanie integralności informacji.

Architektura

Zapewne każdy słyszał, że system jest bezpieczny, bo działa w wydzielonej podsieci i nie ma dostępu do Internetu. Sieć rzeczywiście można wydzielić fizycznie (tzw. air gap) lub logicznie (np. za pomocą VLAN-ów). I jest to jak najbardziej słuszna droga, z tym że to jeszcze nie wszystko. Wydzielając sieć logicznie, trzeba pamiętać, że podsieć konfigurujemy np. na switchach warstwy 3. czy routerach. Musimy zatem udrożnić odpowiedni ruch, a zablokować ten, który jest nam niepotrzebny. W przeciwnym razie przenosimy się z hali głównej co prawda do dedykowanego pokoju, ale nadal z otwartymi drzwiami i oknami.

Wydzielenie fizyczne jest zazwyczaj trudne do osiągnięcia w rozwiązaniach biznesowych, ponieważ poniekąd kłóci się z atrybutem dostępności informacji. Jednak nawet takie wydzielenie nie chroni np. przed wpięciem przez uprawnionego pracownika do takiego systemu skompromitowanego urządzenia (np. pamięci USB), podsłuchu elektromagnetycznego, zagrożeniem wewnętrznym (tzw. insider threat), wrogim przejęciem telefonu komórkowego połączonego z tym systemem czy innymi atakami socjotechnicznymi.

Wracając do pytania, czy „bezpiecznik” musi znać się na bezpieczeństwie architektury systemu informatycznego, uważam, że nie potrzebuje wiedzy nt. konfiguracji portów na switchu, nie potrzebuje wiedzy nt. zarządzania ruchem na load balancerze, konfiguracji WAF-ów, wydzielania DMZ-ów. Jednak jestem zdania, że nowoczesny „bezpiecznik” powinien wiedzieć, że takie rozwiązania istnieją, i znać ich główne zadania, aby dzięki tej świadomości móc w porozumieniu z obszarem Sec IT wspólnie mitygować ryzyka i korzystać z działającej już infrastruktury IT. To trochę tak, jak umieścić serwer np. z oprogramowaniem PSIM w serwerowni zarządzanej przez dział infrastruktury. Nie musimy sami martwić się o temperaturę, wilgotność, środowisko wirtualne czy redundancję, to zazwyczaj dostarczą nam działy IT. Musimy jednak wiedzieć, że taka możliwość istnieje, i rozumieć plusy i minusy z jej skorzystania.

AAA

To kolejna złota zasada prosto ze świata IT. Właściwie ten zapis powinien brzmieć IAAA, co należy rozumieć następująco:

Identification (identyfikacja) – proces zakładania konta, numeru ID użytkownika, urządzenia lub procesu w sieci.

Authentication (autentykacja) – proces, w którym dane konto musi udowodnić, że jest tym, za jakie się podaje w momencie żądania dostępu do zasobów.

Authorization (autoryzacja) – przypisanie uprawnień do konkretnych zasobów.

Accounting (rozliczalność) – śledzenie autoryzowanego ruchu, wykrywanie nieuprawnionych prób oraz dostępów do zasobów.

Czy to nie opisuje wielu procesów z naszej branży? Zakładamy konto użytkownika w systemie kontroli dostępu, którego tożsamość potwierdzamy np. dowodem osobistym (identyfikacja), następnie użytkownik, chcąc dostać się do przydzielonego obszaru, przykłada kartę KD do czytnika (autentykacja), porusza się tylko po tym obszarze, do którego ma uprawnienia (autoryzacja). System KD zapamiętuje ścieżki ruchu oraz alarmuje o próbie forsowania drzwi lub wejścia do zabronionej strefy (rozliczalność). To ogólny przykład, brakuje w nim wielu kwestii, z którymi musimy mierzyć się co dzień (np. tailgating czy piggy backing). Innym przykładem jest możliwość kopiowania kart dostępu czy procedury tworzenia konta bez sprawdzenia tożsamości użytkownika.

Cykl życia bita

Elektroniczne systemy zabezpieczeń przetwarzają bardzo dużą ilość danych, kluczowych ze względów bezpieczeństwa. Dane te w pewnym momencie, z perspektywy Sec IT, mogą przyjmować trzy różne stany wymagające od nas trzech różnych analiz pod kątem zachowania trzech głównych atrybutów informacji (CIA):

Dane w spoczynku (data at rest) – mogą to być nasze archiwa nagrań wideo, bazy danych użytkowników, repozytoria procedur, polityk czy kopie zapasowe. Zaleca się, aby te dane chronić poprzez szyfrowanie oraz utworzenie odpowiednich ACL (list dostępowych).

Dane w ruchu (data in transit) – stan, w którym nasze cenne bity są transmitowane przez sieć. Może to być np. sygnał wizyjny z kamery czy proces autentykacji/autoryzacji użytkownika na przejściu kontrolowanym przez system KD. Tutaj zaleca się również szyfrowanie danych z wykorzystaniem takich protokołów, jak TLS, IPSec i efemerycznych kluczy sesji.

Dane w użyciu (data in use) – stanowi największe wyzwanie, w tym aspekcie jesteśmy niejako zdani na dostawców technologii. Dane w tym stanie są przetwarzane w pamięciach ulotnych, np. pamięć RAM, rejestry CPU czy pamięć cache. Przykładami mogą być: modyfikowanie danych użytkownika w bazie danych czy generowanie logów zdarzeń w systemie SKD. Jest to stan, w którym dane są najczęściej deszyfrowane (co naraża je na nieuprawniony dostęp), przechodząc ze stanu w spoczynku do stanu w użyciu.

Podsumowanie

Czy rzeczywiście nasza branża jest realnie zagrożona atakami ze strony cyberprzestępców? Polecam zaznajomić się ze sprawą botnetu Mirai (sieci przejętych przez intruzów urządzeń, często zwanych zombie), gdzie wykorzystano m.in. kamery

CCTV do potężnego ataku DDoS (Distributed Denial of Service) w USA w październiku 2016 r. Motywacje i cele intruzów są różne, nie ma też idealnych systemów, które w pełni zabezpieczą nas przed zagrożeniem.

„Utwardzając” urządzenia systemów zabezpieczeń, tak naprawdę kupujemy sobie czas, jaki atakujący musi poświęcić, aby dostać się do naszych zasobów. Liczy się właśnie ten czas, który podczas ataku działa na naszą korzyść. Chroni nas dokładnie w ten sam sposób, co ogrodzenie czy solidne drzwi antywłamaniowe. Przestępcy natomiast mogą zamienić wytrychy i łomy na exploity, złośliwe oprogramowanie.

|

|