Bezpieczeństwo IoT – zagrożenia i przeciwdziałanie im

SMAhome

a&s International

Typowe dla Internetu Rzeczy luki w zabezpieczeniach zostały wykorzystane w cyberataku typu DDoS, dokonanym 21 października 2016 r. w Stanach Zjednoczonych. W piątek o godzinie 7.00 czasu wschodniego popularne serwisy Twitter, Spotify, Netflix i Reddit przestały działać. Wszystkie z nich korzystały z usług DNS firmy Dyn.

Jak poinformowali przedstawiciele firmy Dyn, do przeciążenia i zablokowania ich serwerów wykorzystano dziesiątki milionów urządzeń z całego świata. Według analityków ds. bezpieczeństwa hakerzy użyli urządzeń IoT, które przejęli i połączyli w rozbudowaną sieć botnet sterowaną przez malware Mirai. Powstanie i rozprzestrzenianie się złośliwego oprogramowania Mirai umożliwił niski poziom zabezpieczeń wielu urządzeń tworzących tzw. inteligentny dom. Poziom ochrony elementów IoT nierzadko jest bardzo słaby, co sprawia, że staje się łatwym celem hakerów. Wiele urządzeń korzysta np. z domyślnych nazw użytkownika i haseł. Gdy Mirai dotrze do ich danych uwierzytelniających, przejmuje je i włącza do botnetu.

Pokaźna liczba uczestniczących w ataku urządzeń pochodziła od chińskiego producenta XiongMai Technologies. Oferuje on komponenty IoT dostawcom, którzy instalują je we własnych produktach. Umożliwiło to przejęcie milionów urządzeń IoT korzystających z ustawień XiongMai, z kamerami dozorowymi, urządzeniami inteligentnego domu czy elektronicznymi nianiami włącznie.

Użytkownicy nie zauważyli, że ich sprzęt został wykorzystany jako broń w cyberataku. Ponieważ użytkownik końcowy zwykle nie jest w stanie zmienić danych uwierzytelniających, ochrona tego typu urządzeń jest trudna. Z informacji Flashpoint Security, opublikowanych 6 października 2016 r., wynika, że w ten sposób można było przejąć 515 tysięcy urządzeń. Serwery Dyn trzykrotnie zaatakowano metodą DDoS. Firma ta jest dostawcą domen dla setek dużych stron internetowych, dlatego popularne portale internetowe zostały do końca dnia wyłączone.

Zmasowany atak wzbudził obawy o bezpieczeństwo urządzeń IoT. Tradycyjne cyberataki koncentrują się na stronie internetowej i mają na celu jej zablokowanie. W związku z tym, że liczba urządzeń IoT rośnie, w przyszłości takie ataki, jak ten na serwery Dyn, mogą zdarzać się częściej. Spowoduje to zagrożenie większej liczby sektorów, ponieważ każdy kolejny atak jest potężniejszy od poprzedniego.

PHILIPS HUE z protokołem ZIGBEE jako platforma dla hakerów

Inteligentne systemy oświetleniowe Philips Hue nie po raz pierwszy stały się celem cyberataków. Niedawno opublikowano wyniki badań, których autorzy włamali się do inteligentnych żarówek Philips Hue za pomocą protokołu Zigbee. Badania te dowodzą, że hakerzy mogą wykorzystać wady Philips Hue i protokół Zigbee do wgrania złośliwej aktualizacji firmware’u. Gdy program zainfekuje jedną żarówkę, automatycznie przeniesie się na kolejne. Po włamaniu się haker będzie mógł z przejeżdżającego w pobliżu samochodu albo z drona latającego na zewnątrz budynku włączać i wyłączać światła. W opisywanym przypadku badacze kontrolowali działanie żarówek Philips Hue z odległości 400 m, gdy system był zainstalowany na zewnątrz budynku, i 70 m, gdy był ukryty wewnątrz. Włamań dokonywali z jadącego samochodu albo z drona wyposażonego w podzespoły dostępne na rynku.

Badanie to ujawniło, że tego typu zagrożenie – gdy dotyczy urządzeń połączonych – wywołuje reakcję łańcuchową, momentalnie rozprzestrzenia się na duże obszary i infekuje kolejne elementy. Gdyby nastąpił atak na dużą skalę, haker mógłby sterować oświetleniem miasta, zainfekować je na stałe lub wykorzystać w zmasowanym ataku DDoS. Firma Philips w październiku minionego roku poinformowała o wprowadzeniu łaty, której instalację za pośrednictwem aplikacji Hue zaleca się wszystkim użytkownikom. Zdaniem specjalistów biorących udział w badaniu zapobiega ona jednak tylko włamaniom na odległość. Luka związana ze złośliwą aktualizacją nie została usunięta. Innymi słowy, hakerzy nadal są w stanie zainfekować urządzenia i wykorzystać je do ataków DDoS.

W ostatnim raporcie Gartner Group podano, że do końca 2016 r. na świecie będzie ponad 6,4 miliarda urządzeń IoT, a w roku 2020 liczba ta ma wzrosnąć do 20,8 miliarda. Wraz z dynamicznie rosnącą liczbą urządzeń zwiększają się związane z nimi zagrożenia. Zabezpieczenie urządzeń IoT staje się koniecznością, by nasze domy nie zmieniły się w broń cyperprzestępców.

Luki w zabezpieczeniach IoT są bezwzględnie wykorzystywane do skoordynowanych międzyplatformowych ataków DDoS

Według firmy Symantec słabe zabezpieczenie wielu urządzeń IoT, zwłaszcza niezintegrowanych z komputerem PC, uczyniło z nich łatwe cele. Z powodu wątłej struktury ich systemów operacyjnych i niskiej mocy obliczeniowej rzadko są wyposażane w programy chroniące. Złośliwe oprogramowanie wykorzystuje zarówno te luki, jak i łączność urządzeń z Internetem.

Do ataków zachęcają również hasła o niskiej sile. Z raportu firmy Symantec wynika, że większość użytkowników nie zmienia haseł domyślnych. Najczęściej spotykana nazwa użytkownika i hasło to „root”, „admin”, „123456” lub „test”, które zazwyczaj są ustawiane fabrycznie. W ten sposób użytkownicy nieświadomie sami narażają się na niebezpieczeństwo. Większość ataków nie jest jednak wymierzona przeciwko ofierze, twierdzą specjaliści z firmy Symantec. Ich główny cel to zazwyczaj przejęcie urządzenia i włączenie go do botnetu, aby wykonać atak typu rozproszona odmowa usługi (DDoS). Przejmując urządzenia IoT, hakerzy potrafią przeprowadzać ataki DDoS jednocześnie z wielu platform IoT, co dotychczas było rzadkościa. Symantec przewiduje, że takie sytuacje będą się zdarzać coraz częściej, ponieważ liczba urządzeń podłączonych do sieci nieustannie rośnie.

Rośnie też liczebność złośliwego oprogramowania zdolnego przenosić się między platformami. Hakerzy bez problemów tworzą wirusy malware na różne architektury. Jak podaje Symantec, najczęściej atakowane platformy to x86, ARM MIPS oraz MIPSEL. Szybko włączane są kolejne, w związku z czym liczba potencjalnych celów rośnie i obejmuje serwery, routery, modemy, urządzenia NAS, systemy telewizji dozorowej oraz systemy ICS.

Rośnie też liczebność złośliwego oprogramowania zdolnego przenosić się między platformami. Hakerzy bez problemów tworzą wirusy malware na różne architektury. Jak podaje Symantec, najczęściej atakowane platformy to x86, ARM MIPS oraz MIPSEL. Szybko włączane są kolejne, w związku z czym liczba potencjalnych celów rośnie i obejmuje serwery, routery, modemy, urządzenia NAS, systemy telewizji dozorowej oraz systemy ICS.

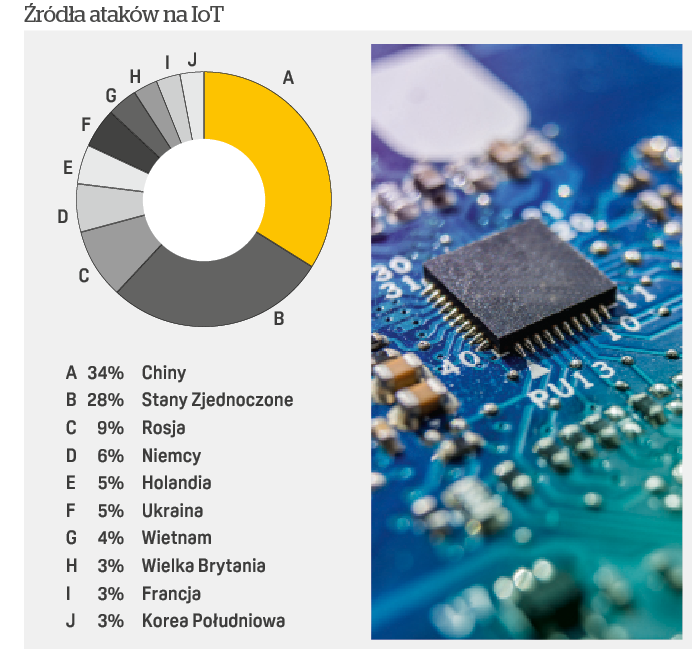

Symantec zastosował system honeypot, który pozwolił na sporządzenie globalnego zestawienia malware atakującego IoT. Wynika z niego, że w 2016 r. najwięcej ataków na urządzenia IoT pochodziło z Chin (34%) i Stanów Zjednoczonych (28%). Następne były Rosja (9%), Niemcy (6%), Holandia (5%), Ukraina (5%), Wietnam (4%), Wielka Brytania (3%), Francja (3%) i Korea Południowa (3%).

Giganci technologiczni zalecają poprawę bezpieczeństwa IoT

Techniczna grupa doradcza ds. Internetu szerokopasmowego (BITAG – Broadband Internet Technical Advisory Group) wspierana przez takich gigantów technologicznych, jak Google, AT&T, Cisco, T-Mobile, Intel i Microsoft opublikowała w listopadzie 2016 r. raport na temat bezpieczeństwa i prywatności IoT. Zawierał on obserwacje dotyczące luk w zabezpieczeniach urządzeń IoT. Przedstawiał także sugestie dotyczące poprawy bezpieczeństwa i zapobiegania włamaniom za pośrednictwem malware. Doradcy BITAG wskazali, że przestarzałe oprogramowanie, nieszyfrowana komunikacja, brak uwierzytelniania i wzajemnych autoryzacji, a także nieodizolowanie sieci to podstawowe niedociągnięcia w bezpieczeństwie IoT. W związku z tym, że aktualizacja oprogramowania, która mogłaby usunąć krytyczne luki bezpieczeństwa, nie jest czynnością prostą, a konsumenci nie są skłonni do aktualizowania swoich urządzeń, problemy zabezpieczeń i prywatności nie znikają.

Według BITAG, aby uniknąć opisanych sytuacji, użytkownicy powinni korzystać z urządzeń IoT posiadających najnowsze oprogramowanie, używać silnych metod uwierzytelniania, które nie korzystają z łatwych do odgadnięcia nazw użytkowników i haseł, a także przestrzegać najlepszych praktyk bezpieczeństwa i szyfrowania. Co ważne, dostawcy urządzeń IoT powinni stosować politykę prywatności, której zasady są dla użytkownika łatwe do odszukania i zrozumiałe. Branża IoT natomiast powinna rozważyć wdrożenie całościowego programu ochrony przed cyberprzestępczością.

BITAG, jako organizacja non profit, nie ma mocy kształtowania obowiązujących przepisów. Niemniej raport pokazał, że do bezpieczeństwa IoT przywiązuje się coraz większą wagę, a zarazem przekazał impuls do działania rządom i urzędom, gdyż liczba urządzeń IoT stale będzie się zwiększać.

Wytyczne dla producentów IoT

Departament Bezpieczeństwa Krajowego USA (DHS – Department of Homeland Security) wydał publikację Strategic Principles for Securing the Internet of Things (IoT), Version 1.0 (Strategiczne zasady zapewnienia bezpieczeństwa w Internecie Rzeczy – IoT, wersja 1.0), która może stanowić zestaw wytycznych dla producentów sektora IoT. Nie definiują one zasad korzystania z urządzeń, zwracają raczej uwagę, by to projektanci i producenci kierowali się względami bezpieczeństwa i przestrzegali zalecanych procedur. Dokument ten miał na celu uświadomienie producentom zagrożeń i ochronę przed nimi. Publikacja DHS obejmuje włączenie w fazę projektowania zagadnień bezpieczeństwa, umożliwienie wprowadzania aktualizacji zabezpieczeń i zarządzania lukami, korzystanie ze sprawdzonych najlepszych praktyk bezpieczeństwa, nadawanie priorytetów zabezpieczeniom w zależności od ryzyka i propagowanie przejrzystości w kontaktach deweloperów z producentami. Zwraca też uwagę na zachowanie ostrożności i celowości przez klientów IoT przy włączaniu do sieci.

W kluczowych dla życia czynnościach w coraz większym stopniu polegamy na sieciach funkcjonalnych, od autonomicznych samochodów po systemy dostarczające wodę i prąd do naszych domów. Bezpieczeństwo Internetu Rzeczy stało się sprawą bezpieczeństwa kraju – podkreślił w opublikowanym oświadczeniu Jeh Johnson, sekretarz bezpieczeństwa krajowego. – Wydany dzisiaj przewodnik stanowi ważny krok w dostarczaniu firmom informacji, aby ich decyzje wpływające na bezpieczeństwo były oparte na wiedzy.

Po ataku DDoS Federalna Komisja Łączności (Federal Communications Commission) nie wydała nowych zaleceń, oświadczając, że zarządzenie Open Internet Order bez dodatkowych przepisów zapewnia usługodawcom internetowym wystarczające pole do działań chroniących sieci przed niezabezpieczonymi podłączonymi urządzeniami.

Amerykański rynek IoT jest częścią globalnego ekosystemu, toteż wszelkie przepisy krajowe będą w dużym stopniu oddziaływać na inne kraje i standardy międzynarodowe.

Nowe wymagania bezpieczeństwa certyfikowanych urządzeń IoT Stowarzyszenia Z-Wave

Z-Wave Alliance wprowadziło nowe wymagania bezpieczeństwa do swojego długoletniego programu certyfikowania interoperacyjności. Rada stowarzyszenia zdecydowała, że wszystkie produkty certyfikowane przez Z-Wave po 2 kwietnia 2017 r. muszą mieć zaimplementować Security framework S2. Dodanie tego zapisu do programu certyfikującego nałoży na producentów konieczność wdrożenia najsilniejszego poziomu ochrony IoT w branży. Według stowarzyszenia S2 zapewnia najbardziej zaawansowany na rynku poziom bezpieczeństwa urządzeń i sterowników inteligentnego domu, bram sieciowych i hubów.