Bezpieczeństwo w smart city

Jerzy Mikulik, Prof. dr hab. inż.

Piotr Januszewicz, pułkownik rez. WP

Rozwój technologii elektronicznych i informatycznych umożliwił najpierw budowę inteligentnych budynków, następnie powstanie koncepcji inteligentnych miast i aglomeracji, a w przyszłości doprowadzi (być może) do powstania inteligentnej planety. Wszystko to ma na celu zapewnienie komfortu pracy i życia w otaczającym nas środowisku.

Stopień nasycenia obiektów różnego rodzaju systemami jest tak duży, że niezbędna staje się ich integracja i dążenie do obsługi przyjaznej dla użytkownika. Rozwój technologiczny, szczególnie w obszarze mikroelektroniki, urządzeń i sieci mobilnych 4G i 5G, umożliwia odejście od tradycyjnych systemów sterowania funkcjami użytkowymi i korzystania z zasobów informacyjnych. Powstaje kolejna domena zwana Internetem Rzeczy IoT, co sprawia, że przedmioty codziennego użytku, np. pralki, lodówki, a nawet zwykły kubek do kawy mogą stanowić element globalnej wioski. Działania takie niosą jednak zagrożenia mogące się materializować w cyberprzestrzeni. Rozwój cyberprzestępczości, a w niedługim czasie być może realnego cyberterroryzmu sprawia, że te systemy należy projektować w taki sposób, by zapewniały bezpieczeństwo życia i funkcjonowania ludzi. Jest to możliwe tylko wtedy, gdy zostanie zapewnione bezpieczeństwo informacji zawartych w tych systemach.

ZASOBY INFORMACYJNE SMART CITY

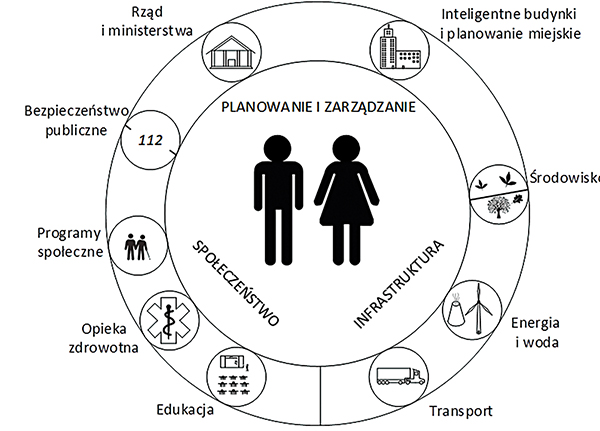

W wielu opracowaniach dotyczących koncepcji budowy i funkcjonowania inteligentnych miast zakłada się utworzenie zintegrowanego środowiska obejmującego zasięgiem wszystkie bez wyjątku sfery życia ludzi i funkcjonowania infrastruktury.

Źródło: www.smartercomputingblog.com

Na rys. 1 przedstawiono koncepcję funkcjonowania inteligentnego miasta oraz jego obszary funkcjonalne, które powinny być zarządzane. Można wyróżnić następujące obszary funkcjonalne:

- administracja publiczna i samorządowa,

- planowanie przestrzenne, budownictwo,

- bezpieczeństwo publiczne,

- ochrona środowiska,

- dostęp do energii i wody,

- transport publiczny i indywidualny,

- edukacja,

- ochrona zdrowia,

- aktywność społeczna.

Kompleksowość takiego rozwiązania polega na zarządzaniu w obszarach zarówno infrastruktury, jak i funkcjonowania ludzi. Agregując i odpowiednio analizując – przy wykorzystaniu sztucznej inteligencji – tak potężne zbiory danych, można nie tylko dostarczyć mieszkańcom ważnych dla nich informacji (np. o wolnych miejscach parkingowych, najszybszej drodze do wybranego miejsca, natężeniu ruchu ulicznego itp.), ale także monitorować ich zachowania. To sprawia, że ochrona tych zasobów informacyjnych jest niezwykle istotna. Jak każdy rozwój technologii, można ją wykorzystywać dla pożytku ludzkości albo przeciwko niej. Dysponowanie tak zaawansowanymi technologiami, w razie dostania się informacji wrażliwych w niepowołane ręce, może przyczynić się do stworzenia powszechnego systemu inwigilacji obywateli. Drastycznym przykładem jest jedno z państw, w którym wykorzystywanie informacji z różnych systemów praktycznie wyklucza jakąkolwiek anonimowość lub intymność. Każdy obywatel miasta, w którym wprowadzono taki system, ma tzw. indeks społeczny decydujący o możliwości korzystania np. z transportu publicznego.

ISTOTA ZAPEWNIENIA BEZPIECZEŃSTWA INFORMACJI W INTELIGENTNYCH BUDYNKACH I MIASTACH

Ilość przetwarzanych informacji i ich charakter sprawiają, że właściwie każda dziedzina naszego życia będzie podlegała interakcji z istniejącymi systemami. Uzależnienie to ma bezpośredni związek z bezpieczeństwem obywateli mieszkających i przebywających w takich miastach.

Dokonując analizy potrzeb ludzi, naukowcy potwierdzają znaczenie modelu piramidy potrzeb opracowanej przez amerykańskiego psychologa Abrahama Maslowa. W trakcie badań doszedł on do wniosku, że potrzeby ludzi są uporządkowane hierarchicznie – od podstawowych, jakimi są potrzeby fizjologiczne, po najwyższe, m.in. rozwój osobisty. Oznacza to, że zaspokojenie potrzeb jest realizowane od najważniejszych, leżących u podstawy piramidy, do mniej ważnych, ale istotnych, położonych w kierunku jej szczytu. Z piramidy potrzeb wynika, że najważniejsze jest zaspokojenie potrzeb fizjologicznych, ale tuż po nich są potrzeby bezpieczeństwa (zdrowia, życia, bezpieczeństwa socjalnego itp.). Na tej podstawie można wyciągnąć wniosek, że również oczekiwania w stosunku do inteligentnych budynków i miast będą się koncentrowały wokół bezpieczeństwa. Można też domniemywać, że ludzie poświęcą inne usługi ułatwiające życie, jeśli będą one stały w sprzeczności z zachowaniem bezpieczeństwa.

Bezpieczeństwo natomiast będzie można osiągnąć jedynie w przypadku zapewnienia bezpieczeństwa informacji przetwarzanych w ramach inteligentnych miast.

GŁÓWNE ZAGROŻENIA DLA INFORMACJI W INTELIGENTNYCH BUDYNKACH I MIASTACH

Potrzeba zapewnienia bezpieczeństwa jest wynikiem potencjalnych zagrożeń mogących materializować się wobec infrastruktury i ludzi. Zbiór ten jest oczywiście ogromny i sam w sobie może stanowić oddzielne opracowanie. Podziału dokonano z uwzględnieniem osób i organizacji, które mogą być zainteresowane atakiem na tego typu obiekty. Przyjęto następującą klasyfikację:

1. Organizacje terrorystyczne

Szczególne natężenie w ostatnim dziesięcioleciu działalności terrorystycznej na całym świecie stało się faktem. Organizacje terrorystyczne wykorzystują głównie konwencjonalne kinetyczne środki rażenia: materiały wybuchowe, broń strzelecką. Coraz częściej jednak mamy do czynienia z oddziaływaniem nie kinetycznym, ale polegającym na operacjach psychologicznych z wykorzystaniem mediów internetowych, agitacji, zastraszania (np. pokaz egzekucji jeńców). Można się więc spodziewać, że inteligentne miasta i obiekty będą celem działań tych organizacji, gdyby okazało się, że za pomocą ataków cybernetycznych można wywołać podobne skutki, jak w przypadku ataków kinetycznych. Biorąc pod uwagę fakt automatyzacji funkcji „życiowych” inteligentnych miast, zdarzenia takie mogą się już zmaterializować. Może się okazać, że w niedalekiej przyszłości zagrożenie to stanie się głównym wektorem ataków na infrastrukturę inteligentnych miast i budynków.

2. Hakerzy

Wszelkie formy działań złośliwych wobec systemów teleinformatycznych uważa się za hakerską. Parających się nią można podzielić na dwie podstawowe grupy: hakerzy zawodowi i amatorzy. Do pierwszej należą wysoko wykwalifikowani specjaliści, którzy „zawodowo” prowadzą tego typu działalność. Drugą grupę stanowią amatorzy – ich motywy działania są różne, a skutki oddziaływania czasami nieprzewidywalne. Pierwszą grupę interesują przede wszystkim działania związane z atakami na systemy, głównie bankowe lub handlu elektronicznego, w celu uzyskania korzyści materialnych. W przypadku tego procederu niezbędne są informacje pozyskane np. z mediów społecznościowych czy zasobów państwowych. To tzw. biały wywiad. Inteligentne miasta oferują wszystkie wymienione tu usługi, zatem zapewne staną się celem działań hakerów.

Hakerzy amatorzy atakują bez przemyślenia i strategii, a koncentrują się bardziej na efektach. Ich działania będą więc skierowane na wszystkie elementy infrastruktury miasta i zasobów informacyjnych. Spowodowane przez nich szkody często są większe niż wyrządzone przez hakerów zawodowych, a i walka z nimi jest trudniejsza, ponieważ celem są wszystkie zasoby bez względu na ich krytyczność. Motywem ich działania jest bardziej satysfakcja z pokonania zabezpieczeń niż cel materialny. Biorąc pod uwagę statystyki i rozwój aktywności pojedynczych hakerów i ich grup, zapewne swoją działalność przeniosą na wszystkie elementy decydujące o funkcjonowaniu tych organizacji miejskich.

3. Operacje militarne

Działania militarne mają na celu zdobycie przewagi nad przeciwnikiem i w efekcie osiągnięcie zamierzonych celów, które mogą być różne. Do ich realizacji wykorzystuje się wszystkie prawem dozwolone i dostępne środki oddziaływania, od kinetycznych, poprzez operacje psychologiczne, ekonomiczne itp. Jednym z obszarów zainteresowania sił zbrojnych na całym świecie są działania w cyberprzestrzeni, a inteligentne miasta stanowią jej część. Celem działań militarnych jest paraliż infrastruktury krytycznej przeciwnika oraz osłabienie jego morale przez utratę poczucia bezpieczeństwa obywateli. Można to osiągnąć, oddziałując za pomocą ataków cybernetycznych na inteligentne miasto. Arsenał środków dostępnych dla sił zbrojnych na świecie jest zapewne ogromny, a co za tym idzie stanowi potężne wyzwanie dla obrońców takiego miasta. Przygotowanie systemów na tego typu zagrożenia jest trudne i kosztowne, ale również należy brać je pod uwagę.

ANALIZA MODELI FUNKCJONALNYCH W ASPEKCIE ZAPEWNIENIA BEZPIECZEŃSTWA INFORMACJI

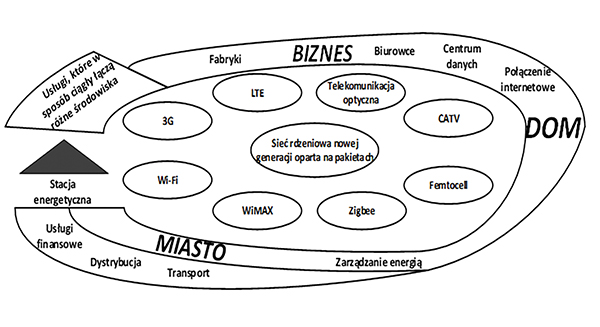

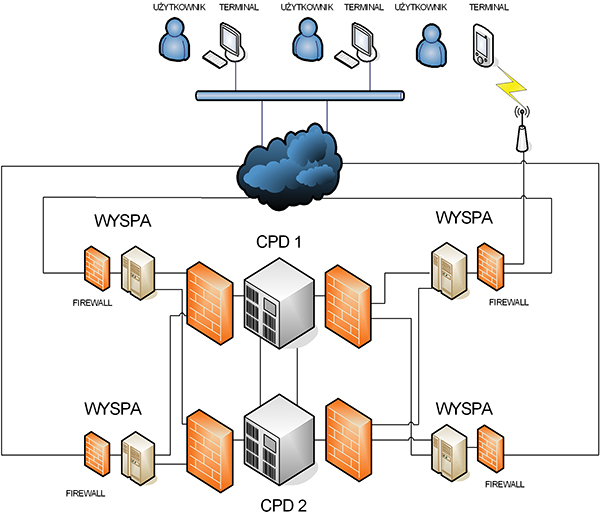

Wyróżniamy kilka typów architektury systemów bezpieczeństwa możliwych do zastosowania przy budowie inteligentnego miasta. Najprostsza jest architektura przedstawiona na rys. 2, z sieciami metropolitalnymi i jednym lub dwoma centrami przetwarzania danych. Można w niej wyodrębnić mnogość różnorodnych technologii komunikacji zarówno przewodowych, jak i bezprzewodowych. Zasoby informacyjne takiej metropolii są olbrzymie pod względem ilościowym i różnorodności treści. Można wskazać następujące jej zalety i wady w kontekście bezpieczeństwa i kosztów.

Zalety

- relatywnie niskie koszty budowy (jedno lub dwa centra przetwarzania danych),

- optymalizacja kosztów utrzymania (technologie, ludzie, obiekty),

- łatwość integracji usług,

- łatwość zarządzania na najwyższym poziomie pod względem zarówno bezpieczeństwa

- informacji, jak i niezawodności eksploatacji.

Wady

- pojedyncze punkty krytyczne (centrum przetwarzania danych),

- trudność w zapewnieniu bezpieczeństwa na poziomie transmisji (różne technologie),

- najczęściej homogeniczna architektura głównych węzłów, co ułatwia wykorzystanie jednej podatności do ataku na wiele zasobów informacyjnych.

Źródło: www.smartcitiesoftomorrow.com

Przedstawiona koncepcja jest tradycyjnym podejściem do budowy architektury systemów zorientowanych na świadczenie usług Services Oriented Architecture (SOA). Zakłada się w niej koncentrację na zdolnościach do integracji różnorodnych platform programowych i sprzętowych w celu świadczenia usług. W tego typu architekturze stosunkowo trudno jest zaimplementować skuteczne środki ochrony. Przyczyną tego stanu jest budowa infrastruktury, która ogranicza lub wręcz uniemożliwia aktywne przeciwdziałanie np. atakom hakerskim, ponieważ nie są zdefiniowane i wyodrębnione obszary poszczególnych usług, a o separacji infrastruktury teletransmisyjnej praktycznie nikt nie myśli. Utworzenie w takim środowisku centrum zajmującego się bezpieczeństwem sieci systemów Security Operating Center (SOC) sprawi, że skuteczność jego działania będzie ograniczona ze względu na przedstawione wyżej problemy architektury zasobów.

Autorzy artykułu proponują koncepcję architektury systemów zorientowaną na bezpieczeństwo i usługi Security and Services Oriented Architecture (SaSOA). Koncepcja ta przewiduje budowę systemów jako zbiór „wysp” (architektura rozproszona z georedundancją) poszczególnych usług, co pokazano na rys. 3. Zakłada odseparowanie logiczne (wydzielone kanały komunikacji) lub nawet fizyczne (w zależności od analizy ryzyka) poszczególnych usług i systemów w taki sposób, by w razie ataku na jedną wyspę można było „odłączyć” od niej pozostałe. Pozwala to zmniejszyć ryzyko ataku na pozostałe wyspy oraz dać szansę zespołom bezpieczeństwa w SOC na podjęcie skutecznych środków przeciwdziałania. Takie rozwiązanie ogranicza w trakcie ataku poziom świadczonych usług w zależności od jego siły, umożliwia natomiast zachowanie poprawnego funkcjonowania pozostałych usług oraz przygotowanie ich na znany wektor ataku.

Źródło: opracowanie własne

Filozofia takiego rozwiązania jest skutecznie stosowana w walce z epidemiami, kiedy wyznacza się określone kanały przepływu ludzi i miejsca kwarantanny oraz izoluje zainfekowane jednostki. Analogiczna sytuacja występuje w budowie systemów teleinformatycznych inteligentnego miasta, których architektura musi zakładać ograniczoną liczbę łączy dla poszczególnych wysp usług oraz umożliwiać fizyczną izolację wysp lub poszczególnych usług. W stosunku do zasobów, co do których istnieje duże prawdopodobieństwo infekcji złośliwym oprogramowaniem albo istnieniem podatności krytycznej lub ciężkiej dla tej usługi, musi umożliwiać jej izolację i poddanie kwarantannie.

PODSUMOWANIE

Mając na względzie zapewnienie kompleksowego bezpieczeństwa informacji przy budowie inteligentnych miast usługi cyberbepieczeństwa będą musiały:

- uwzględniać przepisy prawa w zakresie ochrony zasobów informacyjnych prawem chronionych (dane osobowe, informacje medyczne, bankowe, informacje niejawne prawa autorskie itp.),

- uwzględniać przepisy o bezpieczeństwie powszechnym i ludności,

- uwzględniać przepisy w zakresie zarządzania kryzysowego,

- uwzględniać prawo telekomunikacyjne,

- posiadać architekturę systemów zorientowaną na bezpieczeństwo i usługi Security and Services Oriented Architecture (SaSOA),

- być budowane z uwzględnieniem najlepszych praktyk w dziedzinie bezpieczeństwa informacji.

|

|

|

|