e-społeczność a problem ochrony danych wrażliwych

Rozwój przestępczości w obszarze danych osobowych cz. 3

Marek Blim

Etapy rozwoju społecznego

Żyjemy w okresie dynamicznej zmiany stosunków społecznych wywołanych dostępnością do środków bezpośredniej komunikacji – w tzw. III fali rozwoju społeczeństwa. Przejście od rozproszonych grup zbieracko-myśliwskich do osiadłego społeczeństwa agrarnego1) zajęło kilkanaście wieków, a nawet obecnie część świata, np. regiony Afryki, zatrzymała się na tym etapie2). Wynalezienie maszyny parowej przez Jamesa Watta w 1769 r. rozpoczęło II etap rozwoju społecznego – industrializację3). W literaturze jest wiele propozycji jego wyznaczenia: rozwój techniczny i technologiczny po II wojnie światowej (od 1945 r.), wynalezienie pierwszego komputera (ABC – 1942 r.; EINAC – 1943 r.), stworzenia podstaw internetu (koncepcja Paula Barana – 1962 r.) czy zdominowanie gospodarki przez sektor usług, gdy w 1968 r. po raz pierwszy przekroczyły one magiczną granicę 50% PKB w USA4). Rozwój gospodarczy zależy bezpośrednio od eksploatacji źródeł energii (w znacznej części nieodnawialnych: ropa naftowa, gaz ziemny, węgiel kamienny i brunatny). Przykładem uzależnienia się od techniki informatycznej stała się kwestia dwucyfrowego zapisu roku w systemach komputerowych XX w. oraz przejścia przez datę 1 stycznia 2000 r. Żartobliwym odniesieniem do rozwoju społecznego człowieka jest rys. 1 (od małpy i homo erectus do homo computerus).

Społeczeństwo III etapu rozwoju pojawi się wtedy, gdy podstawą funkcjonowania gospodarki stanie się informacja, a więc gdy człowiek uniezależni się od węgla, ropy i gazu jako nieodnawialnych źródeł energii. Szybki postęp techniczny jednocześnie zrewolucjonizował życie. Pojawiła się telewizja, telewizja cyfrowa, telefonia komórkowa, Internet, komputery osobiste. Możliwości technicznych nie można jednak przekładać na zmiany struktur społecznych. Wręcz przeciwnie, wydaje się, że postęp techniczny jest szybszy niż społeczne możliwości adaptacyjne. W konsekwencji pojawia się „podział cyfrowy”, który oznacza nie tylko dywersyfikację technicznych możliwości dostępu do informacji i nowych technologii, ale też możliwości ich codziennego wykorzystywania. Analfabetyzm informatyczny (niezdolność do korzystania z komputera, telefonu komórkowego, Internetu) może być taką samą przeszkodą w upowszechnianiu społeczeństwa informacyjnego jak niedostatecznie rozwinięta infrastruktura informatyczna. Nie należy również zapominać o dodatkowym czynniku – braku zainteresowania nowoczesnymi technologiami części obywateli, co nie zmienia faktu, że przez znaczny okres życia i tak są oni integralnie związani z systemami informacyjnymi (państwowymi i środowiskowymi). Społeczeństwo dostrzega roli i znaczenie informacji jako waloru i zasobu materializującego się w obszarze codziennego funkcjonowania. Mamy za sobą pierwsze wojenne operacje informacyjne (Desert Storm – sierpień 1990 r.) i rozwijające się asymetryczne działania walki informatycznej5) (Iran 2010 r. – wirus Stuxnet, użycie szkodliwego oprogramowania w PLC przeprogramowującego zainfekowane systemy automatyki przemysłowej). Trend ten przenosi się do obszarów i działań szkodliwych nie tylko w postaci przechwycenia czy zaboru informacji (kradzież tożsamości – cz. 2 cyklu, „a&s” nr 1/2017), ale także jako element rozpoznania socjotechnicznego atakowanej osoby (spearpishing – trojan BlackEnergy) w odniesieniu do jej stanowiska służbowego oraz posiadanych tajemnic przedsiębiorstwa6). Przechwycenie chronionych informacji wrażliwych pozwala na manipulowanie zarówno nimi, jak i osobą, której one dotyczą.

Informacja według norm i ustawowe dane wrażliwe

Przedsiębiorca zajmujący się systemami ochrony fizycznej i technicznej coraz większą wagę powinien przykładać do przestrzegania sformalizowanych zapisów informacji: w umowie usługi, projekcie ochrony, dokumentacji powykonawczej i konserwatorskiej systemu, zwłaszcza gdy jego działanie jest związane z zabezpieczeniem i ochroną zasobów informacji nie tylko biznesowych, ale także wrażliwych danych osobowych. Warto poznać definicje normatywne, by uniknąć ewentualnych nieporozumień.

Informacja (w ujęciu encyklopedycznym) – dane przetworzone (poukładane, przefiltrowane, pogrupowane itd.), by na ich podstawie można było wyciągać wnioski i podejmować decyzje biznesowe. Jest składnikiem aktywów (wartości) i musi być odpowiednio zabezpieczona. Informacja istnieje w wielu postaciach. Może być wydrukowana lub zapisana na papierze, przechowywana w formie elektronicznej, przesyłana pocztą lub za pomocą środków elektronicznych, pokazana na filmach i zdjęciach albo przekazywana słownie. Niezależnie od formy informacji i sposobów jej przetwarzania, przesyłania lub przechowywania powinna być zawsze odpowiednio zabezpieczona7).

Przytoczone pojęcia mają charakter podstawowy, w praktyce natomiast są używane w różnym znaczeniu.

Informacja (pojęcie ogólne) – wiedza dotycząca obiektów, takich jak fakty, pojęcia, przedmioty, zdarzenia i dane

(PN-I-02000:2002).

Informacja (w przetwarzaniu informacji) – wiedza o obiektach, takich jak fakty, pojęcia, przedmioty, procesy lub idee, zawierające koncepcje, o określonym znaczeniu w ustalonym kontekście (PN-ISO/IEC 2382-1:1996; PN-N-01602:1997).

Informacja (w teorii informacji) – wiedza redukująca lub usuwająca niepewność, dotycząca wystąpienia określonego zdarzenia z danego zbioru zdarzeń możliwych

(PN-ISO 2382-16:2000).

Informacja wrażliwa – informacja, którą (jak ustalił właściwy organ) należy chronić, ponieważ jej ujawnienie, modyfikacja, zniszczenie lub utrata spowoduje zauważalną szkodę dla kogoś lub czegoś (PN-I-02000:2002).

Dane – reprezentacja informacji przedstawiona w sposób sformalizowany, dogodny do komunikowania się, interpretowania, przechowywania w pamięci lub przetwarzania (PN-ISO/IEC 2382-1:1996).

Dane (w przetwarzaniu informacji) – reprezentacja informacji mająca interpretację, właściwa do komunikowania się, interpretacji lub przetwarzania (PN-ISO/IEC 2382-1:1996; PN-N-01602:1997).

Dane osobowe – wszelkie informacje dotyczące osoby fizycznej o ustalonej tożsamości albo dającej się zidentyfikować

(PN-I-02000:2002).

Zbiór danych terminologicznych – zbiór danych zawierający informacje o pojęciach z zakresu określonych dziedzin

(PN-ISO 1087-1:2004).

System informatyczny – system przetwarzania informacji oraz związani z nim ludzie oraz zasoby techniczne (sprzęt) i finansowe (środki), który dostarcza i rozprowadza informację (PN-ISO 2382-1:1996).

Atrybuty informacji – określone właściwości informacji, znaczące dla jej dalszego wykorzystania systemowego (PN-ISO/IEC 13335-1:1999; PN-ISO/IEC 27005:2010; PN-ISO Guide 73:2012; PN-ISO/IEC 27000:2014-11).

Atrybut bezpieczeństwa – informacja dotycząca użytkownika, podmiotu, zasobu i/lub obiektu określana przez funkcje bezpieczeństwa przedmiotu oceny, która jest wykorzystywana w celu zapewnienia realizacji polityki bezpieczeństwa przedmiotu oceny (PN-I-02000:2002).

Bezpieczeństwo informacji – zachowanie poufności, integralności i dostępności informacji; mogą być brane pod uwagę inne właściwości, np. autentyczność, rozliczalność, niezaprzeczalność i niezawodność (PN-ISO/IEC 27000:2014-11; PN-ISO/IEC 27001:2014-12; PN-ISO/IEC 27002:2714-12; PN-ISO/IEC 27005:2010).

System Zarządzania Bezpieczeństwem Informacji (SZBI) – część całościowego systemu zarządzania oparta na podejściu wynikającym z ryzyka biznesowego, odnosząca się do ustanawiania, wdrażania, eksploatacji, monitorowania, utrzymania i doskonalenia bezpieczeństwa informacji (system zarządzania zawiera strukturę organizacyjną, polityki, planowane działania, zakresy odpowiedzialności, zasady, procedury, procesy i zasoby) (PN-ISO/IEC 27001:2014-12).

Ponadto funkcjonuje wiele pojęć wynikających z przyjętych zobowiązań międzynarodowych (konwencje prawne i deklaracje ONZ), rozstrzygnięć ustawowych oraz rozporządzeń resortowych. Dane osobowe szczególnie chronione to – zgodnie z art. 27 ust. 1 ustawy z 27 sierpnia 1997 r. o ochronie danych osobowych (tekst jednolity: Dz.U. z 2016 r. poz. 922) – zabronione do przetwarzania i podlegające odrębnym rygorom ochronnym:

• ujawniające pochodzenie rasowe lub etniczne, poglądy polityczne, przekonania religijne lub filozoficzne, przynależność wyznaniową, partyjną lub związkową,

• o stanie zdrowia, kodzie genetycznym, nałogach i/lub życiu seksualnym,

• dotyczące skazań, orzeczeń o ukaraniu i mandatów karnych, innych orzeczeń wydanych w postępowaniu sądowym lub administracyjnym.

Bezpieczeństwo danych to również zachowanie trzech podstawowych atrybutów informacji: poufności, integralności i dostępności, przy zapewnieniu niezawodności systemów użytych do jej przetwarzania.

Dane wrażliwe i ich systemy ochrony

Są definiowane zgodnie z ustawą o ochronie danych osobowych8), nie pamiętając o innych rozstrzygnięciach9) firmowych i resortowych10) oczekujących nas w trakcie posługiwania się własnymi danymi osobowymi zaliczanymi do grupy wrażliwych (umowa o pracę, postępowania mandatowe, administracyjne, karno-skarbowe itp.). Przedsiębiorca zajmujący się projektowaniem zabezpieczeń, ochroną fizyczną i techniczną oraz konserwacją systemów ochronnych/alarmowych powinien każdorazowo upewnić się co do wymagań zlecającego daną usługę oraz szczegółowego przeznaczenia chronionego zasobu, pomieszczenia czy obiektu. Szczególną uwagę należy zwrócić na pomieszczenia przeznaczone do długotrwałego (B50) przechowywania dokumentacji niearchiwalnej zawierającej dane osobowe:

• dokumentacja finansowa – rachunki i faktury osób fizycznych – okres BE5 od zakończenia roku finansowego, w którym zostały zbilansowane (5 lat wg art. 74 ustawy o rachunkowości)11);

• dokumentacja administracyjno-odszkodowawcza: protokoły powypadkowe, postępowania odszkodowawcze – okres BE3/BE10 (art. 118 kodeksu cywilnego)12);

• dokumentacja pracownicza – 50 lat (B50) od zakończenia przez ubezpieczonego pracy u danego płatnika (dotyczy okresów zatrudnienia i wynagrodzenia za pracę oraz innych dokumentów, na których podstawie następuje ustalenie podstawy wymiaru emerytury lub renty), co wynika z art. 125a ust. 4 ustawy o emeryturach i rentach z Funduszu Ubezpieczeń Społecznych13). Identyczny okres przechowywania – B50 – obowiązuje w stosunku do akt osobowych, co wynika z art. 51 ustawy o narodowym zasobie archiwalnym i archiwach14). W grupie dokumentacji pracowniczej należy wymienić dokumentację związaną z bezpieczeństwem i higieną pracy – zgodnie z kodeksem pracy15) dokumentację związaną z wypadkami zbiorowymi, śmiertelnymi i powodującymi inwalidztwo należy przechowywać 25 lat (B25), związaną z innymi wypadkami – 10 lat (B10). Analizę wypadków i chorób zawodowych należy przechowywać 10 lat (B10). Obie zawierają (wg uodo16)) wrażliwe dane osobowe.

Ze względu na poufność zbiorów danych osobowych i związanych z nimi dokumentów (ich nośników) należy zwrócić uwagę na funkcjonowanie systemów ochrony – w okresie pozostawania zbioru bez nadzoru osobowego uprawnionego personelu, tzn. w czasie długotrwałego przechowywania w magazynie bądź składnicy akt danego przedsiębiorstwa. Warto zapoznać się z wymaganiami zawartymi w Rozporządzeniu Prezesa Rady Ministrów z 18 stycznia 2011 r. w sprawie instrukcji kancelaryjnej, jednolitych rzeczowych wykazów akt oraz instrukcji w sprawie organizacji i zakresu działania archiwów zakładowych (Dz.U. z 2011 r., nr 14, poz. 67) obowiązującymi administrację publiczną (państwową i samorządową), ale zarazem przydatną dla osób odpowiedzialnych za organizację i przechowywanie zbiorów danych.

Telemedycyna i e-zdrowie

Hermetyczność wiedzy medycznej w kulturze Zachodu i powszechność wiedzy medycznej w społeczeństwie polskim powodują zróżnicowane odniesienia do potrzeby zarządzania wiedzą medyczną w warunkach e-społeczeństwa XXI wieku. W praktyce mamy sytuację, gdy rozwój ICT (Information & Communication Technology) staje się fundamentem zarządzania wiedzą w sektorze opieki zdrowotnej, gdyż to dzięki nowoczesnej technologii i poprawnej organizacji systemowej17) można z tych zasobów w pełni korzystać. Ze względu na wrażliwość danych medycznych ich zbieranie, wykorzystywanie i przechowywanie podlega szczególnej ochronie.

Należy wyjaśnić, z czym współcześnie jest kojarzone pojęcie telemedycyna i „o co chodzi” w jej żywiołowym rozwoju w Polsce, istota tej sprawy bowiem tylko w części leży po stronie lekarzy. Funkcjonuje wiele definicji telemedycyny. Najprostsza określa ją m.in. jako praktykę lekarską oraz edukację medyczną odbywającą się za pośrednictwem interaktywnej komunikacji wykorzystującej teleinformatyczne urządzenia przesyłające dźwięk i obraz, a nie poprzez bezpośrednią fizyczną interakcję lekarz – pacjent. Polega na przesyłaniu danych medycznych przez sieć telekomunikacyjną czy teleinformatyczną z miejsca, gdzie zostały one uzyskane (np. klinika) lub są składowane (np. baza danych) do miejsca, gdzie zostaną poddane analizie (np. w celu diagnostycznym), jak również na przesyłaniu ich w kierunku odwrotnym (np. przeprowadzanie operacji na odległość).

Zastosowanie narzędzi telemedycznych przyspiesza postawienie diagnozy, gdy dostęp do specjalisty w danej dziedzinie jest utrudniony. Ponadto jest jedną z mniej kosztownych i oszczędnych czasowo metod monitorowania pacjentów na potrzeby prewencji. Nadaje się do archiwizacji i przepływu danych medycznych. Najbardziej szeroką kategorią związaną z usługami telematycznymi, czyli łączącymi technologie obliczeniowe z technologiami komunikacyjnymi, jest teleZdrowie i eZdrowie (telehealth, eHealth) – zdalna prewencja i leczenie chorób oraz zdalna opieka medyczna (telecare) lub wszelkie działalności informacyjne, diagnostyczne, konsultacyjne, terapeutyczne i naukowe związane z przesyłaniem obrazu, dźwięku i innych danych elektronicznych związanych z problematyką zdrowia, określane ogólnie terminem e-zdrowie.

Wprowadzając systemy ochrony technicznej (szczególnie bezprzewodowe), należy się upewnić, czy pasma i wielkości sygnałów ICT nie zakłócą pracy urządzeń telemedycznych istotnych dla życia oraz zdrowia pacjenta.

Ochrona danych w systemach dostępu

Rozporządzenia Unii Europejskiej powodują, że do 24 maja 2018 r. obowiązuje vacatio legis dokumentu UE nr 679/2016 z 27 kwietnia 2016 r.18) określanego jako RODO/GDPR (Rozporządzenie o Ochronie Danych Osobowych/General Data Protection Regulation). Dokument ten kończy prace nad doskonaleniem zasad ochrony mających istotne znaczenie dla Europejskiego Obszaru Gospodarczego, szczególnie w kwestii ochrony osób fizycznych w związku z przetwarzaniem danych osobowych i w sprawie swobodnego przepływu takich danych oraz uchylenia obowiązującej dyrektywy 95/46/WE Ogólne rozporządzenie o ochronie danych (art. 99 ust. 2 RODO/GDPR wyznacza termin promulgacji aktu na 25 maja 2018 r.).

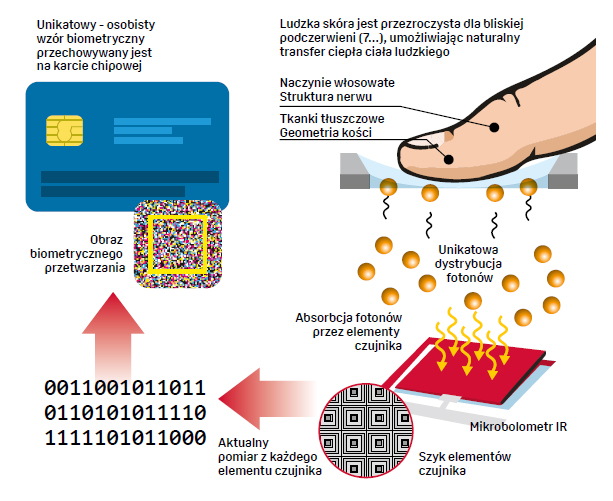

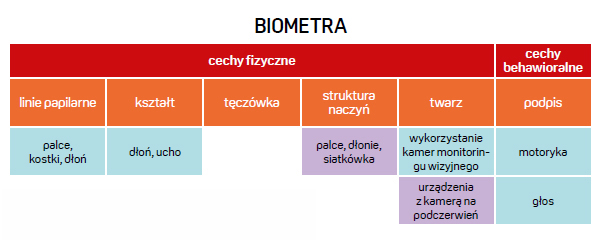

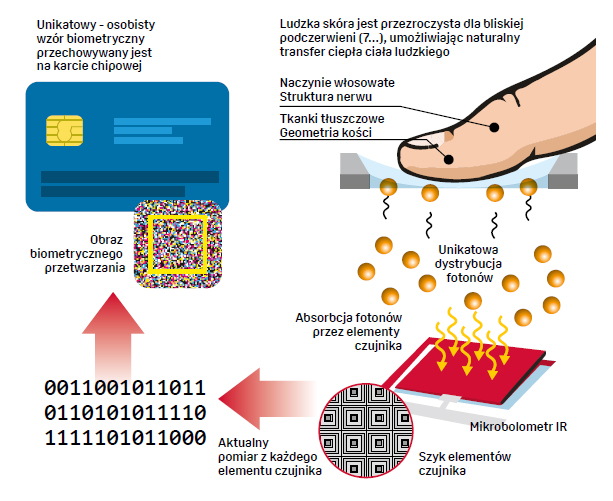

Przedsiębiorca zajmujący się projektowaniem zabezpieczeń, ochroną fizyczną i techniczną oraz konserwacją systemów ochronnych i alarmowych opartych na biometrii powinien przeanalizować art. 4 ust. 14 RODO/GDPR definiujący „dane biometryczne” jako dane osobowe (takie jak wizerunek twarzy lub dane daktyloskopijne), które wynikają ze specjalnego przetwarzania technicznego, dotyczą cech fizycznych, fizjonomicznych lub behawioralnych osoby fizycznej oraz umożliwiają lub potwierdzają jednoznaczną identyfikację tej osoby. Oznacza to, że gromadzone na potrzeby SKD lub ESKK dane biometryczne użytkowników tych systemów od 25 maja 2018 r. muszą być szczególnie chronione jako wrażliwe i poufne dane osobowe pod rygorem odpowiedzialności, zgodnie z wymogami zawartymi w rozdz. II, art. 9 RODO/GDPR. Niektóre dane można powierzyć zainteresowanemu, np. zapis na chipie przepustki (rys. 3), choć niektóre zbiory danych biometrycznych należy przechowywać w LCN/SMA.

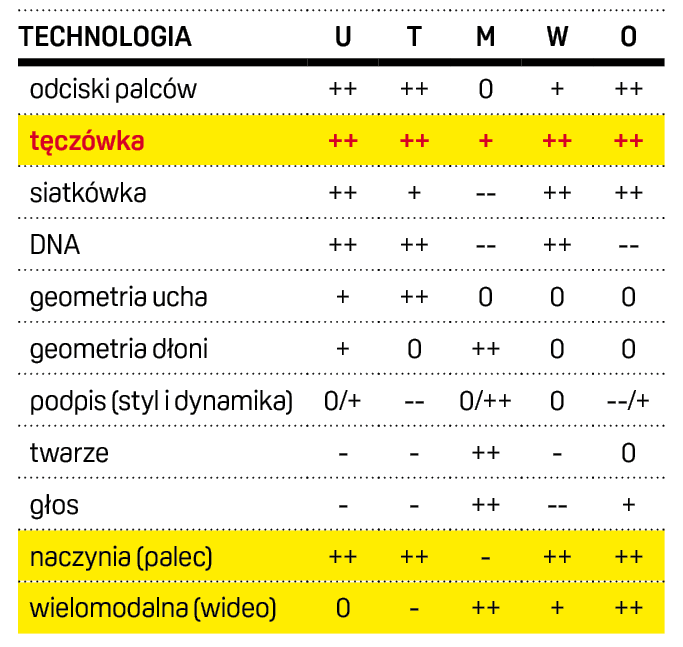

W przypadku zapewnienia dużej przepustowości systemu kontroli dostępu wykorzystuje się np. systemy analizy żył napięstka (rys. 4) wymagające szybkiego dostępu do licznej bazy danych wzorcowych uzależnionych od użytej technologii (tab. 5), chronionych w ramach bazy w LCN/SMA.

W art. 42 RODO Unia Europejska zachęca do dobrowolnej certyfikacji wprowadzonych systemów bezpieczeństwa w ramach audytu ochrony danych przez krajowe akredytowane (art. 43 ust. 1 pkt b) jednostki certyfikujące19), co ma potwierdzić wzmocnienie kontroli podmiotu nad własnymi danymi oraz promować wdrażanie mechanizmów zwiększających ochronę prywatności (tzn. privacy by design – na etapie projektowania – oraz privacy by default – jako ustawienia domyślne).

1) Pierwsze narzędzia wykorzystywane przy obróbce zbóż pochodzą sprzed 12,5 tys. lat (Encyklopedia Britannica). 2) M. Luterek, Zmiany w strukturze społecznej i modelu życia jednostki od społeczności opartych na łowiectwie i zbieractwie do społeczeństwa informacyjnego, materiały Instytutu Informacji Naukowej i Studiów Bibliologicznych, Uniwersytet Warszawski, Warszawa 2005. 3) B. Orłowski, Technika, Wydawnictwo Zakład Narodowy im. Ossolińskich, Wrocław–Warszawa–Kraków, 1999. 4) J. Hreen, Nowa era komunikacji, wyd. Prószyński i S-ka, Warszawa 1999. 5) M. Lakomy, Cyberwojna jako rzeczywistość XXI wieku, „Stosunki Międzynarodowe – International Relations”, rocznik 2011, nr 3–4. 6) http://securelist.pl/blog/7348,ataki_apt_blackenergy_na_ukrainie_wykorzystuja_spearphishing_z_ dokumentami_worda.html (dane Kaspersky Lab, 27.01.2016). 7) Na podstawie Encyklopedia Governica. 8) https://uodo.pl/dane-wrazliwe/wykładnia GIODO z dnia 21.07.2014. 9) Art. 221 ustawy Kodeks Pracy (Dz.U. z 2014 r. poz. 1502 z późn. zm. – ostatnia Dz.U. 2016 r. poz. 1053). 10) Zarządzenie Ministra Sprawiedliwości z dnia 27 czerwca 2012 r. w sprawie Polityki Bezpieczeństwa Informacji w Ministerstwie Sprawiedliwości i sądach powszechnych (Dz.Urz. MS z 2012 r. poz. 93). 11) Ustawa o rachunkowości z dnia 29 września 1994 r. (Dz.U. z 2013 r. poz. 330 z późn. zm. – ostatnia Dz.U. z 2016 r. poz. 615). 12) Ustawa z dnia 23 kwietnia 1964 r. – Kodeks cywilny (Dz.U. z 2016 r. poz. 380 z późn. zm.). 13) Ustawa z dnia 17 grudnia 1998 r. o emeryturach i rentach z FUS (Dz.U. z 2015 r. poz. 248 z późn. zm.). 14) Ustawa z dnia 14 lipca 1983 r o narodowym zasobie archiwalnym i archiwach (Dz.U. z 2015 r. poz. 1446 z późn. zm.). 15) Ustawa Kodeks pracy (Dz.U. z 2014 r. poz. 1502 z późn. zm. – ostatnia zmiana Dz.U. 2016 r. poz.1053). 16) Ustawa z dnia 29 sierpnia 1997 r. o ochronie danych osobowych (Dz.U. z 2016 r. poz. 922). 17) A. Frączkiewicz-Wronka, A. Austen, Od zarządzania informacją do tworzenia wiedzy – zastosowanie ICT w organizacjach sektora zdrowotnego. Z. Wróbel (red.), Zarządzanie i technologie informacyjne. Technologie informacyjne w medycynie, t. 3. Wydawnictwo Uniwersytetu Śląskiego, Katowice 2006, s. 53–82. 18) Euro-Lex, edycja polska OJ EU z 4.05.2016, poz. L119/1. 19) Wymagania normy PN-EN ISO/IEC 17065:2013-03