[WIDEORELACJA] Konferencja Warsaw Security Summit 2023

Rekordowa liczba gości uczestniczyła w tegorocznej edycji konferencji Warsaw Security Summit, która odbyła się 5 czerwca w Warszawie.

Wystąpienia, które pokazały szerokie spojrzenie na kwestie bezpieczeństwa. Prelekcje, dzięki którym zrozumienie technologicznych wyzwań stojących nie tylko przed branżą, ale także przed ludzkością – stało się proste, jak nigdy dotąd – taka była 7. edycja Warsaw Security Summit. Konferencja przyciągnęła jak zawsze rzesze zainteresowanych, dla których w tym roku przygotowaliśmy wraz z partnerami nieco inną formułę i zupełnie inne miejsce.

ZOBACZ FILM Z KONFERENCJI

Konferencję otworzył Krzysztof Ibisz – jak sam o sobie powiedział – najmłodszy prezenter w Polsce. Następnie licznie zgromadzonych w hotelowej auli gości powitał prezes a&s Polska Mariusz Kucharski. Choć spotkanie było stricte branżowe, jako że uczestniczyli w nim przede wszystkim security managerowie, specjaliści do spraw bezpieczeństwa, instalatorzy, projektanci, nie obyło się bez poruszenia tematu numer jeden chyba w każdej branży, czyli sztucznej inteligencji. Prezenter, zapowiadając wystąpienie pierwszego gościa, powołał się na badania IBRiS dla Radia Zet, według których 9,2% zdecydowanie upatruje w niej szansę dla ludzkości, 36% raczej szansę, a aż 27,7% respondentów uważa ją raczej za zagrożenie.

O tym, czy naprawdę jest się czego bać, mówił dr Maciej Kawecki, prezes Instytutu Lema, prorektor ds. innowacji Wyższej Szkoły Bankowej w Warszawie, który wystąpił jako pierwszy prelegent. W swoim wystąpieniu odniósł się do popularnej tezy, jakoby AI miała wkrótce zastąpić ludzi i zreplikować mózg człowieka. „To mit, clickbait, bo do dziś nie wiemy, jak działa ludzki mózg, więc tym bardziej nie jesteśmy w stanie napisać formuły matematycznej, która go zastąpi” – stwierdził. Co nie znaczy, że nie jesteśmy w momencie przełomowym. Stworzyliśmy nowy byt, który ma własny wewnętrzny świat, nie do końca dla nas zrozumiały. Sztywny podział na rzeczywistość fizyczną i wirtualną przestał obowiązywać. Możemy już mówić o rzeczywistości mieszanej.

Z dobrych wiadomości – o ile Polska nie ma cennych złóż, tak jak kraje Bliskiego Wschodu, architektury, jak Włochy, ani potencjału turystycznego Grecji, o tyle kapitał programistyczny mamy wielki. Maciej Kawecki użył względem Polski określenia „potentat”. Na rynkach międzynarodowych wygrywamy dobrą edukacją informatyczną, wysoko ocenianą w badaniach edukacyjnych PISA, dobrą znajomością języka angielskiego i dobrym przygotowaniem polskich pracowników. Powstają u nas wysoko zaawansowane technologie medyczne, np. algorytm diagnozujący raka piersi czy kapsułka endoskopowa stworzona przez wrocławski start-up BioCam. Wojciech Paprota, CEO start-upu Walletmor, stworzył pierwszy na świecie implant zbliżeniowy. Polska jest też liderem medycyny predykcyjnej, która daje nadzieję na odciążenie służby zdrowia. Sukces OpenAI, czyli producenta Chatu GPT, również zawiera duży polski komponent. Jednym ze współzałożycieli spółki jest Wojciech Zaremba z Kluczborka. To on optował za stworzeniem symulacji dialogu, dzięki czemu powstało coś, co odpowiadało na potrzeby człowieka. Maciej Kawecki przekonywał, że rozwój AI nie przebiega wbrew woli człowieka, ale jest zgodny z tym, czego chcemy i potrzebujemy.

Na obecnym etapie nie da się zatrzymać rozwoju sztucznej inteligencji ani jej kontrolować. Problem polega na tym, że nie wiemy, jak działa element losowy. My kierujemy podpowiedź, która jest rozkładana na czynniki pierwsze, czyli słowa. Algorytm losowo wychwytuje powtarzalności w ogromnym zasobie danych i z nich tworzy rozwiązanie. Jest to algorytm preuczony, czyli napełniony do pewnego momentu dawką wiedzy. Teraz jego źródłem są użytkownicy.

O ile rozumiemy same algorytmy, o tyle nie pojmujemy mechanizmu predykcji. Dominująca obecnie teoria dotycząca AI to teoria ciemieniowo-skroniowa, czyli podkreślająca funkcję części mózgu odpowiadającą za kontrolę, którą staramy się odzwierciedlić w algorytmach. Najbardziej realne zagrożenie to instrumentalne wykorzystanie AI do manipulacji politycznych.

Po dyskusji, która rozgorzała po wystąpieniu Macieja Kaweckiego, pałeczkę przejął pułkownik Andrzej Kruczyński, były oficer GROM, wieloletni szef bezpieczeństwa Stadionu Narodowego w Warszawie z wystąpieniem „Co nowego w bezpieczeństwie? Trendy na 2023”. Dzięki wyjątkowemu i bogatemu doświadczeniu przemowę zilustrował trafiającymi do wyobraźni przykładami. Większość z nich dotyczyła okresu pracy pułkownika przy otwarciu Stadionu Narodowego (obecnie PGE Narodowy). Obiekt tej klasy powinien być zabezpieczony szczególnie starannie i to już na etapie rozpoczęcia budowy, praktyka jednak pokazuje, że często o bezpieczeństwie myśli się dopiero na ostatnim etapie realizacji. Dlatego jeszcze przed otwarciem bram stadionu zgłosił się do organizatorów i zaproponował swoje usługi w zakresie zorganizowania całego systemu bezpieczeństwa.

„Procedury trzeba stworzyć odpowiednio wcześniej i je przetrenować” – podkreślał wielokrotnie. Najgorszy scenariusz to ten, kiedy dochodzi do paniki, ponieważ nad rozhisteryzowanym tłumem nie sposób zapanować. Tymczasem wiele sytuacji można przewidzieć i tu prelegent upatruje najważniejsze zadanie bezpieczeństwa. Terroryści mogą wziąć za cel zarówno infrastrukturę, jak i cele miękkie. O ile budynki można zabezpieczyć, dziś zwłaszcza mamy do dyspozycji wysoko zaawansowane technologie, o tyle ochrona ludzi wymaga przećwiczenia dziesiątków wariantów, i tu także największą sztuką jest przewidywanie. Jak głosi propagowana przez pułkownika A. Kruczyńskiego Procedura 4U – uważaj, uciekaj, ukryj się, udaremnij atak.

Profilaktyka i przewidywanie były hasłami przewodnimi wystąpienia Jacka Grzechowiaka, dyrektora Centrum Kompetencji AS, menedżera zarządzania ryzykiem i bezpieczeństwem, „Nic tak nie daje do myślenia jak przykład”. Na dziesiątkach przykładów z życia wziętych pokazał nieraz rażące błędy i niedociągnięcia współczesnej branży security. Jako audytor bezpieczeństwa wielokrotnie obserwował firmy ochroniarskie w działaniu czy raczej jego braku. Wśród przytoczonych przykładów nieprawidłowości znalazły się takie zdumiewające przypadki jak pracownicy ochrony pełniący dyżur w klapkach, klucze czy karty master zamknięte na atrapy plomb i wcale nie tak rzadko spotykany wymóg posiadania orzeczenia o niepełnosprawności w rekrutacji na stanowisko pracownika ochrony.

Przytoczył też przykład konferencji, która odbyła się w Akademii Koźmińskiego w 2015 r. Grupa studentek zaprezentowała wówczas wyniki audytu, który polegał na tym, że z kilkunastu obiektów zebrały plany ochrony. Łatwość dostępności planów bezpieczeństwa poszczególnych miast poruszał kolejny prelegent.

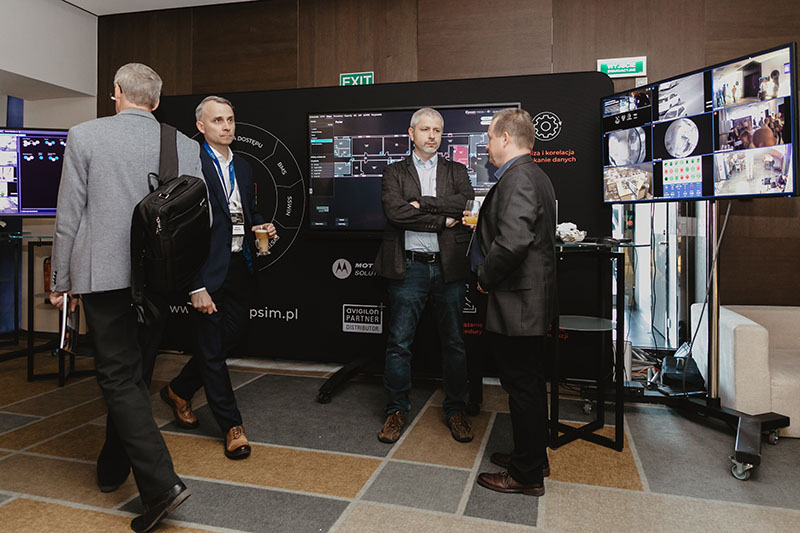

Kamil Barański z Megavision Technology zaprezentował film na temat produktu Venom – rozwiązania klasy PSIM. Praca nad nim trwała12 lat. Ogranicza on ryzyko błędu człowieka, a najczęstsze zastosowanie to obiekty infrastruktury krytycznej i przemysłowe.

Następnie Jarosław Stelmach, ekspert ds. antyterroryzmu i bezpieczeństwa obiektów użyteczności publicznej Safety Project, przybliżył założenia dyrektywy CER, która ma wejść w życiu w ciągu najbliższego roku, dwóch lat. Podkreślił też zalety Narodowego Programu Ochrony Infrastruktury Krytycznej: zwiększenie faktycznej liczby podmiotów krytycznych oraz ustanowienie minimalnych standardów ochrony. Zaznaczył, że ma on też minusy. Wśród dobrych praktyk wymienił zastosowanie podejścia scenariuszowego, prakseologię i weryfikację wprowadzonych rozwiązań. Jako wzory podał NATO, Interpol i Safety Project.

Jakie rekomendacje mieli dla branży Jakub Kozak i Kay Oshe z Genetec? Tytuł ich wystąpienia to „Unifikacja zabezpieczeń w obiektach Infrastruktury Krytycznej”. „Technologia może pomóc w zarządzaniu bezpieczeństwem, ale nasi wrogowie używają tej samej technologii. Kto będzie szybszy?” – pytali. Trwa wyścig między agresorem a broniącym się, co oznacza, że nieraz trzeba podejmować decyzje dotyczące nieznanej przyszłości. „Moja rekomendacja: idź z global playerem, bo on ma globalne doświadczenie” – zachęcał Jakub Kozak.

Podstawą wszelkiego bezpieczeństwa jest obecnie bezpieczeństwo cybernetyczne. Dopiero w dalszej kolejności bezpieczeństwo prawne, fizyczne, teleinformatyczne i audyt. Dlatego warto korzystać z rozwiązań otwartych umożliwiających zachowanie elastyczności w kwestii zabezpieczania danych.

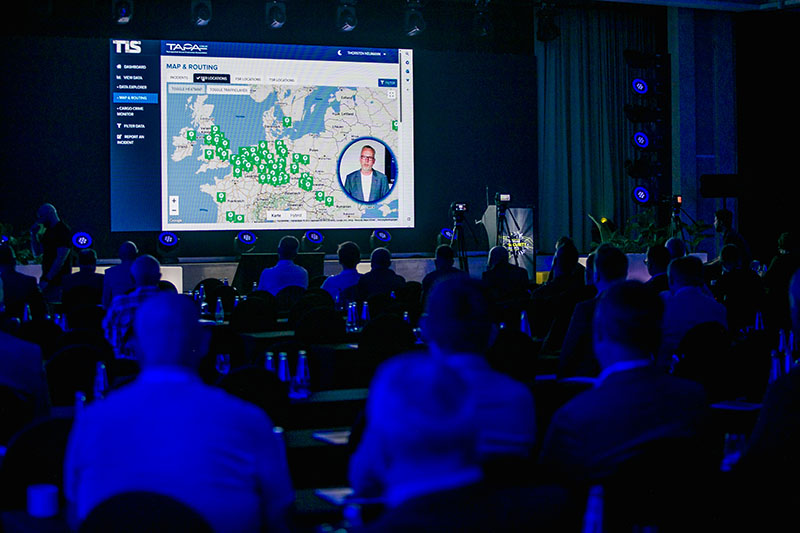

Ostatni w tym bloku Thorsten Neuman z TAPA wystąpił za pomocą nagrania „Resilience in Risk” (odporność na ryzyko). Zaczął od tego, że obecnie właściwie nie ma czarnego rynku. Wszystkie informacje są dostępne wszędzie i dla wszystkich! Następnie podkreślił, jak ważne są szkolenia i certyfikacja TAPA na rynku przewoźników europejskich. Bądźcie aktywni!

Panel dyskusyjny kończący główną część Warsaw Security Summit moderowała Viktoria Moroz z DHL Supply Chain. Gośćmi byli: Paweł Kański z Procter&Gamble, Jacek Tyburek z DHL Supply Chain, Daniel Kamiński z Alertcontrol, Krzysztof Łazor z Fides i Norbert Bogucki, konsultant TAPA. Paweł Kański poruszył kwestię nieuczciwych podwykonawców, znikających transportów oraz napaści na kierowców na parkingach. Pewną gwarancję daje certyfikat TAPA u podwykonawcy, gdyż wymusza na nim dotrzymanie procedur bezpieczeństwa. Jacek Tyburek podkreślił, że DHL Supply Chain zdecydowało się na certyfikację TAPA z powodów praktycznych. Klienci i partnerzy biznesowi coraz częściej pytają o ten standard. Ma to więc uzasadnienie biznesowe. TAPA nie jest jedynym systemem certyfikacji w Europie, jest zbiorem najlepszych praktyk tworzonych przez ekspertów. Mamy obecnie do czynienia z sytuacją, gdy już nie tylko drogi sprzęt elektroniczny jest atrakcyjny dla złodziei, ale także artykuły codziennego użytku, w tym spożywcze, wszelkie zabezpieczenia transportów są więc w cenie.

Samo monitorowanie pojazdów to standard, jak podkreślił Daniel Kamiński, ale kierowcy muszą także przestrzegać podstawowych procedur bezpieczeństwa. Niedopuszczalne jest np. publikowanie trasy w social mediach. Niektóre firmy zapobiegają tego rodzaju uchybieniom, wymagając od swoich pracowników, aby zdali prywatne telefony przed wyruszeniem w trasę. Przestrzegał także przed tym, że przestępcy mogą wykorzystać słabości pracownika, np. hazard, alkoholizm. Pracodawcy powinni sprawdzać przeszłość pracownika 5 lat wstecz, tym bardziej że mają taki obowiązek. Krzysztof Łazor, przedstawiciel branży ubezpieczeniowej, potwierdził konieczność uszczelniania systemu bezpieczeństwa. Powinny się na niego składać procedury, systemy, a także nakłady. Certyfikat TAPA może być argumentem za obniżeniem rachunku u ubezpieczyciela, ale ostatecznie ryzyko szacowane jest z uwzględnieniem wielu zmiennych. Norbert Bogucki podkreślił tę korzyść z udziału w TAPA, że uzyskanie certyfikatu zapewnia dostęp do ogromnej globalnej bazy firm, które wymagają określonych standardów. W Polsce certyfikatów jest 20. Dla porównania w Holandii – ok. 400.

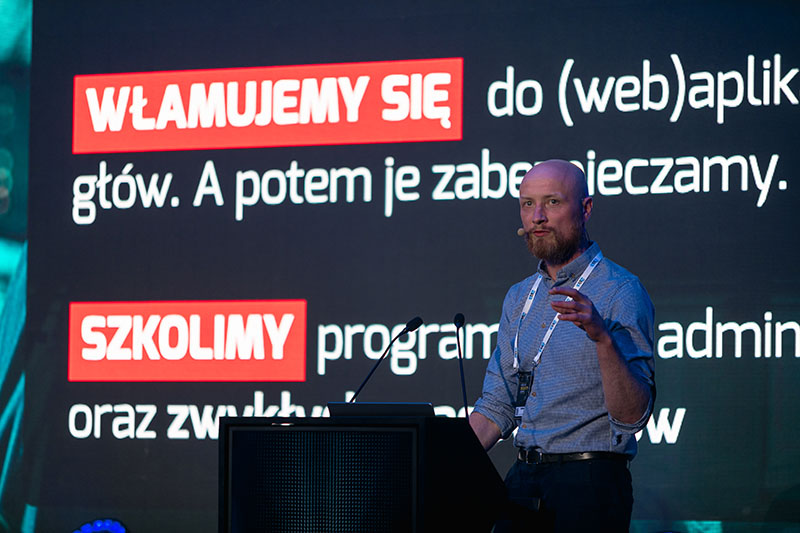

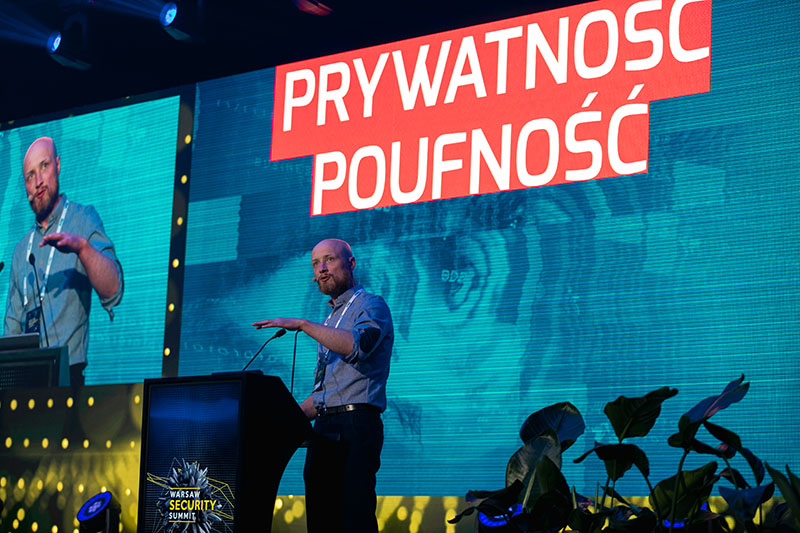

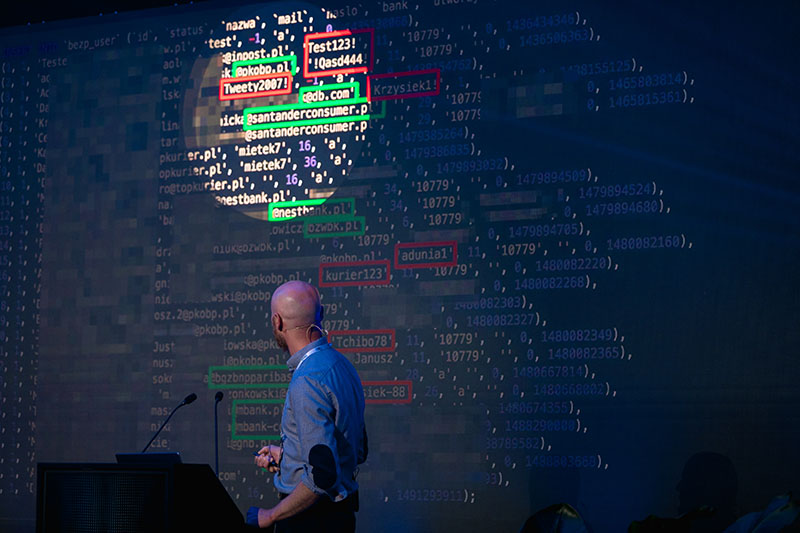

Spotkanie zakończył Mateusz Biliński z Niebezpiecznik.pl, który podczas wystąpienia „Cyberbezpieczeństwo w biznesie – jak ustrzec się przed wyciekiem danych firmowych?” opowiedział o tym, jak zabezpieczyć się przed wyciekiem danych firmowych. Absolutną podstawą jest wybór narzędzi telekomunikacyjnych dla firmy. Niektóre z nich, jak WhatsApp, gromadzą różne dane i udostępniają je wewnątrz korporacji Meta będącej właścicielem np. Facebooka. Inne, np. Signal, zbierają jedynie dane podstawowe – numer telefonu i datę rejestracji. Podobnie należy uważać na otwarte narzędzia, np. do przechowywania dokumentów, jak chociażby docer.pl, gdyż inni użytkownicy za pomocą zwykłego hasła „umowa” wpisanego w okno wyszukiwarki mogą zyskać dostęp do setek poufnych, zdawałoby się, dokumentów.

Kolejny elementarny błąd, na który wskazał prelegent, to dobrowolne udostępnianie wrażliwych danych osobowych w mediach społecznościowych. Posłużył się przykładem fanów jednego z humorystycznych profili, którzy w odpowiedzi na post autorki opublikowali setki prywatnych zrzutów ekranu z zabawnymi tytułami przelewów. Przy okazji „pochwalili się” też imionami, nazwiskami, numerami kont i tym, w jakich bankach trzymają pieniądze. Ślady zostawiamy po sobie zresztą na wiele innych, z pozoru niewinnych sposobów, np. dane geolokalizacyjne za pomocą aplikacji sportowych, rozmów z Siri czy innymi inteligentnymi asystentami osobistymi.

Nie zawsze jednak wyciek danych jest spowodowany tzw. błędem ludzkim. Dane wyciekają też z dużych firm i platform internetowych, z których choć raz korzystał niemal każdy, ale też z aplikacji do kupowania biletów w kinie. „Wektorów ataku jest mnóstwo” – mówił M. Biliński. Od przypadku po wycelowany atak. Może się zdarzyć, że nasza firma padnie ofiarą takiego ataku. Kluczowa jest wtedy prawidłowa reakcja na incydent, czyli to, aby każdy pracownik znał protokół postępowania w takiej sytuacji i by każde zgłoszenie dotyczące bezpieczeństwa traktować poważnie. Zdarzają się bowiem sytuacje, jak wyciek danych z Tauronu, kiedy osoba, która brzmi jakby robiła sobie żarty lub była pod wpływem, mówi prawdę i faktycznie posiada ważne informacje.

Dane wypływają w różny sposób i z różnych przyczyn. Oprócz standardowych sposobów ochrony, wskazanych powyżej, należy sprawdzać wyrywkowo, czy nasze dane nie padły ofiarą hakera – można to zrobić za pomocą strony haveibeenpwned.com. Na niej ustawić alert na konkretny adres e-mail i numer telefonu. Warto także korzystać z dwustopniowego systemu uwierzytelniania haseł. ⦁

OBEJRZYJ FOTORELACJĘ Z KONFERENCJI

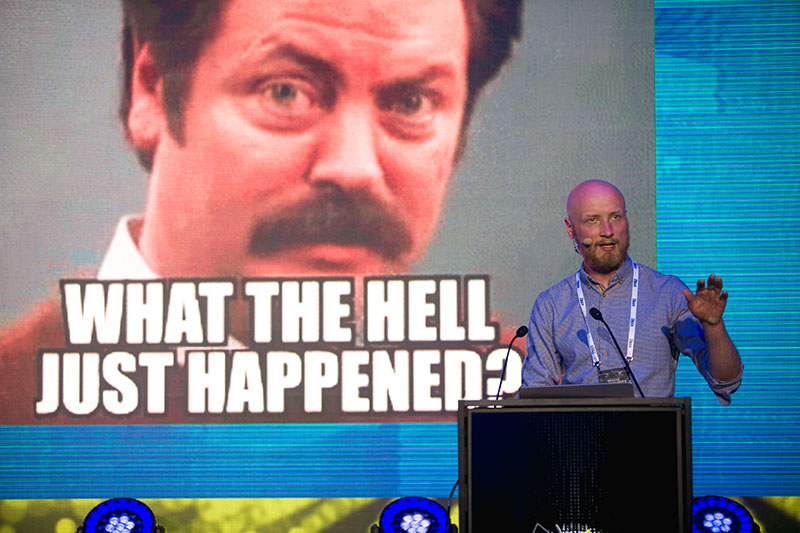

Prelekcje

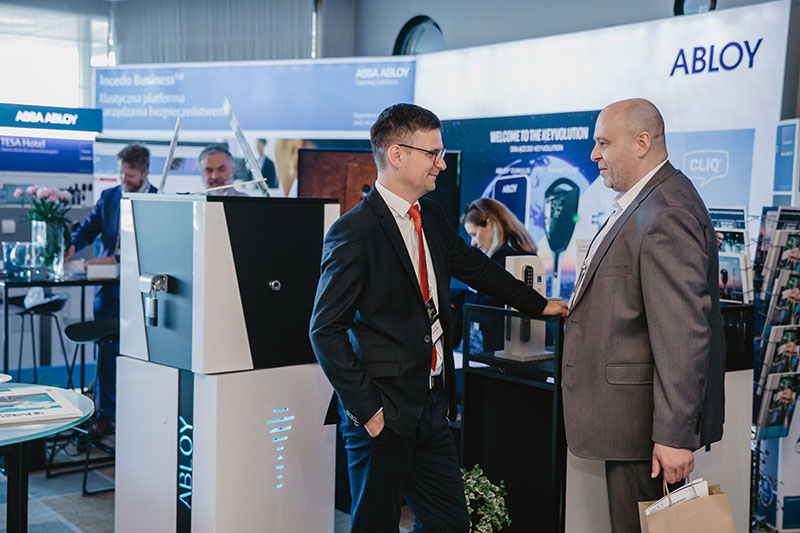

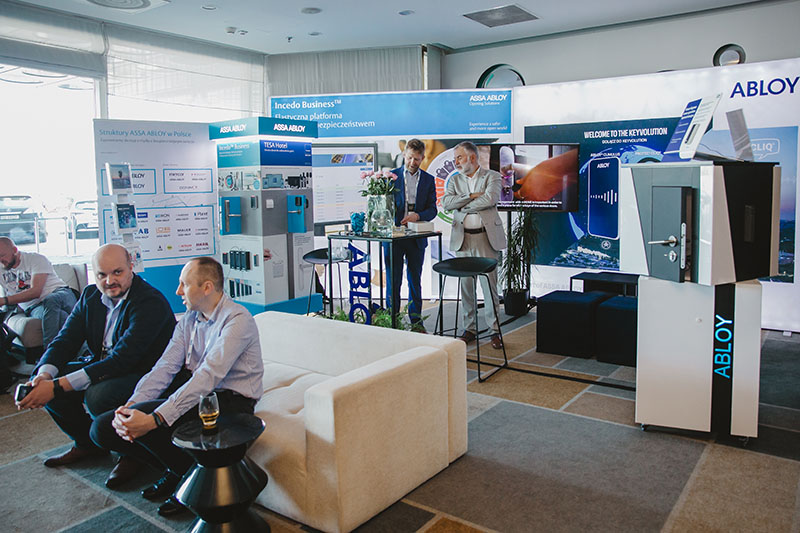

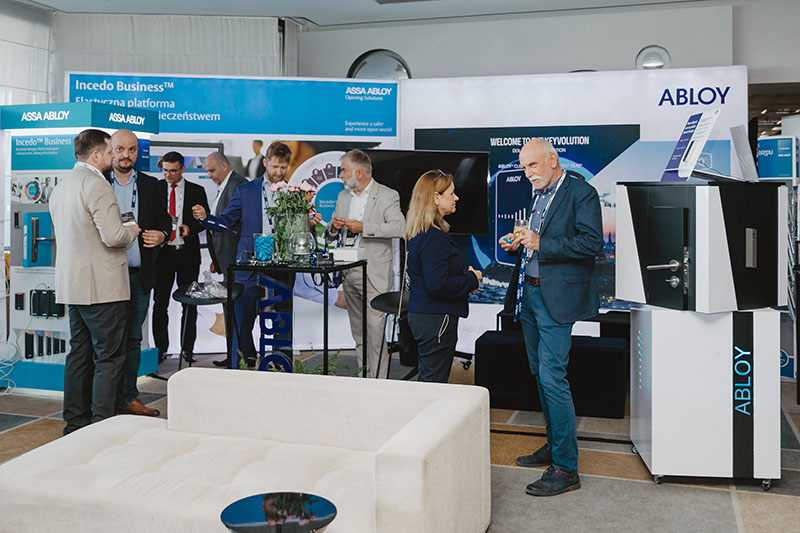

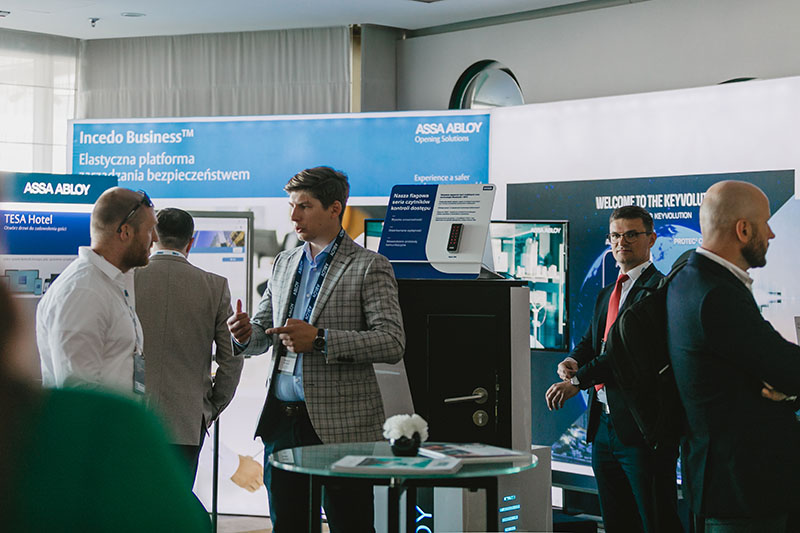

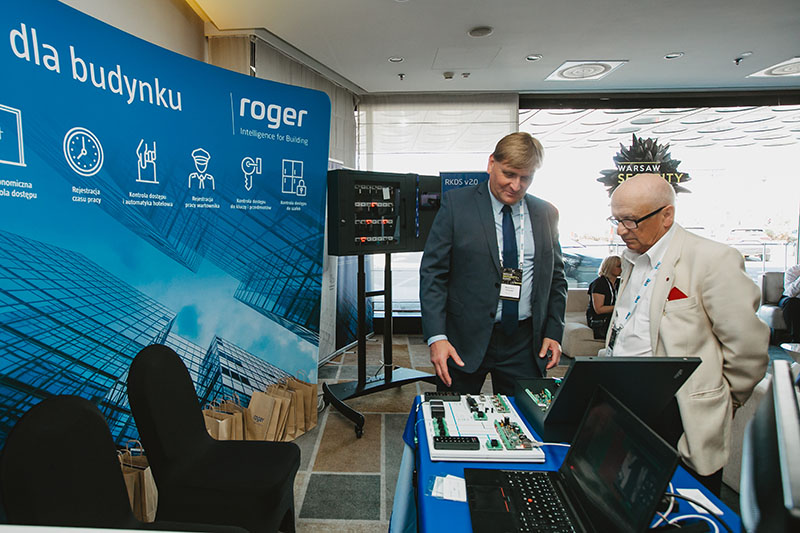

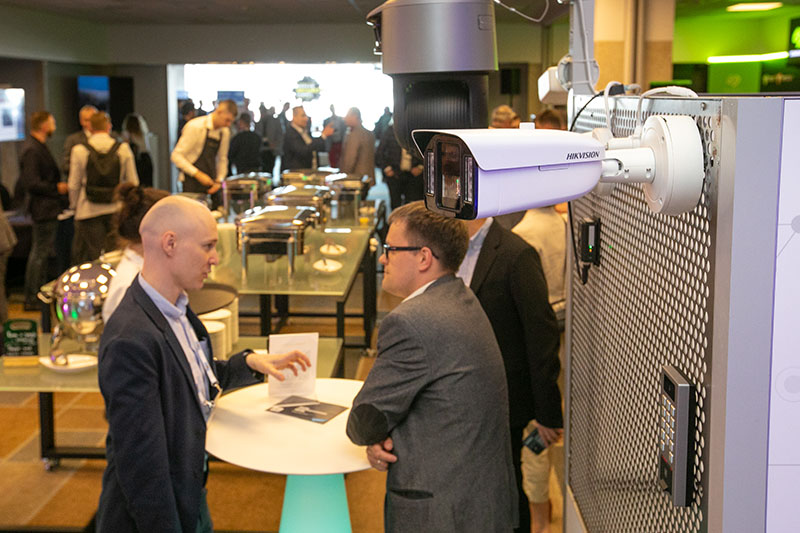

Stoiska i foyer

ZAPIS CALEJ KONFERENCJI

![[WIDEORELACJA] Konferencja Warsaw Security Summit 2023](https://aspolska.pl/wp-content/uploads/2023/08/przeglad_hotelowe-kopia-150x150.jpg)

![[WIDEORELACJA] Konferencja Warsaw Security Summit 2023](https://aspolska.pl/wp-content/uploads/2023/08/Common-Future-800×530-px-150x150.png)