Hardening systemów zabezpieczeń na przykładzie systemu dozoru wizyjnego

Tomasz Dacka

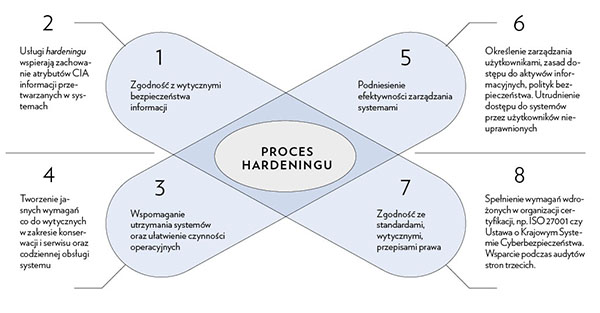

W kolejnej części artykułów z cyklu cyberbezpieczeństwa w kontekście obszaru bezpieczeństwa fizycznego przyjrzymy się kwestii hardeningu. Podkreślę, jak bardzo to zagadnienie jest istotne w odniesieniu do projektowania, eksploatacji czy modernizacji elektronicznych systemów zabezpieczeń technicznych.

Czym jest hardening?

W tłumaczeniu na jęz. polski termin ten oznaczający „utwardzanie” pochodzi ze środowiska IT, gdzie jest stosowany od dawna. Obejmuje on dostosowanie środowiska do wymogów bezpieczeństwa, aby zapewnić ciągłość działania. Zazwyczaj jest to proces mający na celu zapewnienie zgodności z wdrożoną polityką bezpieczeństwa oraz ograniczenie zidentyfikowanych zagrożeń do poziomu akceptowalnego. Sprowadza się do odpowiedniej konfiguracji aplikacji, urządzeń i architektury IT w taki sposób, aby maksymalnie utrudnić dostęp do nich osobom niepowołanym, a jednocześnie zagwarantować odpowiedni dostęp do aktywów osobom do tego uprawnionym. Systemy zabezpieczeń technicznych spełniają tu takie same funkcje, jak inne aplikacje i z perspektywy bezpieczeństwa IT niczym się nie różnią.

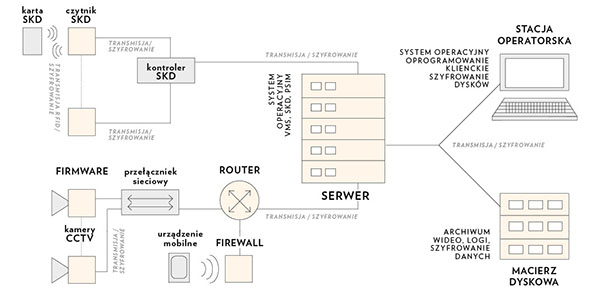

W naszym przypadku, rozważając „utwardzanie”, powinniśmy brać pod uwagę przede wszystkim:

- system operacyjny wykorzystywany przez nasze urządzenia, aplikacje (kamery również go posiadają),

- stacje klienckie,

- serwery (fizyczne i wirtualne),

- systemy zapisu, np. macierze, karty SD,

- oprogramowanie zarządzające, np. VMS,

- aktywne elementy systemów, np. kamery, kontrolery, enkodery,

- sposób przekazywania informacji, w tym szyfrowanie danych w ruchu i w spoczynku,

- wykorzystywane urządzenia mobilne, gdy zachodzi taka potrzeba,

- urządzenia aktywne stosowane do wymiany informacji, np. punkty dostępu, przełączniki, routery czy zapory ogniowe,

- wdrożone standardy, np. zasada czystego biurka, least privilege, least functionality, aktualizowanie i „łatanie” systemów.

Skupimy się na obszarze wywodzącym się z bezpieczeństwa fizycznego. Przenalizujemy najważniejsze komponenty systemu CCTV/VSS. Przed przystąpieniem do procesu hardeningu danego systemu powinniśmy mieć rozeznanie na temat jego architektury, by włożony trud nie poszedł na marne.

Plug and pray

To parafraza założenia plug and play, terminu dobrze znanego i lubianego. Zapewne część czytelników pamięta czasy, kiedy po zainstalowaniu systemu operacyjnego Windows do pełni szczęścia brakowało dogrania sterowników do odpowiednich elementów komputera (karty dźwiękowej czy graficznej) oraz urządzeń peryferyjnych, w odpowiedniej kolejności rzecz jasna. Pod koniec menedżer urządzeń informował, czy wgrane sterowniki są odpowiednie. Potem przyszła era plug and play, system operacyjny był domyślnie „gotowy” – wystarczyło dane urządzenie podłączyć i cieszyć się jego obsługą. Oddech i ulga, szczególnie dla mniej wtajemniczonych w komputerowe prawidła użytkowników: podłączam i od razu korzystam. Zakładam, że natura ludzka tak samo oddziałuje podczas uruchamiania systemów zabezpieczeń, np. systemów CCTV/VSS. Chcemy po zasileniu kamer szybko odnaleźć je w sieci, dobrać odpowiednie pola obserwacji, odpowiednio skonfigurować harmonogramy pracy, archiwum i sposoby wizualizacji dla operatora. System działa, jest gotowy, ale czy na pewno?

Obecnie dostarczane produkty maksymalnie ułatwiają ich adaptację i nie jest to oczywiście wada sama w sobie, mamy przecież do czynienia z coraz bardziej zaawansowanymi rozwiązaniami. Zatem jest to niejako system plug and play. Pytanie tylko, czy funkcjonalności, które tak bardzo ułatwiają pracę na etapie wdrożenia, nie będą znaczącą podatnością na etapie eksploatacji systemu. Czy podejście plug and play nie zamienia się nagle na plug and pray? Obszar ten został już dawno zdiagnozowany przez czołowych dostawców produktów na rynku security, dostrzeżono konieczność pójścia o krok dalej i „utwardzania” swoich systemów, aby już na etapie eksploatacji wyeliminować te podatności, które są znane i możliwe jest ich wykorzystanie przez intruzów (tworzenie exploitów).

Powstały poradniki, tzw. hardening guide. To nic innego jak dobre praktyki, porady mówiące o tym, jak zminimalizować ryzyko powstałe w wyniku wdrożenia systemu bezpieczeństwa, wynikające z jego charakterystyki (np. kamery wykorzystujące do komunikacji protokół IP). Czy tego chcemy, czy nie, adresując jedno ryzyko (wdrażając system CCTV/VSS), możemy wygenerować inne (zostawiając otwarte cyfrowe furtki do tegoż systemu). Przyjrzymy się zatem, na przykładzie najważniejszych elementów systemu dozoru wizyjnego, na czym hardening polega w praktyce.

Kamery

Rewolucja cyfrowa przyniosła również wymierne efekty w branży security. Oferty dostawców obfitują w kamery megapikselowe o dobrej czułości, a kamery stały się de facto małymi komputerami z licznymi dodatkowymi funkcjonalnościami (np. VCA). To zaleta, lecz nie ma róży bez kolców. Odpowiednia konfiguracja kamery stała się skomplikowana pod kątem zarówno odpowiedniego ustawienia sygnału wizyjnego, jak i zabezpieczenia kamery w obszarze IT. Złota zasada hardeningu mówi: wyłącz wszystko, czego nie używasz i czego nie potrzebujesz. Jeśli nie korzystasz z danego portu, danej usługi, a zostawisz tę furtkę otwartą, intruz chętnie z tego skorzysta, o ile będzie dysponował odpowiednimi środkami. Wszak nie ma w 100% bezpiecznych systemów, to jedynie kwestia czasu, aby ktoś odkrył podatność i ją wykorzystał. Hardening jest właśnie po to, by ten czas wydłużyć do tego stopnia, by stało się to nieopłacalne lub pozwoliło wykryć próbę włamania.

Na co zwrócić uwagę w przypadku kamer:

Ekspozycja na zewnątrz – nie zaleca się, aby dostęp do kamer był realizowany spoza sieci korporacyjnej. Takie działanie wystawia defensywę na wiele dodatkowych wektorów ataku. Problem jest złożony i zawsze powinien być szczegółowo omawiany z działami bezpieczeństwa IT. Często mierzymy się z tą kwestią w momencie zapewnienia dostępu do wizji z urządzeń przenośnych (telefonów, laptopów, tabletów).

Architektura – zaleca się, aby systemy bezpieczeństwa działały na wydzielonej fizycznie lub logicznie sieci. Dobrze, by dostęp serwisu (gdy jest świadczony przez firmy trzecie) był realizowany przez stacje przesiadkowe, z możliwością nagrywania sesji.

Hasła – należy bezwzględnie zmienić domyślne hasła administratora i użytkowników, a także zapewnić unikatowość wszystkich haseł, unikając sytuacji, w której jedno hasło pasuje do wszystkich kamer.

Usługi – należy wyłączyć usługi, z których w codziennej eksploatacji systemu nie korzystamy, np. FTP, Multicast, Audio, QoS, ONVIF, SSH czy Telnet.

Aktualizacje firmware’u – należy korzystać z narzędzi (cyfrowy podpis) umożliwiających sprawdzenie, czy aktualizacja, którą chcemy wgrać do kamery, rzeczywiście pochodzi ze źródła producenta, upewniając się, że atrybut integralności został zachowany (nikt nie modyfikował oprogramowania, które ufnie instalujemy w kamerze). Jest to szczególnie ważny aspekt w momencie implementacji nowego systemu. Wszystkie kamery powinny przed instalacją zostać zaktualizowane do najnowszego firmware’u.

Certyfikat – kamera, jak każdy inny host w sieci, powinna przedstawiać się swoim certyfikatem (wydanym przez producenta bądź nadanym wewnątrz organizacji przez zaufane CA), a komunikacja powinna odbywać się za pomocą bezpiecznego protokołu HTTPS.

Konto administratora (root) – powinno służyć jedynie czynnościom bezpośrednio związanym z uprawnieniami administracyjnymi. Na potrzeby codziennego użytkowania powinno się zgodnie z zasadą least privilege utworzyć konto operatora z ograniczonymi uprawnieniami.

Czas i data – w celu zachowania spójności weryfikacji informacji (materiałów wideo) zaleca się, aby czas i data wszystkich kamer w systemie był zsynchronizowany. Można to uzyskać za pomocą serwera NTP (Network Time Protocol).

Porty – adekwatnie do usług, powinniśmy zostawić otwarte tylko te porty, z których korzystamy. Należy wziąć pod uwagę np. to, czy porty obsługujące usługi typu discovery, przydatne na etapie konfiguracji, są nadal pomocne na etapie eksploatacji.

Filtrowanie adresów IP – gdy znamy już tabelę ruchu i adresy wszystkich uprawnionych klientów, warto stworzyć tzw. białą listę adresów IP. Tylko adresy, które znajdują się na liście, będą mogły uzyskać dostęp do kamery.

Pozostaje kwestia szyfrowania strumieni wizyjnych. Z jednej strony daje to komfort i poczucie bezpieczeństwa, z drugiej – wymaga dodatkowego czasu i zasobów. Zastosowanie szyfrowania wiąże się z przeprowadzeniem oddzielnej analizy. Być może nie wszystkie punkty kamerowe tego wymagają lub architektura IT jest wystarczająca do zapewnienia atrybutów poufności, integralności i dostępności (Confidentiality, Integrity, Availability – CIA). Zalecam stosowanie protokołu HTTPS do celów administracyjnych, np. przeglądania ustawień kamer, do szyfrowania strumieni można wykorzystać protokół SRTP. Oba przypadki wykorzystują szyfrowanie symetryczne AES o długości klucza 128 bitów, co w zupełności wystarcza.

VMS (Video Management System)

VMS stanowi niejako serce każdego systemu dozoru wizyjnego. Jest odpowiedzialny za kompleksowe zarządzanie materiałem wideo. Nie dziwi zatem fakt, że skoro kamery podlegają procesowi utwardzania, VMS również będzie tego wymagał. Na szczęście generalne zasady są bardzo podobne. Włączamy to, co potrzebne, resztę wygaszamy. Hardening VMS bezpośrednio wiąże się z tematyką hardeningu serwerów, stacji klienckich i systemów operacyjnych. Gros dobrych praktyk opisanych przy kamerach ma również zastosowanie w tej części (praca w wydzielonej sieci czy otwarcie tylko używanych i znanych portów, uwierzytelnianie certyfikatami). Każdy dostawca może mieć nieco inne podejście i zalecenia, szczegółów należy szukać w dedykowanych poradnikach (hardening guide). Przy wyborze dostawcy warto sprawdzić, czy taki dokument istnieje i co zawiera. Jego jakość trzeba omówić z pracownikami obszaru odpowiedzialnego za cyberbezpieczeństwo.

System operacyjny – zaleca się pracę na zaktualizowanym systemie operacyjnym, dzięki czemu będziemy adresować te podatności, które zostały już wykryte. Niestety z tym wątkiem wiąże się pewne ryzyko. Aktualizowanie „na ślepo” systemów operacyjnych po wydaniu aktualizacji może skutkować niepoprawnym działaniem VMS (Microsoft nie uzgadnia kompatybilności z dostawcami VMS), dlatego za każdym razem wymagany jest kontakt z dostawcą VMS i upewnienie się, że aktualizacja jest bezpieczna z punktu widzenia zachowania stabilnego działania oprogramowania. Ważnym aspektem jest też zachowanie ciągłości działania wszystkich dodatkowych integracji (aplikacji).

Serwerownia – serwery powinny pracować w odpowiednich warunkach. Serwerowniom należy zapewnić restrykcyjną kontrolę dostępu oraz odpowiednie warunki środowiskowe i ciągłość działania.

Architektura – jeśli zarządzamy systemem rozproszonym, zaleca się stosowanie tunelowania VPN. Architektura sieci jest domeną działów IT, warto wspólnie przeanalizować wymagania producenta VMS i zweryfikować je z wdrożonymi politykami w naszej organizacji.

Użytkownicy – podobnie jak przy kamerach, zaleca się tworzenie kont z uprawnieniami adekwatnymi do przydzielonych im zadań, niewskazana jest eskalacja uprawnień, ról. Niektórzy producenci zalecają wykorzystywanie użytkowników domenowych (Windows Active Directory) do logowania się do stacji klienckich. Niedopuszczalna jest praca na domyślnych hasłach, powinno się korzystać z funkcji wymuszania używania silnych haseł.

Aplikacje – nie zaleca się instalowania na serwerze innych aplikacji niezwiązanych bezpośrednio z VMS.

Urządzenia przenośne – podłączanie pamięci zewnętrznych USB, kart SD czy telefonów powinno zostać zablokowane. Pozwoli to uniknąć przedostania się złośliwego oprogramowania z urządzeń, którymi w pełni nie zarządzamy.

Bazy danych – dostawca VMS powinien dostarczyć instrukcję bezpiecznej komunikacji z bazą danych (np. z serwerem SQL). Zaleca się przetrzymywanie w bazie wszystkich zdarzeń (logów) określonych jako istotne z punktu widzenia bezpieczeństwa oraz wdrożenie szyfrowania plików.

Porty, protokoły – tak jak w przypadku kamer, otwieramy tylko te porty, które producent VMS określa jako konieczne do działania poszczególnych usług odpowiedzialnych za poprawne działanie naszego systemu.

Archiwum wideo – powinno się określić następujące ustawienia: nazewnictwo, ścieżki dostępu, uprawnienia, czas przechowywania, maks. rozmiar bazy danych i reguły nadpisywania. Zaleca się też włączenie podpisu cyfrowego materiałów wideo (dzięki czemu zachowujemy atrybut integralności w momencie eksportu) oraz określenie metody szyfrowania nagrań wraz z dodatkowym hasłem dostępu.

Logowanie – zaleca się stosowanie dwuskładnikowego uwierzytelniania (2FA) użytkowników. Jeśli zachodzi konieczność zdalnego logowania, wskazane jest wykorzystanie tunelowania VPN.

Klienci mobilni – urządzenia mobilne, które mają mieć zdalny dostęp do systemu, muszą spełniać następujące wymogi: pobranie aplikacji z autoryzowanego źródła dostawcy lub wewnętrznego repozytorium organizacji, urządzenia powinny zostać zabezpieczone zgodnie z polityką departamentów bezpieczeństwa IT i używane zgodnie z wytycznymi.

Polityka bezpieczeństwa

Proces hardeningu powinien być jednym z niskopoziomowych elementów szeroko rozumianej polityki bezpieczeństwa. Jest to proces zmienny w czasie, co oznacza, że raz utwardzony system w perspektywie czasu może być rozpatrywany jako podatny na nowe zagrożenia. Swoisty „rachunek sumienia” powinien być przeprowadzany co najmniej raz do roku. Zdaję sobie sprawę, że nie we wszystkich typach obiektów „utwardzanie” znajdzie zastosowanie. Zapewne są miejsca, gdzie systemy tzw. out of the box się sprawdzą. Decyzja, czy warto proces utwardzania przeprowadzać, powinna być skutkiem dokonanej analizy ryzyka oraz świadomości tego, że taki proces w ogóle istnieje i jakie zapewnia korzyści. W ostatnim czasie świat obiegła informacja o włamaniu się do systemu CCTV jednego z irańskich więzień. Intruzi dokonali tam głębokiej penetracji systemu, dostali się również do archiwów wideo.

W obiektach o charakterze krytycznym elektroniczne systemy zabezpieczeń technicznych są tak samo ważne jak inne systemy teleinformatyczne, które wspólnie odpowiadają za bezpieczeństwo chronionych aktywów (ludzie, informacje, urządzenia, reputacja itp.). Nie ma zatem powodu, by były inaczej traktowane, wszak hardening infrastruktury IT jest działaniem normalnym. W przeciwnym razie w pieczołowicie budowanym cyfrowym murze zawsze znajdzie się obluzowana cegła.

„Nowa” usługa

Element utwardzania infrastruktury zabezpieczenia technicznego powinien być integralną częścią prac wdrożeniowych i podlegać weryfikacji przy ich odbiorach. To żądanie musi jednak wyjść od użytkowników końcowych tworzących odpowiednie wymagania na etapie rozpisywania przetargów. Liczę również na aktywizację branży security, podnoszenie kwalifikacji specjalistów oraz poszerzenie oferty wykonawców o usługę „utwardzania”.

Istotną kwestią jest również konieczność współpracy z obszarem IT security, gdyż ich rady oraz doświadczenie mogą okazać się tutaj kluczowe. Jeśli dołożymy do tego proaktywne działania naszego obszaru, będziemy w stanie uszczelnić (w rozumieniu wielopoziomowej ochrony) domyślnie skonfigurowany system. Przed zamkami przecież nie na darmo budowano fosy, a szkło wzmacnia się m.in. procesem hartowania.

|

|