Od sztucznej inteligencji przez metawersum do osobliwości

Przewidywanie jest bardzo trudne, szczególnie jeśli idzie o przyszłość

Niels Bohr, duński fizyk, noblista

Jakie technologie zyskują na znaczeniu? Na jakie najważniejsze trendy firmy powinny zwrócić uwagę? Wszystko wskazuje na to, że AI będzie priorytetem, blockchain już okrzepł i nie wywołuje w liderach biznesu większych emocji. Obecnie tematem numer jeden są NFT i metawersum. Ważna jest także kwestia braków kadrowych, szczególnie dotkliwych dla polskiej branży logistycznej.

Monika Mamakis, a&s Polska

Artificial intelligence, czyli sztuczna inteligencja coraz mniej sztuczna

Sztuczna inteligencja (Artificial Intelligence, AI) stała się częścią codziennego życia, znajdując zastosowanie praktycznie wszędzie – od centrów obsługi klienta po algorytmy mediów społecznościowych. Na początku tego roku dużym medialnym echem odbiło się uruchomienie Chat GPT (Generative Pre-trained Transformer), czyli chatbota zaprojektowanego przez OpenAI w taki sposób, by tworzył teksty do złudzenia przypominające pisane przez ludzi. Owszem, ta konkretna AI jeszcze nie radzi sobie z tekstami specjalistycznymi, ale krótkie opisy produktowe wychodzą jej całkiem nieźle. Chat GPT pokazuje kierunek, w którym zmierza rozwój AI – będzie coraz bardziej ludzka.

Pojawiające się nowe generacje AI, tzw. adaptacyjne AI (Adaptive AI), są coraz mądrzejsze. Adaptacyjne AI wykorzystuje informacje zwrotne, analizując je w czasie rzeczywistym, aby uczyć się i dostosowywać swoje wyniki na bieżąco. Innymi słowy, adaptując się do zastanych warunków. Nie zastąpi ono funkcjonującego już modelu AI, ale jego stosowanie stanie się popularne w dynamicznie zmieniających się środowiskach, np. w firmach z branży TSL.

Jakie zagrożenie wiąże się z rozwojem AI? Według Gartner Group aż 41% badanych organizacji doświadczyło naruszenia prywatności AI lub incydentu związanego z bezpieczeństwem. Dlatego dla wielu organizacji istotnym wyzwaniem będzie teraz zarządzanie zaufaniem, ryzykiem i bezpieczeństwem sztucznej inteligencji (AI Trust, Risk and Security Management, AI TRISM). W miarę jak coraz więcej projektów AI przechodzi z fazy projektu do fazy rzeczywistego użycia, organizacje będą zabiegać o zapewnienie niezawodności modelu, wiarygodności wyników, bezpieczeństwa i ochrony danych.

Blockchain

Blockchain

Czy popularność blockchaina zmaleje? Zdania w tej w kwestii są podzielone. Zestawienie serwisu Statista nie pozostawia złudzeń. W zeszłym roku najpopularniejszym trendem informatycznym w krajach Ameryki Płn. i Europy była gigabitowa sieć Wi-Fi (czyli Wi-Fi 6), a następnie automatyzacja IT. Blockchain, który sprawdził się choćby w firmach z branży Fin-Tech czy TSL, wg Statisty nie będzie się cieszyć w roku 2023 szczególnym zainteresowaniem, a inwestycje w jego wdrożenie zmaleją.

Innego zdania są eksperci Business Research Company. Według nich światowy rynek usług blockchain wzrośnie z 3,28 mld USD w 2022 r. do 4,7 mld USD w 2023 roku i do oszałamiającej kwoty prawie 20 mld USD do 2027 r.

Dla branży TSL blockchain okazał się narzędziem niezwykle przydatnym. Łańcuch bloków zapisywanych w sposób zdecentralizowany i niepodatnych na manipulację umożliwia śledzenie i udokumentowanie każdej transakcji czy wymiany, jaka ma miejsce w łańcuchu dostaw. Blockchain może być wykorzystywany do rejestrowania w zasadzie wszystkich informacji dotyczących transportowanych towarów, magazynów, tras pojazdów itp. Oznacza to np. dokładniejsze śledzenie dostaw produktów i surowców. Weryfikacja łańcucha dostaw to jedno, ale dodatkowym wsparciem dla branży TSL mogą być inteligentne kontrakty (smart contracts), również wykorzystujące blockchain.

Temu rozwiązaniu warto się w roku 2023 uważnie przyjrzeć. Inteligentny kontrakt to program komputerowy, który pozwala na zawieranie i weryfikację umów pomiędzy stronami. Bez żadnego pośrednika i całkowicie zdalnie. Finalizacja takiej umowy następuje po spełnieniu określonego w programie warunku, typu „Jeśli przesyłka zostanie dostarczona i przyjęta bez zastrzeżeń, wykonaj przelew”.

Cyberbezpieczeństwo – bardziej aktywna ochrona przed atakami

Cyberbezpieczeństwo – bardziej aktywna ochrona przed atakami

W styczniu br. zespół CERT Polska donosił o pojawieniu się nowego wariantu klasycznego phisingowego oszustwa. Tym razem hakerzy wybrali metodę „na Ministerstwo Finansów”. Oszuści przekierowują ofiary do fałszywej strony internetowej, by wyłudzić dane bankowe pod pozorem udzielenia jednorazowego świadczenia finansowego.

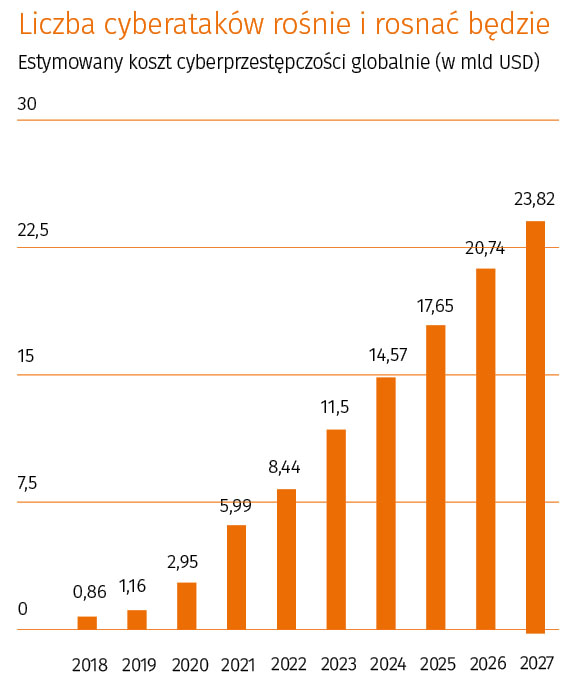

Phising jest jednym z najbardziej popularnych rodzajów ataków dokonywanych przez cyberprzestępców. Według raportu sporządzonego przez Slashnext, organizację zajmującą się zwalczaniem tego typu zagrożeń, w 2022 r. przeprowadzono ponad 225 mln ataków phisingowych (sic!).

Autorzy raportu podkreślają, że dotychczasowe sposoby zapobiegania atakom, takie jak firewalle i serwery proxy, przestają być skuteczne, ponieważ przestępcy coraz częściej przeprowadzają ataki z serwerów zaufanych oraz firmowych i osobistych aplikacji do przesyłania wiadomości. Dzieje się tak m.in. za sprawą rozpowszechnienia pracy zdalnej, ale też coraz większej popularności modelu bring your own device (BYOD), czyli wykorzystywania prywatnych urządzeń w ramach firmowej sieci.

Na co w takim razie powinny zwrócić uwagę firmy, które chcą się ustrzec przed atakiem, i jakie trendy, jeśli chodzi o cyberbezpieczeństwo, są wiodące? W tym celu powinny podjąć następujące działania:

Zamiast VPN wprowadź politykę zero zaufania. Eksperci ds. cyberbezpieczeństwa radzą wdrażanie polityki zero trust, czyli „nigdy nie ufaj, zawsze weryfikuj”, co oznacza, że każdy dostęp do zasobów firmowych będzie wymagać pełnego, minimum dwustopniowego uwierzytelnienia i zostanie on ograniczony tylko do danych wynikających z restrykcyjnie nadanych uprawnień. Polityka „zero zaufania” wymaga wielokrotnej weryfikacji uprawnień użytkowników i autoryzacji za pomocą wielu różnych metod uwierzytelniania.

Stosuj narzędzia do predykcji zagrożeń i wczesnego reagowania. Nie warto pytać, czy dojdzie do cyberataku, tylko zastanowić się, kiedy do niego dojdzie i co wówczas się stanie. Jednym ze sposobów zapobiegania atakom jest identyfikacja nietypowej aktywności w całej infrastrukturze IT, w warstwie zarówno programowej, jak i sprzętowej. Na popularności zyskują więc narzędzia Endpoint Detection and Response (EDR). EDR umożliwiają wykrywanie i reagowanie na nietypowe, potencjalnie groźne działania w infrastrukturze IT. W wersji XDR dochodzi automatyczne nadawanie priorytetów alertom, a w niektórych przypadkach również możliwość definiowania automatycznych akcji.

Monitoruj ryzyko cybernetyczne ze strony partnerów. Wielu cyberprzestępców obchodzi wyrafinowane zabezpieczenia stosowane przez duże przedsiębiorstwa, włamując się do systemów mniejszych organizacji obecnych w łańcuchach dostaw, które mają dostęp do tych samych platform co ich duzi partnerzy, ale niestety nie dysponują równie zaawansowanym systemem ochrony. Ataki na łańcuch dostaw w roku 2021 wzrosły czterokrotnie. Organizacje od dawna korzystają z aplikacji firm trzecich w celu zwiększenia produktywności, ale takie narzędzia mogą mieć szereg luk, które atakujący mogą wykorzystać, aby uzyskać dostęp do środowisk ofiar. Nic dziwnego, że powodzeniem cieszą się narzędzia służące do monitorowania ryzyka cybernetycznego ze strony mniejszych firm stanowiących kolejne ogniwa łańcucha dostaw.

Chmury na biznesowym niebie

Chmury na biznesowym niebie

Obliczenia chmurowe stały się niezbędnym narzędziem dla biznesu, pomocnym w przechowywaniu i udostępnianiu danych. W zasadzie każda firma korzysta z jakiejś chmury: większe zazwyczaj z chmur prywatnych bądź hybrydowych, mniejsze – z publicznych. Kolejne lockdowny i praca zdalna przyspieszyły adaptację tego rozwiązania w przedsiębiorstwach. Nic dziwnego, ponieważ chmura obliczeniowa oznacza brak konieczności inwestycji we własną infrastruktury IT. W zamian za odpowiednie kwoty firmy mają do dyspozycji, na wyciągnięcie ręki, wydajność olbrzymich serwerów, miejsce na dane, dostęp do wielu różnych aplikacji.

Jednocześnie coraz popularniejszy staje się związany z chmurą model ITaaS. W modelu ITaaS (IT as a Service) całą infrastrukturę IT, zarówno sprzętową, jak i oprogramowanie, zapewnia dostawca zewnętrzny. Bez chmury taki model nie mógłby funkcjonować. Na ITaaS składa się infrastruktura traktowana jako usługa (IaaS), platforma jako usługi (PaaS) oraz oprogramowanie oferowane również w modelu usługowym (SaaS). Ogólnie biznes dąży do jak największej ilości usług świadczonych jako serwis.

Najważniejsze trendy w chmurze obliczeniowej, na które należy zwrócić uwagę w 2023 r., to rozwój usług wykorzystujących algorytmy AI oraz machine learning, coraz większa popularność platformy Kubernetes, a także rozwiązania wielochmurowe i chmury hybrydowe.

Te ostatnie zyskują na popularności w branży zabezpieczeń fizycznych. Badania pokazują, że w ciągu najbliższych dwóch lat 66% firm tego sektora przejdzie do zarządzania lub przechowywania większej ilości zasobów w chmurze. Nie wszystkie firmy chcą lub mogą (np. ze względu na obowiązujące w danym kraju prawo) przejść na infrastrukturę wyłącznie chmury. Wiele zależy od kwestii prawnych, możliwości inwestycyjnych, a nawet przepustowości łącza. Jednak niewiele firm zamierza pozostać tylko przy zasobach przechowywanych we własnych data center.

Na biznesowym niebie można się spodziewać pojawienia się jeszcze jednego rodzaju chmur. To chmury branżowe. Do roku 2027 ponad 50% przedsiębiorstw będzie korzystać z platform chmury branżowej, łączącej SaaS, PaaS i IaaS. Mogą one zapewnić firmom elastyczność i wydajność potrzebną, by wprowadzać innowacyjne, unikatowe rozwiązania skierowane do klienta, jednocześnie unikając uzależnienia od dostawcy chmury.

Komunikacja – Wi-Fi 6 jest na topie

Komunikacja – Wi-Fi 6 jest na topie

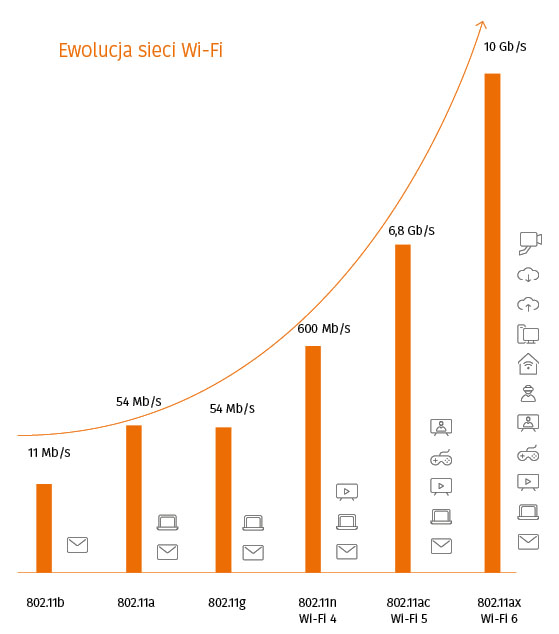

Komunikacja bezprzewodowa Wi-Fi 6 bazująca na standardzie IEEE 802.11ax zapewnia pojemność, wydajność, zasięg i wydajność oczekiwaną przez najbardziej nawet wymagających użytkowników. A tych przybywa wraz z coraz większą liczbą urządzeń Internetu Rzeczy (Internet of Things, IoT).

Od momentu wprowadzenia Wi-Fi w 1997 r. przez amerykańską organizację pozarządową Instytut Inżynierów, Elektryków i Elektroników (IEEE) jest to jedna z najpopularniejszych i najskuteczniejszych technologii bezprzewodowych. Wi-Fi 6 (802.11ax) to najnowsza wersja standardu używanego do łączenia urządzeń z bezprzewodową siecią lokalną (WLAN).

Pierwszą różnicą są szybkość i pojemność. W przeciwieństwie do poprzednich wersji tego protokołu Wi-Fi 6 wykorzystuje szerszy kanał do przesyłania danych (160 MHz zamiast 40 MHz) i tym samym umożliwia przesyłanie większych pakietów (2560 bajtów zamiast 1280 bajtów), co przekłada się na szybszą transmisję danych (powyżej 10 Gb/s). Daje to Wi-Fi 6 nawet czterokrotnie większą prędkość i pojemność w porównaniu z poprzednimi wersjami.

Naturalnym środowiskiem, w jakim funkcjonuje Wi-Fi 6, są smartfony, tablety i komputery, ale jest ono używane przez wiele innych urządzeń, takich jak kamery monitoringu wizyjnego, bramki dostępowe, inteligentne urządzenia domowe czy systemy alarmowe. Dlatego niezwykle ważne jest to, że w najnowszej generacji tego standardu wprowadzono kilka zmian mających na celu poprawę niezawodności i bezpieczeństwa.

Wiele punktów dostępowych może teraz „rozmawiać ze sobą” bezpośrednio, bez przechodzenia przez router, jednocześnie korzystając ze scentralizowanego interfejsu zarządzania, pozwalającego m.in. na dynamiczne dostosowanie jakości usługi (Quality of Service, QoS) lub kształtowanie ruchu. Wi-Fi 6 jest też mniej podatne na zakłócenia, zwłaszcza w zatłoczonych miejscach, takich jak stadiony czy lotniska. Dla branży security to zdecydowanie dobra wiadomość.

Wiele punktów dostępowych może teraz „rozmawiać ze sobą” bezpośrednio, bez przechodzenia przez router, jednocześnie korzystając ze scentralizowanego interfejsu zarządzania, pozwalającego m.in. na dynamiczne dostosowanie jakości usługi (Quality of Service, QoS) lub kształtowanie ruchu. Wi-Fi 6 jest też mniej podatne na zakłócenia, zwłaszcza w zatłoczonych miejscach, takich jak stadiony czy lotniska. Dla branży security to zdecydowanie dobra wiadomość.

Talenty, a raczej ich brak

Talenty, a raczej ich brak

Branża security nie jest jedyną, która boleśnie odczuwa braki kadrowe. Pracodawcom nie sprzyjają pandemia, starzejące się społeczeństwo, wejście na rynek pracy specyficznego pokolenia Z, ale też zjawisko „cichych odejść” (quiet quitting), czyli sytuacji, w której pracownicy robią dokładnie tyle, ile muszą, nie angażując się w pracę. Zgodnie z danymi zawartymi w raporcie opracowanym przez Genetec 2022 State of Physical Security 50% respondentów stwierdziło, że ich zespół ds. bezpieczeństwa fizycznego napotkał w zeszłym roku wyzwania związane z zasobami ludzkimi. Liderzy borykali się z niedoborami personelu, trudnościami z zatrudnieniem i problemami z morale pracowników.

Remedium? Rozwiązania automatyzujące procesy i zwiększające wydajność zespołu. Ujednolicenie nadzoru wideo, kontroli dostępu, automatycznego rozpoznawania tablic rejestracyjnych, technologii komunikacyjnej i innych cennych funkcji może ułatwić pracę operatora. Zmniejsza to również koszty i szkolenia. Zespoły ds. bezpieczeństwa mogą jeszcze bardziej usprawnić operacje dzięki wbudowanym funkcjom analitycznym lub wspomagającym podejmowanie decyzji.

O ile w branży security można uzupełnić brak rąk do pracy, choćby częściowo, automatyzacją niektórych zadań, o tyle branża TSL może mieć kłopot. Już w lipcu 2021 r. firmy przewozowe biły na alarm, informując, że w Polsce brakuje ok. 150 tys. kierowców. Tutaj łatwego rozwiązania nie ma, a z pewnością nie są nim… ani drony, ani samochody autonomiczne.

Jak zauważają eksperci DHL, przygotowujący co dwa lata The Logistics Trend Radar, od prawie dekady mówi się, że drony mogłyby pracować dla organizacji logistycznych. I na mówieniu na razie się kończy. Barierą ich rzeczywistego zaangażowania są przepisy i technologia. Według autorów raportu drony mają na razie umiarkowany wpływ na logistykę, a ten stan może się zmienić najwcześniej za 5 lat, choć bardziej prawdopodobna jest kolejna dekada. Na razie drony są stosowane w niektórych miejscach na świecie, realizując dostawy na ostatniej mili.

Pojazdy autonomiczne na radarze DHL nawet się nie pojawiły.

Brakuje nie tylko kierowców. Już w 2022 r. firmy z branży TSL narzekały na niedobór specjalistów ds. logistyki, specjalistów ds. planowania popytu oraz osób znających się na sprzedaży transportu (morskiego, lotniczego, drogowego) lub logistyce kontraktowej. I niestety wiele wskazuje na to, że w tym roku nie będzie lepiej. Ten trend zapewne się utrzyma tak długo, jak długo za naszą wschodnią granicą będą trwać działania wojenne.

Metawersum

Metawersum

Do 2027 r. metawersum ma być wykorzystywane przez ponad 40% dużych organizacji na całym świecie. Połączenie Web3, chmury AR i cyfrowych bliźniaków w projektach funkcjonujących w metawersum ma oczywiście posłużyć zwiększeniu konkurencyjności na rynku. Firmy mogą wykorzystywać wirtualne światy do otwierania wirtualnych sklepów i showroomów w celu wystawiania produktów i reklamowania usług.

Superaplikacje

Superaplikacje

Te potężne aplikację łączące cechy aplikacji mobilnej, platformy i biznesowego ekosystemu mają stać się dominującym rozwiązaniem w ciągu najbliższych 4 lat. Uważa się, że wszystkich superapps jest raptem 15. Jedną z nich jest Slack, drugą Microsoft Teams, ale najbardziej chyba znaną jest chiński WeChat. Wzrost ich popularności wynikał głównie z pracy zdalnej w pandemii.

Applied Observability, czyli Obserwowalność stosowana

Applied Observability, czyli Obserwowalność stosowana

„Obserwowalność” jest słowem, które już w 2022 r. zaczęło robić karierę. Co ono oznacza? To zdecydowanie coś więcej niż monitoring sieci czy nadzór nad przepływem danych i pracą aplikacji. Obserwowalność pozwala na uzyskanie wglądu w systemy i zadawanie nowych pytań za pomocą metryk, logów lub śladów. W tym roku organizacje będą nadal wykorzystywać dane w celu usprawnienia procesu decyzyjnego, wykorzystując do tego właśnie proces zwany obserwowalnością. Decyzje będą podejmowane na bazie danych gromadzonych w całej organizacji, począwszy od wywołań interfejsu API, dzienników logów, przez czas przebywania użytkownika na stronie, każde działanie w punktu styku z firmą będzie informacją wspomagającą podjęcie decyzji.

Zabezpieczenia techniczne – duży rynek wrażliwy na zawirowania

Zabezpieczenia techniczne – duży rynek wrażliwy na zawirowania

Zgodnie z danymi publikowanymi przez serwis Market Research Community globalna wielkość rynku zabezpieczeń technicznych została wyceniona na 102,3 mld USD w 2021 r., rejestrując CAGR na poziomie 6,5% w okresie prognozy (2022–2030), a do 2030 r. rynek ma osiągnąć wartość 180,3 mld USD. Niezależnie od wielkości jest to rynek również wrażliwy na różnego rodzaju zawirowania gospodarcze. Na branżę wpłynęły w ostatnich latach zarówno pandemia, jak i wojna w Ukrainie. Na co powinna przygotować się w tym roku?

Po pierwsze, coraz więcej organizacji modernizuje swoje systemy kontroli dostępu. Ostatnie badania wykazały, że 67% organizacji planuje inwestycję w modernizację kontroli dostępu, co plasuje to rozwiązanie na szczycie listy inwestycji technologicznych. Nowoczesne rozwiązania kontroli dostępu zapewniają wiele wbudowanych narzędzi do cyberobrony i monitorowania stanu. Oferują również wyższy poziom automatyzacji w celu usprawnienia zadań kontroli dostępu.

Po drugie, wiele przedsiębiorstw już zauważyło, że monitoring wizyjny, kontrola dostępu i inne systemy zabezpieczeń technicznych to źródło cennych informacji. Jednak połączenie zbiorów danych pochodzących z różnych systemów pozwala na odkrycie niewidocznych na pierwszy rzut oka zależności i wprowadzenie rzeczywistych zmian w operacjach biznesowych. Przykładowo większość organizacji ma zainstalowany system dozoru wizyjnego, ale nieliczne potrafią „wyciągnąć” z tego faktu biznesową korzyść.

Po trzecie, IT i security zaczynają walczyć ramię w ramię z security. (O tym trendzie szerzej w artykule Ochrona fizyczna i IT… Tomasza Dacki, s. 74). Niwelowanie różnic pomiędzy zabezpieczeniami elektronicznymi a systemami informatycznymi jest bowiem coraz częstszym pomysłem na zapewnienie firmie pełnej ochrony. W miarę rozwoju Internetu rzeczy (IoT) i wzrostu zapotrzebowania na mobilność podatność na ataki będzie rosła. W tym roku coraz więcej organizacji będzie poszukiwać rozwiązań zapewniających skonsolidowany obraz zabezpieczeń technicznych i cyberbezpieczeństwa. Będziemy świadkami ściślejszej współpracy między zespołami security i cyberochrony, a nawet w pełni połączonych zespołów IT i zabezpieczeń technicznych. Wspólna praca zwiększy świadomość sytuacyjną i ograniczy ryzyko w całej organizacji.