Raport: Infrastruktura krytyczna

Monika Mamakis, a&s Polska

Czy najbliższy szpital, most, elektrociepłownia są obiektami infrastruktury krytycznej? To informacja niejawna. Lista obiektów IK jest tajemnicą i nie ma możliwości, by ustalić dokładnie, czy dana placówka na niej się znajduje. W powszechnej świadomości infrastrukturą krytyczną są wszystkie obiekty i usługi kluczowe dla bezpieczeństwa państwa i jego obywateli, choć okazuje się, że niekoniecznie od razu całego państwa i wszystkich jego obywateli. Co w takim razie wiemy o polskiej infrastrukturze krytycznej? Jaką zmianę przyniesie dyrektywa CER?

Nie każdy strategiczny obiekt należy do infrastruktury krytycznej (IK). O tym decydują szczegółowe kryteria zawarte w niejawnym załączniku do Narodowego Programu Ochrony Infrastruktury Krytycznej, opracowane przez Rządowe Centrum Bezpieczeństwa (RCB) we współpracy z ministrami i kierownikami urzędów centralnych przy wsparciu przedsiębiorców prywatnych.

Co jest, a co nie jest infrastrukturą krytyczną?

Konieczność precyzyjnego zdefiniowania, czym jest infrastruktura krytyczna, pojawiła się w roku 2002 wraz z przystąpieniem Polski do NATO. Ten temat porusza m.in. politolog Maciej Brocki w artykule Narodowy Program Ochrony Infrastruktury Krytycznej 2018 w kształtowaniu bezpieczeństwa Rzeczypospolitej Polskiej [„Społeczeństwo i polityka. Pismo edukacyjne” 2(59)/2019, wyd. Academica]. Jak zauważa w nim: Przystąpienie naszego kraju do Paktu Północnoatlantyckiego wymagało dostosowania procedur oraz norm prawnych w aspekcie ochrony infrastruktury krytycznej. Mimo iż tematyka infrastruktury krytycznej w tym okresie traktowana była już jako jeden z kluczowych elementów, który może mieć wpływ na stabilność bezpieczeństwa narodowego, jak również spokój poszczególnych obywateli, brakowało zdefiniowania tego pojęcia. W wypracowaniu i sprecyzowaniu definicji, jak również określeniu kluczowych sektorów społeczno-gospodarczych, które obejmie infrastruktura krytyczna, pomogły doświadczenia innych państw.

Definicję infrastruktury krytycznej wprowadzono ostatecznie w Ustawie o zarządzaniu kryzysowym z 26 kwietnia 2007 roku. Sprecyzowano w niej, że przez tego typu obiekty należy rozumieć systemy oraz wchodzące w ich skład powiązane ze sobą funkcjonalnie obiekty, w tym obiekty budowlane, urządzenia, instalacje, usługi kluczowe dla bezpieczeństwa państwa i jego obywateli oraz służące zapewnieniu sprawnego funkcjonowania organów administracji publicznej, a także instytucji i przedsiębiorców.

Infrastruktura krytyczna obejmuje systemy:

a) zaopatrzenia w energię, surowce energetyczne i paliwa,

b) łączności,

c) sieci teleinformatycznych,

d) finansowe,

e) zaopatrzenia w żywność,

f) zaopatrzenia w wodę,

g) ochrony zdrowia,

h) transportowe,

i) ratownicze,

j) zapewniające ciągłość działania administracji publicznej,

k) produkcji, składowania, przechowywania i stosowania substancji chemicznych i promieniotwórczych, w tym rurociągi substancji niebezpiecznych.

Jak zatem widać, elementem IK może być każdego rodzaju obiekt czy usługa. Ustawowa lista jest bowiem długa, a jedynym warunkiem powodującym, że dany zakład czy usługa na taką niejawną listę zostaną wpisane, jest uzależnienie bezpieczeństwa funkcjonowania państwa od jego działania.

Jak jednak wyjaśnia ekspert ds. oceny ryzyka Piotr Kiliszek, zawodowo związany niegdyś m.in. z Jastrzębską Spółką Węglową oraz PP „Porty Lotnicze”, niekoniecznie to, co laik uzna za obiekt IK, takim właśnie będzie. – Nie każdy obiekt, który wydaje się strategiczny, takim jest. W powszechnej świadomości mosty są obiektami IK. Tymczasem tak być nie musi. Most drogowy, nawet jeśli na długim odcinku rzeki jest jedynym w okolicy, może być z powodzeniem zastąpiony mostem pontonowym. Inaczej rzecz się ma z mostem kolejowym. Ten może mieć znaczenie. Z kolei olbrzymi szpital nie musi być obiektem IK, jeśli w danym mieście, np. wojewódzkim, takich placówek jest kilka. Natomiast niewielki szpital powiatowy już obiektem IK może być, ponieważ jest np. w danym powiecie szpitalem jedynym – ocenia.

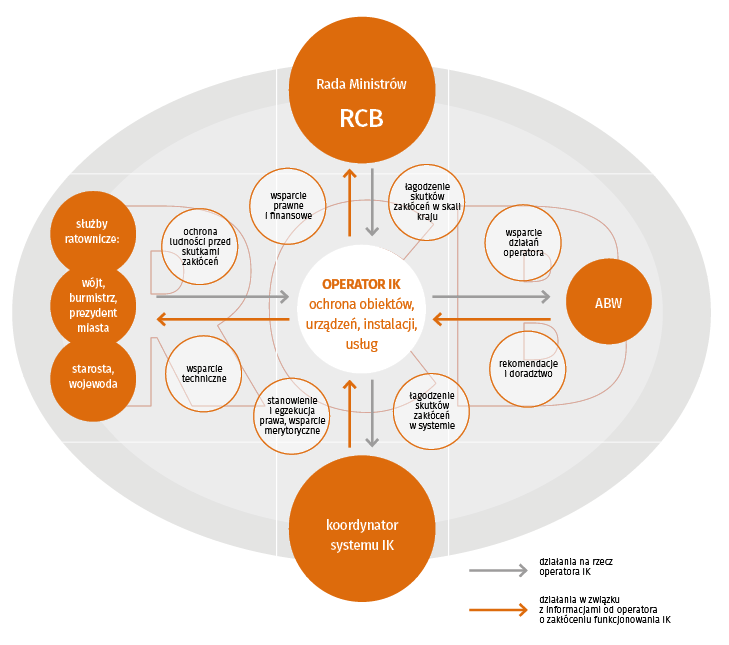

Dyrektor Rządowego Centrum Bezpieczeństwa we współpracy z ministrami właściwymi opracowuje wykaz obiektów IK zgodnie z kryteriami zamieszczonymi w art. 3 pkt 2 Ustawy o Ochronie Infrastruktury Krytycznej (UZK). Wykaz ten obejmuje również europejską infrastrukturę krytyczną zlokalizowaną na terytorium Polski i innych państw członkowskich UE, która może mieć znaczący wpływ na nasz kraj.

Wykaz jest oczywiście niejawny. Na jego bazie są sporządzane wyciągi przekazywane ministrom właściwym, kierownikom urzędów centralnych odpowiedzialnym za dany system oraz wojewodom. Taki wyciąg otrzymują również właściciele, posiadacze samoistni i zależni obiektów, instalacji lub urządzeń, które trafiły na listę. Należy podkreślić, że jest to informacja, która nie może być zaskarżona przez właściciela lub posiadacza infrastruktury krytycznej. Nie można się też odwołać, bo ostatecznie to „tylko” informacja, choć można starać się o wykreślenie z takiej listy.

Rządowe Centrum Bezpieczeństwa ustawową definicję IK nieco rozszerza. Według RCB infrastruktura krytyczna to rzeczywiste i cybernetyczne systemy (obiekty, urządzenia bądź instalacje) niezbędne do minimalnego funkcjonowania gospodarki i państwa. Podkreślenie, że definicja dotyczy też systemów cybernetycznych, jest w obecnych czasach szczególnie istotne. Większość zagrożeń, jakie czyhają na obiekty IK, wynika bowiem z cyberataków.

Wraz z wprowadzeniem ustawy o zarządzaniu kryzysowym zostało zdefiniowane również pojęcie ochrony infrastruktury krytycznej. Opisano je jako zespół działań organizacyjnych, które mają na celu zapewnienie prawidłowego funkcjonowania IK lub szybkiego przywrócenia go w przypadku zagrożeń, takich jak awarie, ataki lub inne zdarzenia zakłócające jej działanie.

Co zagraża obiektom IK?

Zagrożenia są w zasadzie trzy: siły natury, awarie urządzeń i działania bądź zaniechania człowieka. W przypadku zagrożeń naturalnych sprawa jest jasna. Mowa o powodziach, silnych wiatrach, długotrwałych suszach, trzęsieniach ziemi, oblodzeniach i intensywnych opadach śniegu, a także epidemiach.

Awarie urządzeń mogą mieć oczywiście różne przyczyny. Doświadczenie podpowiada, że często są one wynikiem błędu człowieka lub efektem zbiegu różnych okoliczności, tak jak to miało miejsce np. w elektrowni jądrowej Three Mile Island, gdzie 28 marca 1979 r. doszło do przegrzania rdzenia reaktora. Operator wówczas uznał, że zawór został zamknięty, choć w rzeczywistości pozostał otwarty, a w sygnalizacji nie było wskaźnika pokazującego jego prawdziwy stan. To z kolei było skutkiem błędu popełnionego na etapie projektu. Mimo stopienia jednej trzeciej rdzenia obudowa bezpieczeństwa zachowała szczelność zgodnie z projektem, a zbiornik ciśnieniowy reaktora również pozostał szczelny. Stopione paliwo zatrzymało się wewnątrz zbiornika, lecz substancje radioaktywne przedostały się przez zaprojektowane bariery elektrowni i trafiły do środowiska. Nie doszło wprawdzie do wycieku zagrażającego zdrowiu i życiu ludzi, ale społeczne zaufanie do energetyki jądrowej zostało poważnie nadszarpnięte.

Wspominamy o tym przypadku nie bez powodu. Na jego przykładzie bowiem widać wyraźnie, że ochrona infrastruktury krytycznej nie tylko oznacza zabezpieczenie zdrowia i życia obywateli, lecz także przekłada się na ich zaufanie do aparatu państwa, a to w znacznym stopniu wpływa na społeczeństwo. Ważne jest więc to, by wszelkie zagrożenia były wykrywane jak najwcześniej.

Ochrona infrastruktury krytycznej nie tylko oznacza zabezpieczenie zdrowia i życia obywateli, lecz także przekłada się na ich zaufanie do aparatu państwa.

Ostatnią kategorią zagrożeń są działania człowieka, a konkretnie terroryzm będący jednym z najistotniejszych we współczesnym świecie. W zasadzie na każdy obiekt zaliczany do infrastruktury krytycznej może być przeprowadzony atak terrorystyczny. Bez wątpienia jednak celem w pierwszej kolejności będą systemy zaopatrzenia w energię, surowce energetyczne i paliwa, a także systemy łączności i sieci teleinformatycznych, systemy finansowe i systemy zaopatrzenia w wodę, choć i systemy zdrowotne czy dostaw żywności również nie mogą być bezpieczne. W obecnych czasach to systemy energetyczne i łączności stanowią najczulszy punkt, stąd wyraźna zmiana celu ewentualnego ataku.

Wektor ataku się zmienia

Lista obiektów IK jest niejawna, i to nie podlega dyskusji. Nie jest zatem znana skala incydentów związanych z naruszeniem ich bezpieczeństwa. Wiemy tyle, ile przekażą nam media, a zwykle informują one opinię publiczną o spektakularnych naruszeniach. Do takich należy wypadek związany z wybuchem pocisku wystrzelonego przez ukraińską obronę przeciwlotniczą, który omyłkowo trafił na terytorium Polski w listopadzie 2022 r. (do eksplozji doszło zaledwie kilka kilometrów od linii energetycznej łączącej Polskę z Ukrainą, w odległości 150 km od jednego z największych podziemnych magazynów gazu i w podobnej odległości od magazynów paliw), czy wizyta „hiszpańskich nurków”, o której analizę pokusił się Jacek Grzechowiak w artykule na str. 22.

Wiadomo jedno: wektor ataku się zmienia. Ataki fizyczne na obiekty IK zastępowane są przez ataki cybernetyczne z tej prostej przyczyny, że są łatwiejsze, choć do ich przeprowadzenia potrzebni są specjaliści. Służby powołane do takich zadań mają takich ludzi, a i w dark webie nie brak profesjonalistów, którzy za stosownym wynagrodzeniem podejmą się cybernetycznego ataku. To zaś oznacza nowe wyzwania związane z zapewnieniem bezpieczeństwa. Wrogie działania w cyberprzestrzeni charakteryzują się stosunkowo niskim kosztem przygotowania i potencjalnie dużymi szkodami. Dodatkowym argumentem „za” przeprowadzeniem cyberataku zamiast ataku fizycznego jest trudność wykrycia sprawcy. Cyberprzestępcy mogą więc szkodzić „na zlecenie”, a ich mocodawcy mogą spać spokojnie.

Cyberataki mogą stać się najważniejszą bronią wymierzoną w obiekty IK. Według autorów raportu The Cyber Index. International Security Trends and Realities, przygotowanego pod auspicjami ONZ, gwałtownie rośnie liczba państw, które oficjalnie w ramach sił zbrojnych tworzą specjalne podmioty przygotowane do ochrony cyberprzestrzeni.

Doniesienia medialne coraz częściej wskazują, że masowo rośnie zjawisko cyberszpiegostwa skierowanego przeciwko obiektom IK. Owszem, w wielu przypadkach ataki hakerów, szczególnie ransomware, są spowodowane chęcią zarobku. Cyberprzestępcy jednak mogą się dostać do firmowych systemów IT i tkwić nich w ukryciu, do momentu otrzymania rozkazu uderzenia. Każda firma korzysta z urządzeń pochodzących z całego świata. W wielu wypadkach z krajów, co do których rozsądek nakazuje zachować ostrożność. Choć dokonanie zmasowanego cyberataku na IK, mającego wpływ na funkcjonowanie całego kraju, wydaje się mało prawdopodobne, to atak na pojedyncze obiekty jest już możliwy. A poza zagrożeniami związanymi z cyberatakiem obiekty IK trzeba chronić przed ludzkimi błędami, awariami czy siłami natury. Jak sobie z tym radzimy? Pewne światło na tę sprawę rzuca kontrola NIK.

Najwyższa Izba Kontroli o ochronie obiektów IK

W latach 2015-2016 Najwyższa Izba Kontroli przeprowadziła kontrolę, której celem było sprawdzenie, jak realizowana jest kwestia ochrony infrastruktury krytycznej. Raport z niej nie powstał, a szkoda, bo mogłaby to być ciekawa lektura, choć może dla wielu niezbyt przyjemna. Podsumowanie wyników zostało przedstawione na stronie NIK w październiku 2019 r. i już wówczas nie napawały one optymizmem. Można odnieść wrażenie, że jednostki odpowiedzialne za funkcjonowanie obiektów IK niespecjalnie stosują się do zapisów ustawy o zarządzaniu kryzysowym. Wnioski opublikowane przez NIK pokazują, że niektórzy zarządcy obiektów IK podchodzą do sprawy niefrasobliwie.

Kontrolerzy NIK stwierdzili szereg nieprawidłowości. Wypunktowali brak wystarczającej ochrony fizycznej obiektów powiązanych ze sobą funkcjonalnie, niezbędnych do zapewnienia bezpieczeństwa infrastruktury krytycznej. Teren nie był właściwie zabezpieczony przed wejściem osób nieuprawnionych, czasami nie korzystano z monitoringu wizyjnego, a wejścia do niektórych obiektów nie spełniały norm bezpieczeństwa. Ponadto niektóre bramy wjazdowe nie były wyposażone w zapory zabezpieczające przed wtargnięciem. W większości skontrolowanych podmiotów nie wprowadzono rozwiązań na wypadek wystąpienia zdarzeń sabotażu lub wyrządzenia szkód przez pracowników na terenie obiektów infrastruktury krytycznej.

Żaden ze skontrolowanych podmiotów nie wyodrębniał kluczowego, ze względu na przestrzeganie zasad bezpieczeństwa infrastruktury krytycznej, personelu. W większości podmioty te nie określały też procedur umożliwiających sprawdzenie wybranego oferenta wykonującego usługi na rzecz operatora infrastruktury krytycznej pod kątem jakości wykonywanych usług i zachowania poufności wykonywanych prac.

Niekiedy podmioty te nie realizowały rekomendacji dotyczących audytu sieci informatycznych działających na potrzeby obiektów infrastruktury krytycznej. Nie opracowano kompleksowych regulacji wewnętrznych dotyczących bezpieczeństwa przemysłowego systemu teleinformatycznego, a wykonawcy nie byli zobowiązani do zachowania poufności uzyskanych informacji, mimo że mieli dostęp do kluczowych systemów służących do sterowania IK.

Brak odpowiednich zabezpieczeń, m.in. w obszarach ochrony fizycznej czy osobowej, skutkował wystąpieniem groźnych incydentów w obiektach infrastruktury krytycznej i związanych z prawidłową eksploatacją instalacjach infrastruktury krytycznej. Przykładem może być kradzież z terenu jednego z obiektów infrastruktury krytycznej dwóch dużych pojemników zawierających promieniotwórczy izotop kobaltu.

Jak wspomnieliśmy, spójny raport pokontrolny nie powstał, lecz wystąpienia pokontrolne, przygotowane przez cztery delegatury NIK: w Bydgoszczy, Szczecinie, Warszawie i Łodzi, są inspirującą lekturą. Ich podsumowanie dowodzi, że jednostki samorządowe z ochroną obiektów IK w kontrolowanym okresie nie radziły sobie w dostatecznym stopniu. Zauważalna jest pewna prawidłowość – im niższy szczebel w administracyjnej hierarchii, tym gorzej wygląda kwestia IK. Na przykład, zgodnie z informacjami przygotowanymi przez delegaturę NIK w Bydgoszczy, w jednym z kontrolowanych powiatów starosta wykonywał zadania z zakresu ochrony infrastruktury krytycznej w sposób ograniczony i incydentalny, pomimo posiadanej wiedzy o lokalizacji na terenie powiatu obiektów IK.

Z kolei w innym urzędzie działania wójta w zakresie bezpieczeństwa obiektów IK ograniczały się w kontrolowanym okresie do jednokrotnej korespondencji z operatorem IK. W urzędzie nie gromadzono informacji dotyczących zagrożeń obiektów IK, a także nie realizowano zadań planistycznych w obszarze rozwiązań na wypadek zniszczenia lub zakłócenia funkcjonowania IK. Opracowany w gminie Plan Zarządzania Kryzysowego nie był aktualizowany w zakresie bezpieczeństwa IK.

Jedynym obiektem IK wymienionym wprost w wystąpieniach pokontrolnych jest PKN Orlen. Najwyższa Izba Kontroli ocenia pozytywnie realizację przez PKN ORLEN zadań w zakresie zabezpieczenia infrastruktury krytycznej. W latach objętych kontrolą PKN ORLEN przygotował i wdrożył Plan ochrony infrastruktury krytycznej, który uzgodniono z właściwymi podmiotami. W badanym zakresie przyjęte przez PKN ORLEN standardy ochrony fizycznej, technicznej, teleinformatycznej, osobowej i prawnej IK były stosowane, a powołany w Spółce pełnomocnik do spraw ochrony infrastruktury krytycznej wypełniał swoje obowiązki. (…) Analiza czterech przypadków niekorzystnych zdarzeń oraz kontrola dokumentacji wybranych budynków i urządzeń wykazała, że PKN ORLEN stosował się do przyjętych procedur ochrony i zapewnił ciągłość funkcjonowania IK w sytuacji niekorzystnych zdarzeń – czytamy w wystąpieniu pokontrolnym.

Porównanie wyników kontroli w PKN Orlen z wynikami przeprowadzonych w jednostkach samorządowych nasuwa podejrzenie, że być może to nie niefrasobliwość odpowiada za fakt, że wnioski pokontrolne NIK dotyczące gmin i powiatów stawiają je w nie najlepszym świetle. Być może przyczyna tkwi w pieniądzach, a dokładnie w ich braku.

Owszem, gminy mogą otrzymać dotację celową na rzecz zarządzania kryzysowego. W art. 26 pkt 5 Ustawy o zarządzaniu kryzysowym znalazł się zapis, że na dofinansowanie zadań własnych z zakresu zarządzania kryzysowego jednostki samorządu terytorialnego mogą otrzymywać dotacje celowe z budżetu państwa. Słowem kluczem jest w tym przypadku „mogą”. „Mogą” to nie znaczy, że muszą i że dostaną. A przecież zadbanie o odpowiednią ochronę IK, niezależnie od tego, czy rzecz dotyczy firmy prywatnej, czy samorządu, kosztuje.

Pieniądze są ważne

Jeśli obiekt należy do infrastruktury krytycznej, to – jak mówi Piotr Kiliszek – utrzymanie jego statusu oznacza same kłopoty, zero benefitów. Firmy, których obiekty zostały wpisane na niejawną listę obiektów IK, zostają obciążone konkretnymi obowiązkami, nie mogąc jednocześnie liczyć na żadne z tego tytułu ulgi czy przywileje. Nic więc dziwnego, że zrobią wiele, by z takiej listy się „wypisać”. Zresztą, faktycznie nie zawsze jest sens, by utrzymywać taki ich statut.

Zmianę w tej kwestii może przynieść dyrektywa Critical Entities Resilience (CER), która weszła w życie 17 stycznia 2023 r. Według ekspertów zapowiada ona rewolucję w kwestii ochrony infrastruktury krytycznej i zarządzania nią.

Po pierwsze, CER wprowadza nowe narzędzia i mechanizmy, które umożliwiają państwom członkowskim Unii Europejskiej lepsze monitorowanie i ochronę infrastruktury krytycznej. Dzięki temu państwa będą szybciej reagować na zagrożenia infrastruktury krytycznej i minimalizować ich skutki.

Po drugie, dyrektywa CER wymaga od państw członkowskich, aby wyznaczały odpowiednie organy nadzorujące infrastrukturę krytyczną oraz określały ich kompetencje i obowiązki. To pozwoli na lepszą koordynację działań na poziomach krajowym i międzynarodowym, co zwiększy skuteczność działań w przypadku ataków na infrastrukturę krytyczną.

Po trzecie, dokument wprowadza nowy model współodpowiedzialności państwa za działanie wybranych sektorów gospodarki. Najważniejszym aspektem jest zapisana w art. 10 możliwość udzielania przez państwo finansowego wsparcia podmiotom zarządzającym obiektami IK.

Na stronie RCB można znaleźć wyjaśnienie art. 10 pkt 1 dyrektywy CER, którego dosłowne brzmienie jest następujące: Bez uszczerbku dla mających zastosowanie przepisów dotyczących pomocy państwa, jeżeli jest to konieczne i uzasadnione celami interesu publicznego, państwa członkowskie mogą przekazywać zasoby finansowe podmiotom krytycznym. Według opinii RCB znaczy to dokładnie tyle, że podmioty krytyczne będą mogły liczyć na wsparcie finansowe ze strony państwa, jeśli będzie to uzasadnione bezpieczeństwem publicznym. Takie wsparcie nie będzie traktowane jako niedozwolona pomoc publiczna.

Warto zwrócić uwagę na słowa dr. Witolda Skomry, specjalisty w zakresie bezpieczeństwa narodowego, zarządzania kryzysowego, oceny ryzyka i ochrony infrastruktury krytycznej, szefa Wydziału Ochrony Infrastruktury Krytycznej w Rządowym Centrum Bezpieczeństwa, cytowane przez portal Energetyka24. Ta dyrektywa wprowadza mechanizm, już na stałe, pomocy operatorom w sytuacjach, kiedy biznesowo nieopłacalna usługa musi być utrzymana ze względu na potrzeby państwa i obywatela.

I to może być prawdziwe zagrożenie dla polskiej infrastruktury krytycznej – finansowanie nie tego, co trzeba. Choć dr W. Skomra w wywiadzie dla portalu WNP stwierdza także: Kluczowym elementem jest cyberbezpieczeństwo. O wiele bardziej zagrażają nam hakerzy niż grupy dywersyjne, drony czy rakiety. Dodajmy: hakerzy i brak pieniędzy, ale też katastrofy naturalne, ludzkie błędy i pospolite awarie. Czy w świetle tego dobrą informacją jest ta, że być może dojdzie do likwidacji RCB?

Cyberatak wymierzony w obiekty IK może zdestabilizować działania państwa i stać się ważnym elementem kampanii zbrojnej. Wojna w Ukrainie pokazuje, że jest to możliwe, a przygotowanie potencjalnego ataku może mieć miejsce jeszcze w czasie pokoju.

Si vis pacem, para bellum – jeśli chcesz pokoju, szykuj się do wojny. Jeśli chcemy spać spokojnie, musimy być przygotowani na najgorsze. Czy faktycznie jesteśmy?

Największe katastrofy na świecie |

|

| Awarie elektrowni jądrowych | |

| 1979 | Three Mile Island (USA). Częściowe stopienie rdzenia w drugim reaktorze. |

| 1986 | Czarnobyl (Ukraina). Eksplozja reaktora spowodowała rozprzestrzenienie się radioaktywnego materiału, co miało wpływ na zdrowie i życie wielu osób. |

| 2011 | Fukushima Daiichi (Japonia). Trzęsienie ziemi i tsunami w marcu spowodowały uszkodzenie elektrowni jądrowej Fukushima Daiichi w Japonii. W wyniku uszkodzeń doszło do wycieku promieniotwórczego, co miało poważne konsekwencje dla zdrowia i środowiska. |

| Katastrofy naturalne | |

| 1908 | Messyna (Włochy). Trzęsienie ziemi o sile 7,1 stopnia w skali Richtera nawiedziło miasto Messyna na Sycylii, zabijając co najmniej 70 tys. osób. |

| 1934 | Polska. Powódź. Jedna z największych katastrof naturalnych w historii kraju. Spowodowała ona śmierć ponad 200 osób i ogromne straty materialne. |

| 1953 | Niderlandy. Powódź, która spowodowała śmierć ponad 1800 osób w Holandii i Belgii, była wynikiem silnego sztormu i wysokiej fali przybrzeżnej. |

| 1968 | Region Veneto (Włochy). Trzęsienie ziemi o sile 6,5 stopnia w skali Richtera. Zginęło 385 osób, setki domów uległo zniszczeniu. |

| 1973 | Islandia. Wybuch wulkanu Heimaey na wyspie Vestmannaeyjar zmusił tysiące ludzi do ucieczki z wyspy, a lawa i popiół zniszczyły wiele budynków i domów. |

| 1974 | Polska (głównie Kotlina Kłodzka). Trzęsienie ziemi o sile 4,8 stopnia w skali Richtera spowodowało śmierć 23 osób i znaczne zniszczenia. |

| 1985 | Bratsk (Rosja). Uszkodzenie elektrowni wodnej w wyniku nieprawidłowej eksploatacji zbiornika retencyjnego spowodowało poważne straty materialne i przerwy w dostawach energii elektrycznej. |

| 1988 | Armenia. Trzęsienie ziemi o sile 6,9 stopnia w skali Richtera zabiło ok. 25 tys. osób. |

| 1997 | Polska. Powódź tysiąclecia. Nawiedziła także Czechy i wschodnie Niemcy. Zginęło 114 osób, a straty zalanych regionów oszacowano na ok. 3,5 mld USD. |

| 1998 | Adeje (Nigeria). Uszkodzenie rurociągu przesyłowego doprowadziło do eksplozji. W jej wyniku zginęło ponad 1000 osób, a ponad 4000 zostało rannych. |

| 1999 | Europa (Francja, Belgia, Luksemburg, Niemcy). Huragan Lothar nawiedził kilka krajów europejskich, powodując śmierć 137 osób i wyrządził poważne szkody w lasach i infrastrukturze. |

| 2009 | L’Aquila (Włochy). W trzęsieniu ziemi o sile 6,3 stopnia w skali Richtera zginęło 308 osób, a miasto zostało zniszczone. |

| 2010 | Europa. (Polska, Czechy, Słowacja, Węgry, Austria, Serbia, Niemcy, Ukraina). Jedna z największych powodzi w tym regionie świata. Zginęło 37 osób. |

| 2010 | Islandia. Wybuch wulkanu Eyjafjallajökull; chmura pyłów nad Europą spowodowała zamknięcie przestrzeni powietrznej w większości krajów Europy. |

| 2011 | Polska (Podkarpacie). Trzęsienie ziemi o sile 4,7 stopnia w skali Richtera nawiedziło region Podkarpacia. Spowodowało poważne zniszczenia, nie odnotowano ofiar śmiertelnych. |

| 2012 | Polska. Tornado, które nawiedziło miejscowość Pszczew w woj. lubuskim, spowodowało śmierć 2 osób i znaczne zniszczenia. |

| 2014 | Bałkany (Serbia, Chorwacja, Bośnia i Hercegowina, a także Rumunia). Powódź, która spowodowała śmierć ponad 100 osób. |

| 2017 | Polska (woj. pomoskie). W wyniku huraganu, który nawiedził Polskę w sierpniu 2017 r., zginęło 8 osób, a straty na Pomorzu oszacowano na 27 mln zł. |

| 2018 | Kapsztad (RPA). Susza spowodowała przerwanie dystrybucji wody. |

| 2021 | Grecja (Epir). Trzęsienie ziemi o sile 6 stopni w skali Richtera nawiedziło region Epiru w Grecji, powodując zniszczenia. Zginęła 1 osoba. |

| 2023 | Syria i Turcja. Trzęsienie ziemi o sile 7,8 stopnia w skali Richtera. Ostateczne straty nie są jeszcze znane, ale w lutym szacowano liczbę ofiar na ponad 50 tys. |

| Spektakularne ataki hakerskie (te, o których wiemy) | |

| 2007 | Estonia. Dokonanie szeregu ataków hakerskich na serwery rządowe i komercyjne w Estonii. Ataki miały wpływ na funkcjonowanie systemów bankowych, mediów i administracji publicznej. |

| 2014 | Niemcy. Atak na sieć elektrowni, który miał na celu przejęcie kontroli nad nimi. Został przypisany grupie o nazwie „Dragonfly”. |

| 2015 | Ukraina. Atak na systemy sterowania siecią energetyczną spowodował wyłączenie zasilania dla ponad 230 tys. ludzi przez ok. 6 godzin. |

| 2015 | Ukraina. W grudniu 2015 roku systemy przesyłowe gazu ziemnego w Ukrainie padły ofiarą cyberataku, który spowodował przerwy w dostawach gazu. Atak został przypisany do grupy hakerów o nazwie „Sandworm Ukraina. Team”. |

| 2015 | Niemcy. Ofiarą grupy APT28 (Fancy Bear) padły serwery rządowe. |

| 2016 | Niemcy. Prywatna niemiecka firma energetyczna została zaatakowana przez grupę Sandworm. |

| 2017 | Francja. Cyberprzestępcy wzięli na celownik elektrownię jądrową. Konkretna nazwa elektrowni nie została ujawniona publicznie. |

| 2019 | Arabia Saudyjska. W sierpniu 2019 roku doszło do ataku na rurociąg przesyłowy ropy naftowej w Arabii Saudyjskiej. Atak spowodował uszkodzenie rurociągu i spadek produkcji ropy naftowej o ok. 5%. |

| 2019 | Indie. Przeprowadzenie ataku na sieć elektrowni jądrowej w Indiach, który miał na celu pozyskanie poufnych informacji dotyczących projektu budowy elektrowni. |

| 2020 | Polska. Duży operator sieci elektroenergetycznej padł ofiarą ataku hakerskiego, który spowodował częściowe wyłączenie systemów. |

| Najbardziej znane działające globalnie wirusy | |

| 2000 | Iloveyou. Robak, który aktywował się 4 maja 2000 roku. Wystarczyło 10 dni, by zainfekował ok. 10% pracujących w sieci komputerów. Spowodował straty wycenione na ok. 10 mld USD. |

| 2001 | CodeRed. Robak, który zainfekował wg różnych szacunków od 1 do 2 mln serwerów. Straty zostały wycenione na ok. 2 mld USD. |

| 2004 | MyDoom. Robak komputerowy wykryty 26 stycznia 2004 roku. Pozwalał na uzyskanie zdalnego dostępu do kompuerów, które były potem wykorzystywane do ataku DoS. |

| 2004 | Sasser. Skanował różne adresy IP i łączył się z komputerami ofiar za pomocą portów TCP 139 oraz 445. Zostały zakażone miliony urządzeń, w tym istotne urządzenia wchodzące w skład infrastruktury krytycznej. Straty oszacowano na 18 mld USD. |

| 2007 | StormWorm. Rozprzestrzeniał się poprzez wiadomości e-mail z zainfekowanym załącznikiem oraz fałszywe linki do newsów i filmików. W najbardziej aktywnym okresie jego działania kontrolował ok. 10 mln komputerów, z których uczynił maszyny-zombie, wykorzystywane m.in. do ataków DoS. |

| 2010 | Stuxnet. Robak komputerowy (worm). Pierwszy wirus, który powodował fizyczne zniszczenie zainfekowanych urządzeń. |

| 2017 | WannaCry. Ransomware. Duża fala ataków spowodowała zainfekowanie ponad 300 tys. komputerów w 99 krajach. |

| 2017 | Petya/NotPetya. Wiper. Atak sparaliżował firmy i agencje rządowe na całym świecie. |