Warsaw Security Summit 2024

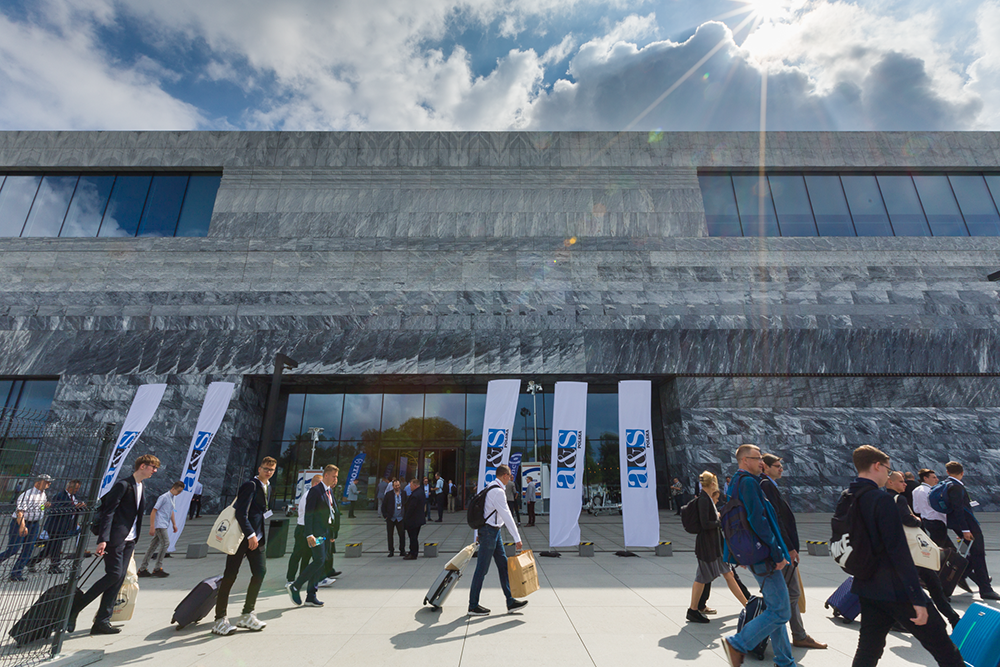

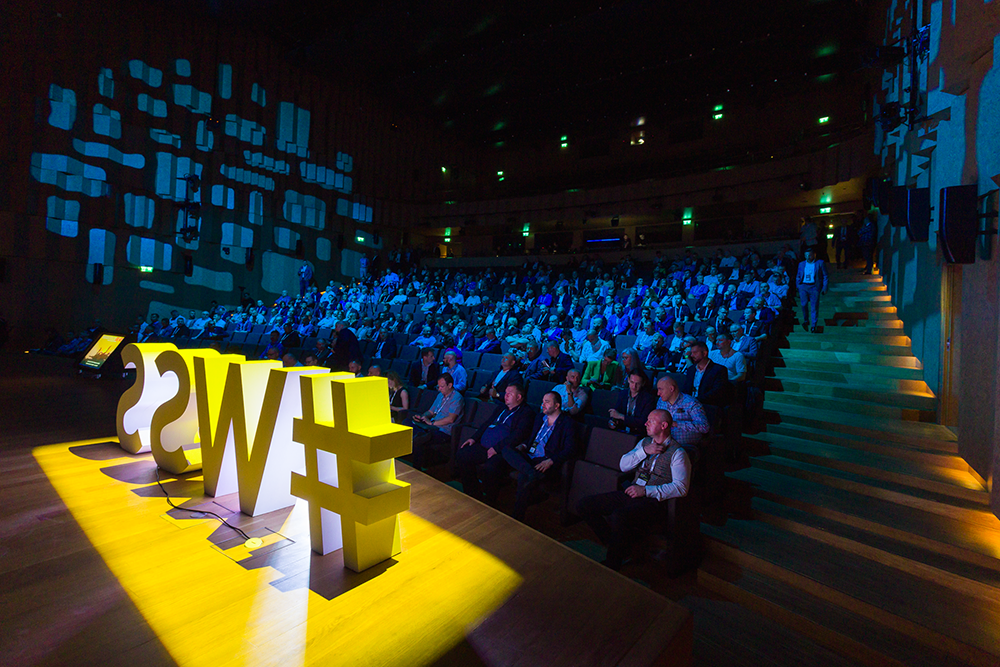

6 czerwca 2024 w niedawno otwartym Muzeum Historii Polski spotkali się przedstawiciele branży security. Powód mógł być tylko jeden – VIII Warsaw Security Summit. Była to edycja wyjątkowa – zarówno ze względu na miejsce, liczbę gości, zaproszonych ekspertów, dobór tematów, jak i moment historyczny.

– Wiedzą Państwo zapewne, że jest to największa konferencja branży zabezpieczeń – przywitał gości prowadzący wydarzenie Maciej Dowbor ze sceny przestronnej auli MHP. Nie były to puste słowa. Aula wypełniona była po brzegi, a organizatorzy potwierdzili przybycie na to wydarzenie około 700 gości zajmujących się zawodowo kwestiami security. Wydarzenie ma już ugruntowaną renomę w środowisku, ale sama dobra reputacja nie jest gwarantem sukcesu frekwencyjnego ani merytorycznego. Dobór najlepszych ekspertów jako panelistów, poruszających najbardziej aktualne tematy – już tak. Nieprzypadkowy był także wybór miejsca spotkania. Nowo otwarte muzeum znajdujące się niemal w centrum Warszawy, posiadające cenne zbiory i dysponujące ogromnymi powierzchniami do użytku publicznego samo w sobie stanowi ciekawy przypadek do branżowej analizy.

Mariusz Kucharski, prezes „a&s Polska” rozpoczął spotkanie od podkreślenia powagi sytuacji: – W tym roku spotykamy się w wyjątkowo trudnym czasie. Wojna w Ukrainie i towarzyszący jej chaos geopolityczny mocno namieszały w naszej rzeczywistości, zmieniły krajobraz zagrożeń, z którymi szefowie bezpieczeństwa różnych firm, instytucji państwowych, prywatnego biznesu mierzą się na co dzień. Jesteśmy też świadkami wzrostu liczby i skali ataków hybrydowych na infrastrukturę krytyczną i instytucje państwowe, a także prywatne biznesy.

Coraz bardziej niebezpieczne stają się też działania hakerów. Także i my padliśmy ich ofiarą. Nasze serwery zostały pokonane. Jeden z serwerów został zainfekowany i z tego powodu nasz portal aspolska.pl został czasowo wyłączony. Staliśmy się celem ataku cyberprzestępców, podobnie jak Polska Agencja Prasowa i wiele innych firm i instytucji. Odczytujemy to jako znak, że dzisiejsze spotkanie wybitnych ekspertów i uczestników, profesjonalistów w branży bezpieczeństwa jest w tym roku bardziej potrzebne niż do tej pory. W obliczu tych wyzwań wydaje się, ze mamy wspólnego wroga i musimy działać wspólnie”.

VIII Warsaw Security Summit Blok 1 – Wojna i pokój

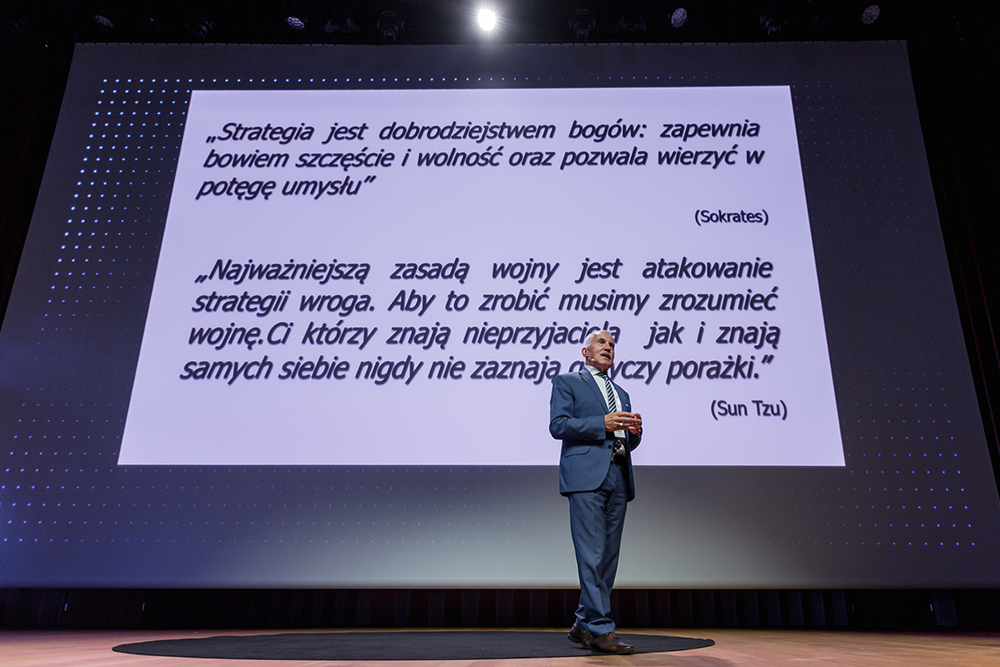

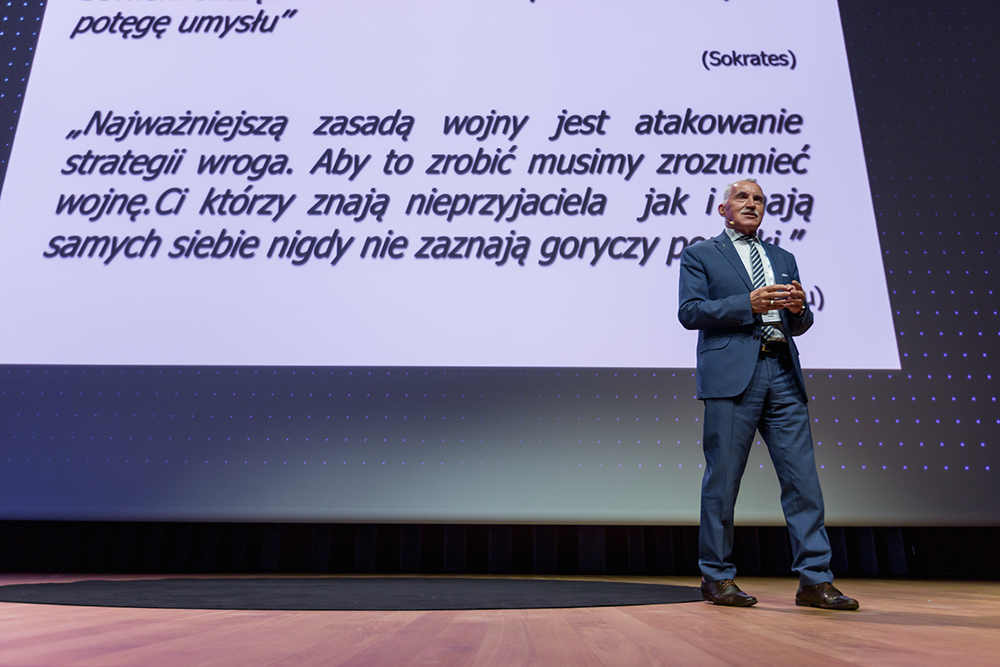

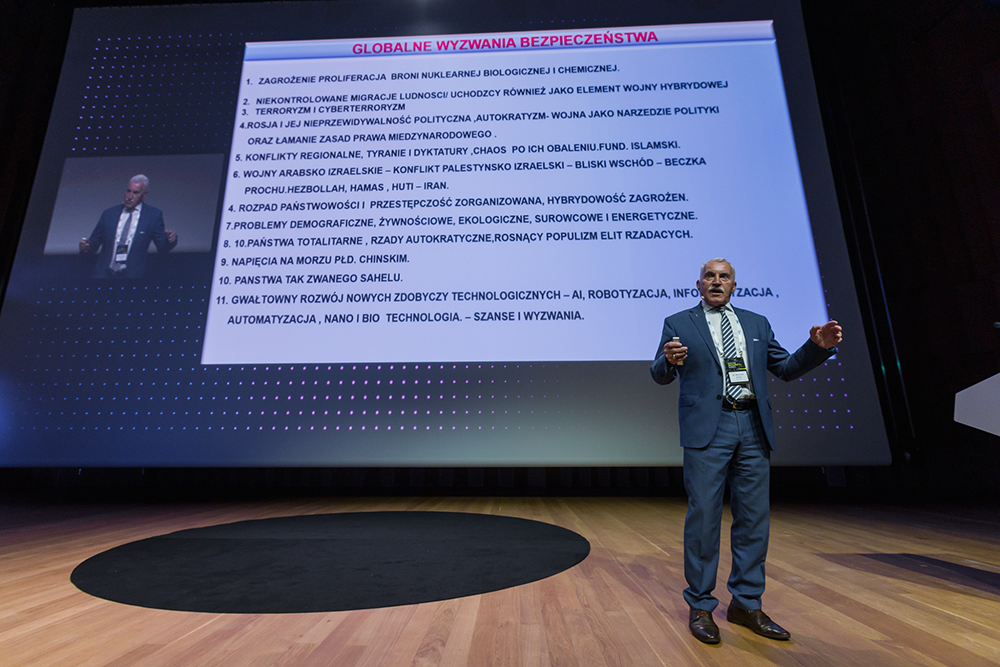

Część merytoryczna rozpoczęła się od omówienia zagadnienia, które zajmuje myśli chyba wszystkich w Polsce, a także wielu osób w Europie i na świecie. Wojna. Jak się okazuje, to czego obawiamy się najbardziej, czyli ataku ze strony Rosji, to zaledwie jedno z możliwych zagrożeń. Globalne wyzwania dla bezpieczeństwa należy rozpatrywać w szerokim sensie, są one bowiem obecnie bardzo liczne i jeszcze bardziej skomplikowane, co uświadomił zebranym pierwszy prelegent – gen. Mieczysław Bieniek w swoim wystąpieniu „Globalne wyzwania bezpieczeństwa w świetle wieloaspektowych zagrożeń. Efektywne przywództwo w XXI wieku, zarządzanie w sytuacji kryzysowej. Strategie wojskowe w biznesie”. Było to bez wątpienia najbardziej wyczekiwane i najmocniejsze wystąpienie tego dnia.

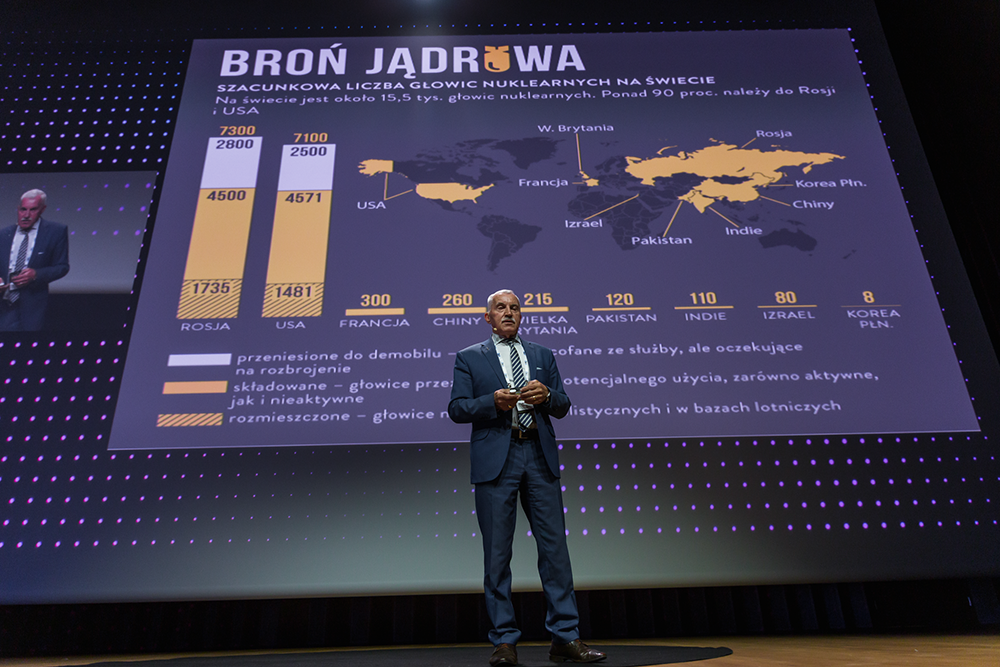

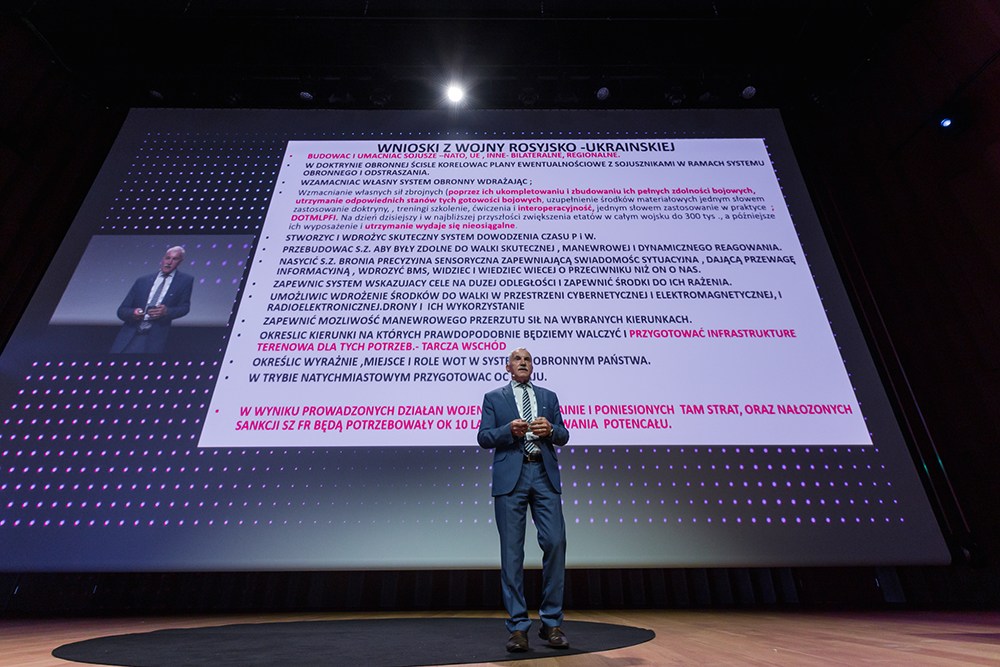

Gen. Bieniek bardzo szczegółowo narysował mapę toczących się aktualnie konfliktów zbrojnych na świecie, tlących się potencjalnych ognisk zapalnych i trwających nieraz od dziesięcioleci regionalnych napięć. Uświadomił zebranym, że obecna sytuacja geopolityczna nie ogranicza się do zagrażającego nam bezpośrednio krwawego konfliktu między Rosją i Ukrainą, ale jest o wiele bardziej złożona, a przede wszystkim rozległa. To między innymi: broń jądrowa, której na świecie jest wiele sztuk, a znane są jedynie szacunkowe liczby, zagrożenie proliferacją broni chemicznej i biologicznej, niekontrolowane migracje ludności, w tym uchodźców, terroryzm i cyberterroryzm, tyranie i dyktatury i zagrożenia płynące z chaosu po ich obaleniu, fundamentalizm islamski, państwa tzw. Sahelu, w których bieda i susza nasilają tendencje ekstremistyczne, niekończące się wojny arabsko-izraelskie, konflikt zbrojny izraelsko-palestyński i sytuacja na Bliskim Wschodzie, którą można porównać do beczki prochu, napięcia na morzu Południowochińskim, narastające problemy żywnościowe, ekologiczne, surowcowe i ekologiczne, a także – last but not least – wyzwania związane z bardzo gwałtownym i niekontrolowanym rozwojem technologii i sztucznej inteligencji.

Nawet tak lakoniczna wyliczanka pokazuje, że świat jest wielocentryczny, czego zazwyczaj nie dostrzegamy z perspektywy Europy. W takim układzie trudno o uzgodnioną wizję zagrożeń. Mimo bardzo dynamicznie postępujących (czy też galopujących) zmian, które obejmują cały świat, należy pamiętać, że charakter wojny pozostaje niezmienny. Jej celem jest terytorium przeciwnika. Zmieniają się jedynie narzędzia, którymi się je zdobywa. W związku z tym warto sobie zadać pytanie o przygotowanie do odparcia ataku.

Jeżeli mowa o ataku konwencjonalnym, nie można ograniczyć się do samych sił zbrojnych. Strefy bezpieczeństwa strategicznego przenikają całe państwo, a zaczynają się od ustroju politycznego. O stanie bezpieczeństwa i obronności państwa decyduje wiele czynników. Jednym z istotniejszych jest siła i jakość przywództwa, w dalszej kolejności infrastruktura, administracja państwowa, przygotowanie ludności, a także mechanizmy stricte obronne – siły zbrojne, służby wewnętrzne, policja itd. Problem w tym, że w dzisiejszym świecie atak konwencjonalny jest tylko jednym z możliwych scenariuszy. Coraz częściej w grę wchodzą także ataki hybrydowe i cyberataki, nieraz bardzo trudne do wykrycia i unieszkodliwienia. Dopóki mamy do czynienia z amatorskimi technikami, jest to stosunkowo proste. Trudniej robi się, gdy w grę wchodzą najemni ochotnicy bądź cyberterroryzm finansowany przez państwa – to najwyższy stopień zagrożenia cybernetycznego.

To, co przede wszystkim wybrzmiało z tego niezwykle sugestywnego power speechu to skala i różnorodność zagrożeń, z którymi musimy się coraz bardziej liczyć. Krajobraz bezpieczeństwa zmienia się na naszych oczach i wszystko wskazuje na to, że będzie coraz bardziej skomplikowany.

Trudno przewidzieć, co powstanie z układanki przesuwających się stref wpływów politycznych, migracji dużych grup ludzi, powiększania się nierówności społecznych, państw o erodującej tożsamości narodowej, zmieniającego się klimatu, globalizującej się gospodarki, zmian energetycznych, gwałtownego rozwoju sztucznej inteligencji itd.

Nieco inaczej podszedł do zagadnienia wojny Jacek Bartosiak, założyciel Strategy & Future, ekspert Fundacji Pułaskiego. To, że ład międzynarodowy jest złamany, nie ulega wątpliwości – mówił. Oczywiście, ład europocentryczny. Konsekwencje tego stanu mogą oznaczać między innymi to, że zdolność zabijania ludzi w polityce stała się uprawnionym argumentem, a użycie przemocy fizycznej jest znów, po wielu latach, instrumentem polityki zagranicznej (Federacji Rosyjskiej). Wydaje się więc, że w tym kontekście najbardziej zagrażające są próby destabilizacji systemu bezpieczeństwa państwa. Agresor, podejmując działania poniżej konsensualnego progu otwartej wojny, szuka najsłabszego ogniwa na wschodniej flance. W całym regionie będą się działy dziwne rzeczy, na przykład porwania, niewyjaśnione pożary, awarie sieci teleinformatycznych. Tego typu zdarzenia mają przede wszystkim działać na wyobraźnię obywateli, pokazać im, że państwo jest zdestabilizowane, bezbronne i nie gwarantuje im bezpieczeństwa.

Wymarzoną wręcz przestrzenią dla takich działań jest cyberprzestrzeń, w której ataki pozostają znacząco poniżej poziomu otwartej agresji, na którą państwa sojusznicze musiałyby zareagować, ale mogą być niebezpieczne, a przede wszystkim obniżają społeczne morale i zaufanie do aparatu państwa. Według Jacka Bartosiaka odpowiedzią na to są procedury, które jasno określają role i zadania poszczególnych osób w przypadku kryzysu. „Istota odporności państwa polega na tym, żeby agresorowi nie chciało się nawet próbować, bo jesteśmy tak zorganizowani, wszyscy wiedzą, co mają robić i żadne akcje nie mają sensu. Nie ma paniki, ucieczki, inflacji, ucieczki klasy politycznej, zakorkowanych dróg itd.” – podkreślał prelegent, po czym przeszedł do wygłoszenia tezy, jak sam określił, być może kontrowersyjnej: „Punktem ciężkości systemu odporności państwa jest bezpieczeństwo dzieci”. Wyjaśnienie brzmi tak: „Jeśli kobiety nie czują, że system szkolny jest bezpieczny i działa, dzieci nie idą do szkoły, a więc rodzice nie idą do pracy. Cała obrona cywilna spoczywa na barkach kobiet, bo one spajają rodziny”.

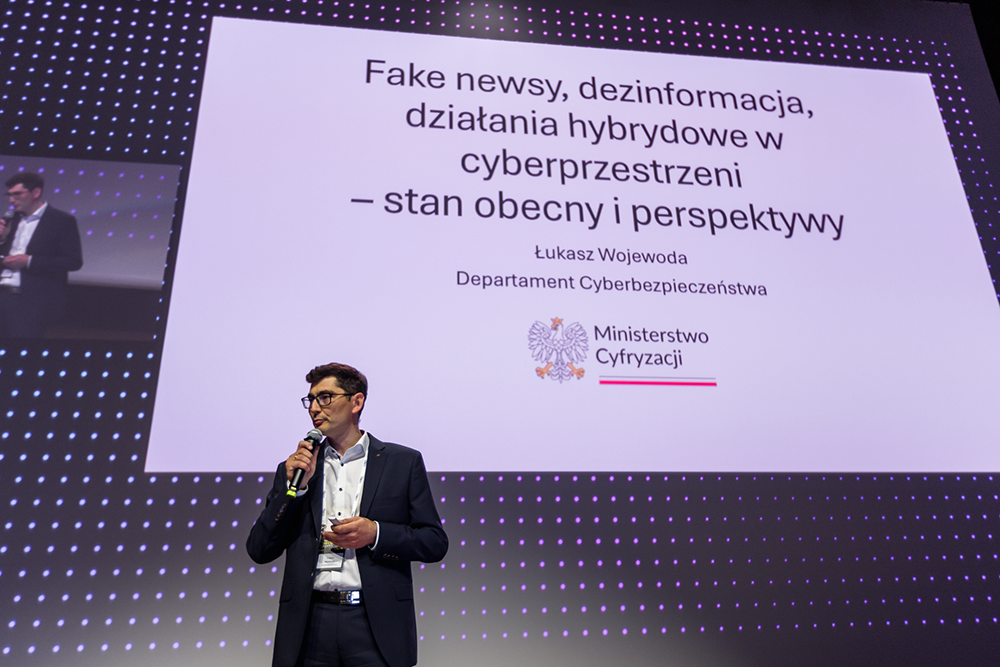

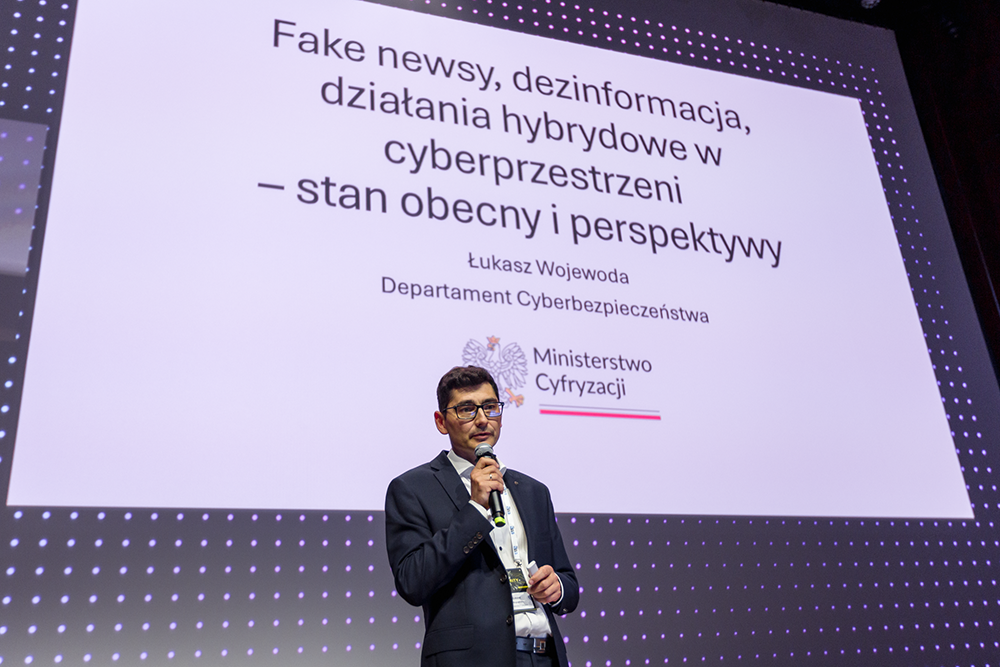

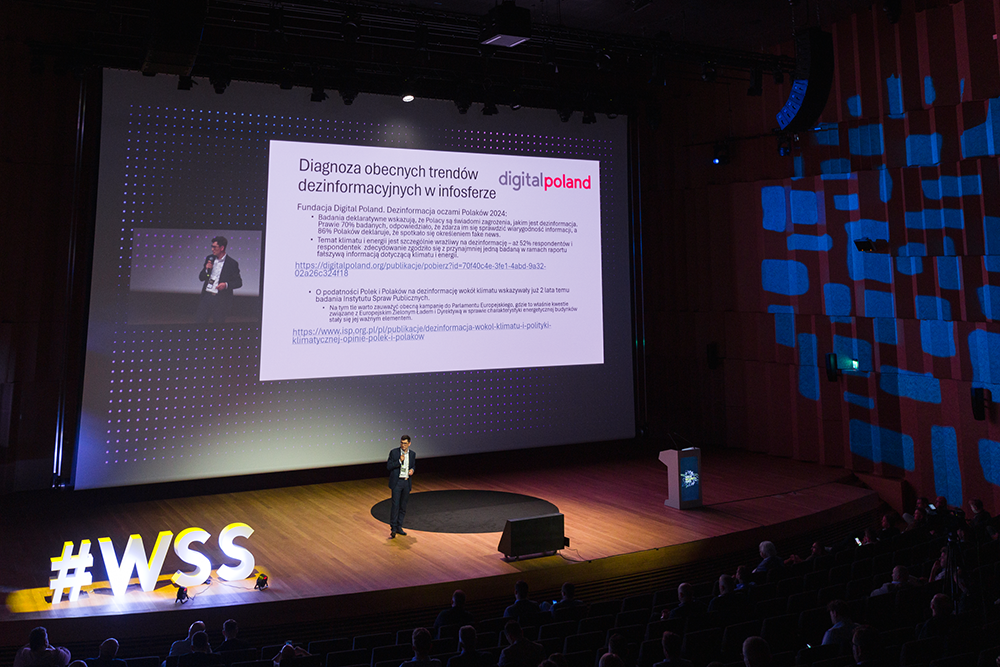

Łukasz Wojewoda z Ministerstwa Cyfryzacji opowiedział o fake newsach, dezinformacji i działaniach hybrydowych w cyberprzestrzeni. Dezinformacją zajmuje się instytut badawczy NASK: „Są takie miejsca w przestrzeni medialnej, które fachowo zajmują się tym, aby walczyć z dezinformacją, ale dawać narzędzia do tej walki, aby wszyscy obywatele mogli aktywnie uczestniczyć w procesie, który pomoże przeciwdziałać [dezinformacji]” – wyjaśnił na początku swojego przemówienia. Dezinformacja nie jest techniką nową, działania infoops-owe znane są np. w wojskowości od dawna. Wrażenie, że pojawiły się niedawno bierze się stąd, że techniki dotarcia do odbiorców bardzo się uprościły i dziś doświadczamy ich znacznie częściej niż w epoce przedinternetowej, oczywiście nie tylko w Polsce.

Także na poziomie europejskim istnieją jednostki walczące z dezinformacją. European Fact-Checking Standards Network przed wyborami do Parlamentu Europejskiego przeanalizowała narrację medialną w Czechach, Niemczech, Chorwacji i Węgrzech i odkryła, że jedną z głównych narracji dezinformacyjnych w tamtym okresie była propaganda antyukraińska. Skala nadużyć była ogromna – aż 71 proc. przeanalizowanych materiałów (1351) uznano za fałszywe, w 15 proc. (281) brakowało właściwego kontekstu, a 8 proc. były częściowo fałszywe (153). Diagnozą obecnych trendów dezinformacyjnych zajmuje się także EEAS – European External Action Service. Bada on m.in. to, jak działania na arenie międzynarodowej wpływają i przekładają się na aktywności pojedynczych obywateli. Nie zawsze chodzi o wywołanie paniki, ale często o sparaliżowanie działań, na przykład w przypadku Ukrainy – wstrzymanie działań pomocowych.

Działania trolli bywają wymierzone także w organizacje fact-checkingowe, jak chociażby w polskie: Demagoga, Konkret24, FakeNews.pl czy Pravdę. Robi się to po to, aby osłabić ich pozycję i siłę opinii. Rok 2024 jest rokiem superwyborczym, co oznacza, że w wielu miejscach na świecie odbywają się wybory. Siłą rzeczy skala manipulacji z tym związanych jest ogromna. Sytuacja jest w tym momencie na tyle poważna, że same siły ministerialne nie wystarczą do odparcia ataków – do aktywnego działania potrzebne są organizacje pozarządowe, a także biznes. Dobrym tego przykładem jest Google, który także włącza się w działania antydezinformacyjne – https://prebunking.withgoogle.com/. Na polskim podwórku działa także miejsce, w którym można sprawdzić, czy dana informacja jest prawdziwa lub zgłosić nadużycie lub kampanię dezinformacyjną – https://www.bezpiecznewybory.pl/. Zbliżony profil działania ma fundacja Digital Poland (https://digitalpoland.org/).

Wojewoda podkreślał, że znacznie łatwiej jest wywołać jakąś informacją efekt kuli śnieżnej niż później sprostować przekłamania. Powód jest prozaiczny – natura ludzka chętniej „chwyta” sensacje i ciekawostki niż żmudne wyjaśnienia.

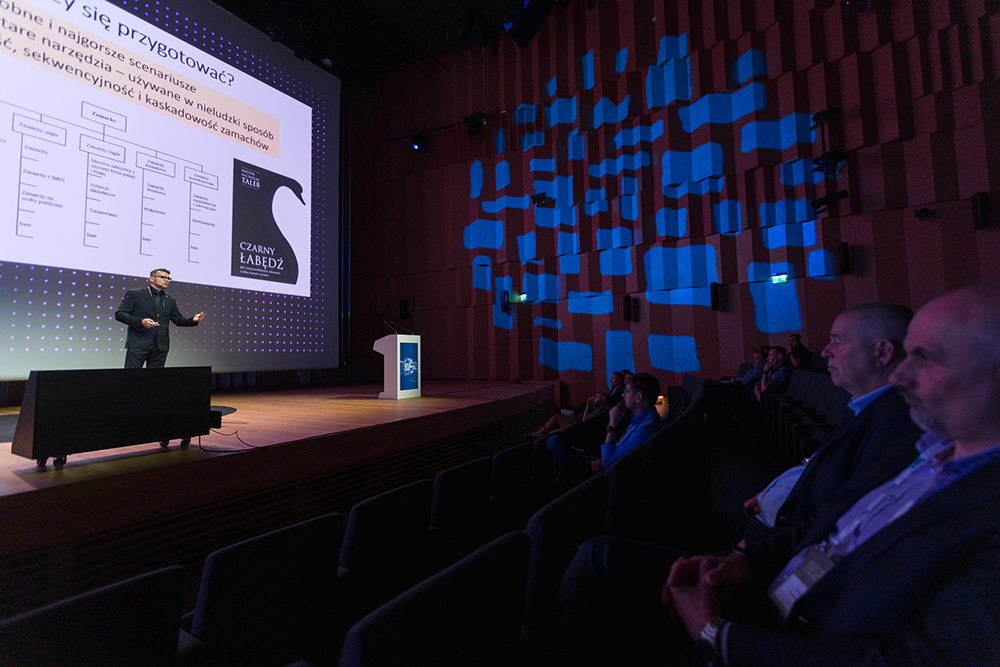

Na zakończenie całej części merytorycznej mjr rez. dr hab. inż. Jarosław Stelmach – Safety Project, ekspert ds. antyterroryzmu i bezpieczeństwa obiektów użyteczności publicznej opowiedział o dynamicznej perspektywie reagowania na zamachy. Kategorii zamachów jest nawet kilkadziesiąt, a w każdej z nich można wyróżnić po kilkanaście technik i narzędzi, którymi posługują się sprawcy. „Nie jesteśmy w stanie przygotować się przez 24 godziny na dobę we wszystkich miejscach w Polsce na wszystkie działania sprawców, to jest niemożliwe” – podkreślił ze sceny. Nie oznacza to, że możemy nie robić nic. Sytuacja, w której się znajdujemy jest co najmniej newralgiczna – sąsiednia Ukraina od dwóch lat jest bombardowana, niektóre z rakiet dolatują nawet do Polski, dwie osoby zginęły.

„Skoro tak jest, każdy obiekt, każda przestrzeń publiczna powinna mieć tak, że jak wchodzę do organizacji, to każdy pracownik doskonale wie, co znaczy modulowany dźwięk syreny, co ona ma zrobić, gdzie się udać, co ze sobą zabrać, jak długo tak przetrwa i jak państwo o niego zadba w tym zakresie” – mówił Stelmach i podkreślał, że nie jest rolą wyłącznie ustawodawcy zapewnienie tak pełnej świadomości i przygotowania, gdyż wiele z tego możemy zrobić samodzielnie. Mocnym punktem, ułatwiającym takie przygotowania jest załącznik antyterrorystyczny planu ochrony obiektów. Aby był faktycznie użyteczny, powinien być przede wszystkim zrobiony z uwzględnieniem specyfiki obiektu i być jawny, czyli trafić do pracowników ochrony, którzy są faktycznie na placu boju, a scenariusze statyczne reagowania powinny być przetestowane w terenie.

VIII Warsaw Security Summit Blok 2 – NIS2: wymogi prawne i przygotowania

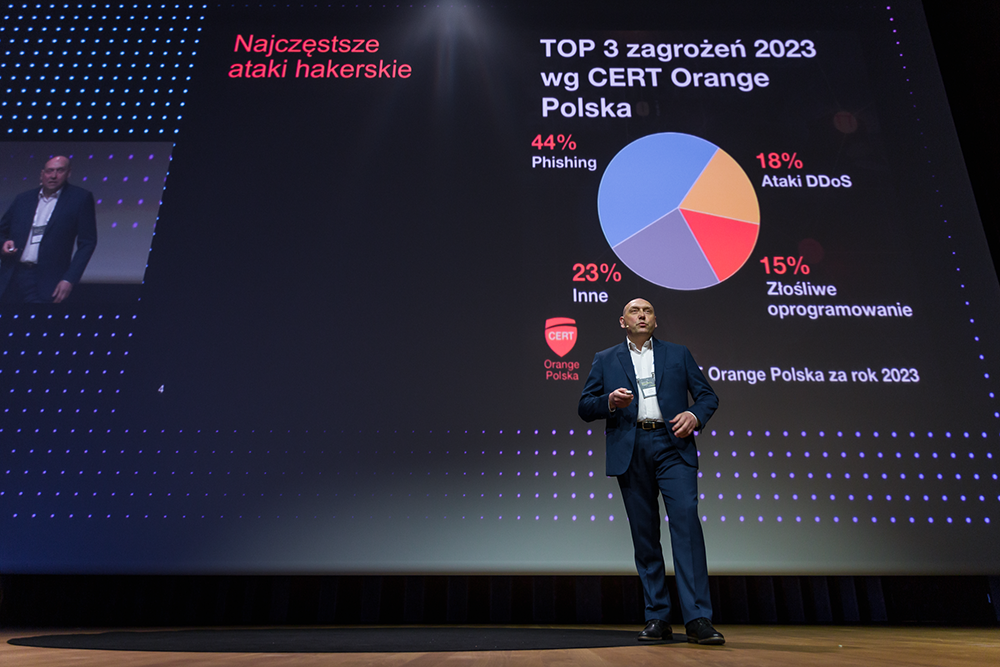

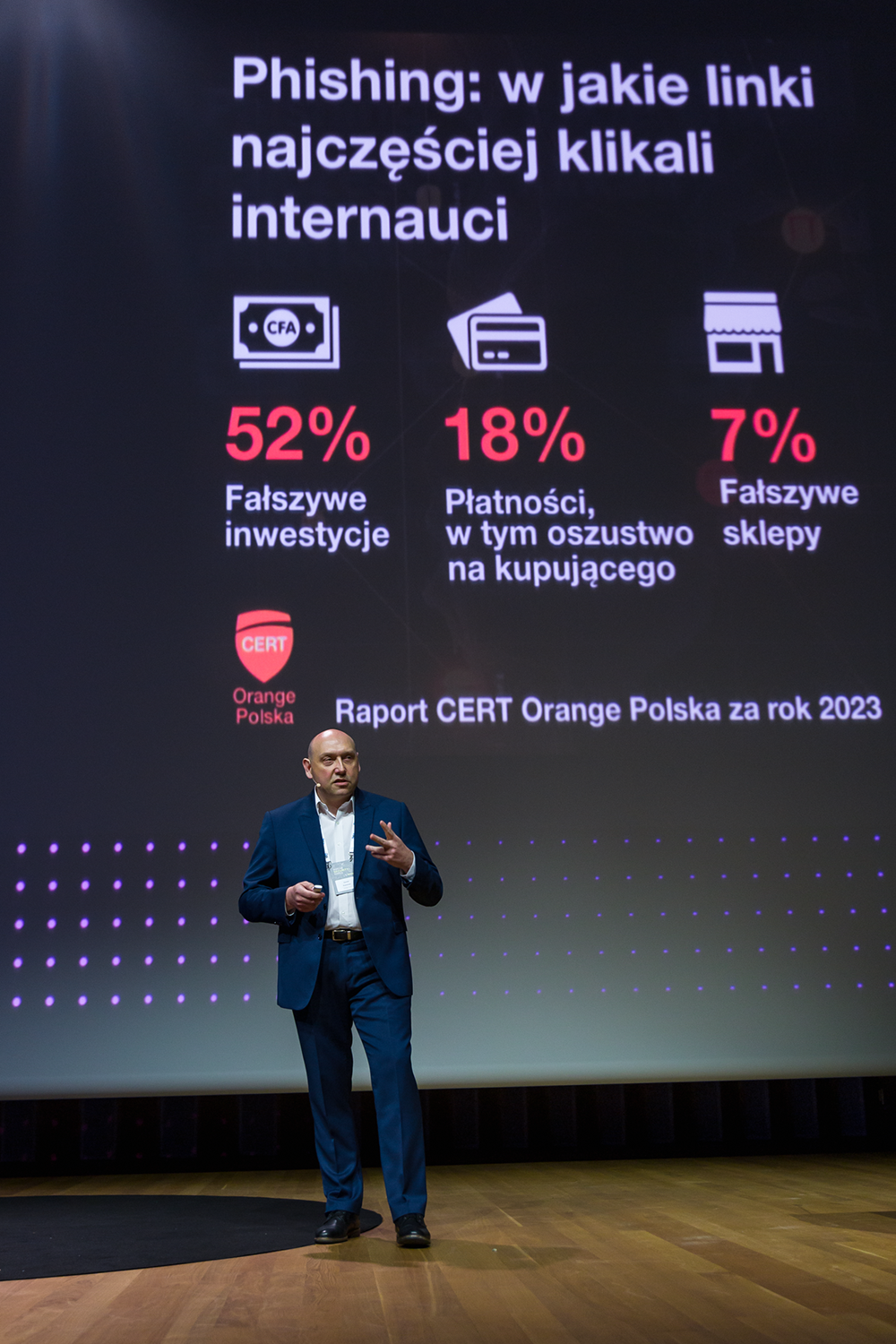

Drugim gorącym tematem omawianym szeroko podczas VIII WSS była dyrektywa NIS2 oraz związana z nią nowelizacja ustawy KSC. „Temat jest bardzo nośny, a przecież NIS1 istnieje od kilku lat. Skąd teraz ten rumor?” – zauważył pierwszy z prelegentów w tym bloku, Daniel Kamiński z Orange Polska. Wyjaśnienie tego fenomenu można by sprowadzić do tego, że wiele jest w związku z tą zmianą niejasności, ale w rzeczywistości obraz jest znacznie bardziej złożony. Kamiński, próbując go wyjaśnić, przytoczył fragment raportu CERT Orange Polska, z którego wynikało między innymi, że doszło do istotnej zmiany w krajobrazie cyberzagrożeń – do niedawna najczęstszym był SPAM. Teraz 44 proc. stanowi phishing, którego głównym celem jest wyłudzenie pieniędzy. Sprawę komplikuje dodatkowo to, że przestępcom bardzo łatwo jest stworzyć pozory legalności, na przykład pod przykrywką sklepu czy serwisu internetowego. Koszt zbudowania strony internetowej z bramką do płacenia payU to koszt ok 10$ plus marketing. To stan na dziś, a scenariusze wyłudzeń są coraz bardziej rozbudowane. Zwiększa się także wolumen cyberprzestępczości – 10 lat temu największy atak DDoS w Orange miał wielkość 50 Gb/s, w tym roku 550 Gb/s. Przywracanie usługi trwało dwa tygodnie. W sytuacji, gdy siły zdają się być tak nierówne między „good guys” i „bad guys”, jakiego rodzaju zabezpieczeń mogą używać ci pierwsi?

Z pomocą przychodzi Unia Europejska, która regulacjami dotyczącymi cyberodporności próbuje wspomóc bezpieczeństwo korzystania z sieci i świadczenia usług za jej pośrednictwem. Jedną z nich jest dyrektywa o odporności podmiotów krytycznych CER. Stąd też między innymi zmiany w NIS – Network and Information Security. Póki co, jest to jeszcze dyrektywa, która do 17 października 2024 roku ma zostać zaimplementowana, a jednocześnie trwają prace nad przekształceniem jej w ustawę. Niestety, udział środowiska security w tych pracach jest niewielki. O ile w NIS 1 państwo wskazywało obiekty (400), które obowiązkowo musiały zostać objęte cyberzabezpieczeniami, o tyle NIS 2 wymaga samozdefiniowania pod kątem tego, czy dana firma bądź instytucja powinna być nią objęta. Wiadomo, że obowiązek ma dotyczyć ok. 30 tys. podmiotów. Których dokładnie? Dobre pytanie. Znane są jedynie sektory:

Druga kontrowersja związana z tą dyrektywą polega na tym, że jednostki objęte NIS 2 mają przechodzić obowiązkowe audyty, a także przekazywać do CSiRT informacje o zdarzeniu w ciągu 8, 12 lub 24 godzin od jego zajścia. Taka błyskawiczna reakcja ma pomóc organom powstrzymać rozprzestrzenianie się ataków na kolejne jednostki, inicjatywa jest więc słuszna. Brak zgłoszenia może skutkować bardzo wysoką karą pieniężną – system kar jest bardzo rozbudowany i w niektórych przypadkach obejmuje także, co niespotykane, także kierownictwo osobiście aż do sześciu miesięcznych pensji.

Wygląda więc na to, że nadzór jest zaplanowany starannie, ale – i tu wracamy do punktu wyjścia – nad kim dokładnie? Jedno, co wybrzmiało bardzo stanowczo z przemówienia Kamińskiego to to, że „Cyberbezpieczeństwo jest ryzykiem biznesowym. To już nie jest wyimaginowane zagrożenie”.

Piotr Rogalewski z Hikvision Poland omawiał z kolei NIS2 w kontekście zabezpieczeń technicznych. Pytanie, na które próbował odpowiedzieć w swoim przemówieniu brzmiało „Czy urządzenie może być zgodne z NIS 2?”. Ekspert rozprawił się z nim krótko: „Nie ma czegoś takiego”. O zgodności możemy mówić w kontekście standardów, które są kompatybilne z NIS 2. Te są oceniane przez odpowiednie jednostki certyfikujące, ale nie ma dedykowanej normy dotyczącej bezpieczeństwa cybernetycznego systemów zabezpieczeń technicznych. Rozwiązanie, jakie podsunął zgromadzonym to korzystanie z tego, co jest. Czyli norm:

- ISO27001 – podany w projekcie ustawy o Krajowym Systemie Cybezbezpieczeństwa

- ISO22301

- PN-EN 50131 – SSWiN

- PN-EN 62676 – CCTV

- PN-EN 60839 – systemy KD

- RODO.

Także sama ustawa o KSC w rozdziale 3 określa obowiązki operatorów kluczowych. Mówią o tym w szczególności Art. 8 i 10. Dodatkowym zestawem zabezpieczeń, czy raczej dobrych praktyk pozostają standardowe procedury, czyli:

- cykl Deminga: Zaplanuj – Wykonaj – Sprawdź – Popraw,

- standard DORI w kamerach CCTV,

- metody techniczne zabezpieczeń,

- metody operacyjne: dobra komunikacja, edukacja itd.

Rogalewski podkreślił, że warto także zadbać o to, aby przy instalacji i korzystaniu z urządzeń nie przerywać łańcucha: producent-dystrybutor-integrator/instalator-klient końcowy. Od dobrej łączności między kolejnymi jego ogniwami zależy skuteczność wykonanych zabezpieczeń.

VIII Warsaw Security Summit Blok 3 – filmy z wzorcowych wdrożeń, wzorcowe praktyki w zakresie security

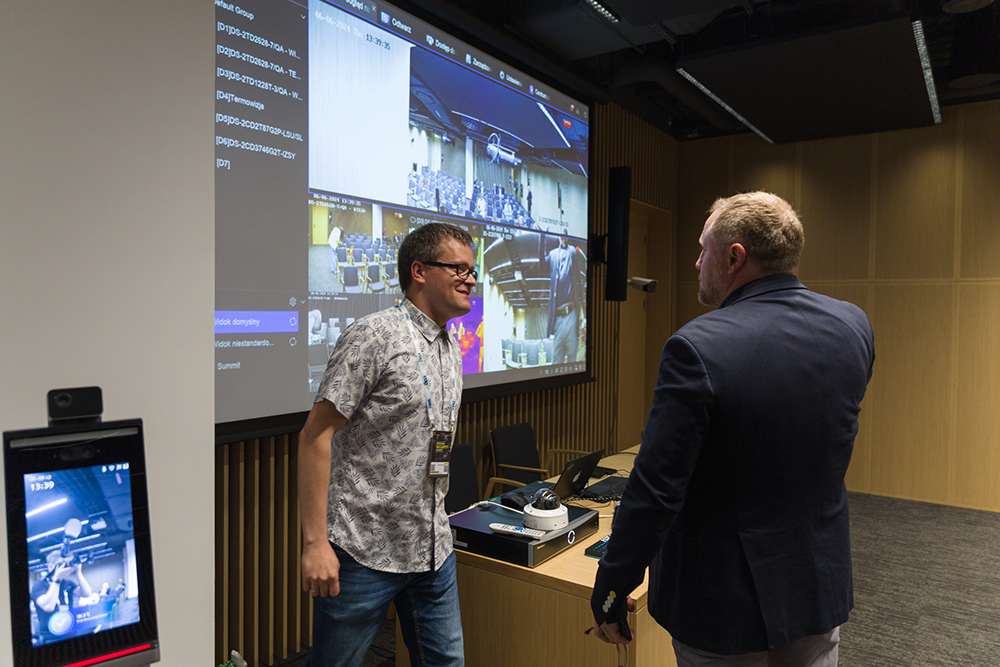

A skoro o urządzeniach mowa, Warsaw Security Summit 2024 był także areną, na której zaprezentowano najnowsze rozwiązania oferowane przez firmy i stosowane przez instytucje takie jak chociażby goszczące zebranych Muzeum Historii Polski. O tym imponującym obiekcie opowiedział pokrótce Artur Bogusz, szef bezpieczeństwa MHP, po czym wyświetlono film, z którego zebrani mogli dowiedzieć się między innymi, jak zabezpieczyć 44 tys. m kw., na których znajduje się między innymi skarbiec, cenne zbiory, taras o powierzchni 7300 m kw. i rzesza ludzi: pracowników, odwiedzających i gości? W tym obiekcie wszystkiego jest więcej niż w przeciętnym tego typu obiekcie – liczba ludzi i kubatura budynku potęguje liczbę potencjalnych zagrożeń.

Przygotowanie planu zabezpieczenia takiej powierzchni trwało dwa lata, choć, jak podkreślał w filmie Bogusz, praca nad nim nigdy tak naprawdę się nie kończy. Pomysł zabezpieczenia budynku bezpośrednio wywodzi się z jego przeznaczenia. Na to, do czego budynek będzie wykorzystywany nakładane są plany ochrony. Zabezpieczenia wykorzystane są proste, ale skuteczne – to między innymi 500 kamer, 250 przejść, 800 zamków mechanicznych, strefa cargo, śluzy. Zabezpieczenia wykonał HID.

Drugim ciekawym case study było zabezpieczenie i optymalizacja budynku Wydziału Filoloficznego Uniwersytetu Łódzkiego, o czym opowiedzieli – na żywo oraz w wyświetlonym filmie – Aneta Sadach, kierowniczka administracyjna z UŁ i Bartłomiej Gzymek z Genetec. Z tego nowoczesnego budynku o charakterze smart building na porządku dziennym korzysta 3,5 tys. studentów i 400 pracowników. Główne potrzeby UŁ z nim związane to: zapewnienie bezpieczeństwa i ograniczenie kosztów eksploatacji budynku. Potrzeby szczegółowe, na które także odpowiedziały rozwiązania security to: rozładowanie niedrożnego systemu wydawania kluczy z dyżurki, ochrona pomieszczeń, w których znajduje się sprzęt o dużej wartości (np. studio TV, kabiny translatorskie), ale też zarządzanie salami w kontekście sprzątania, zarządzanie parkingiem, monitorowanie zużycia wody, prądu, lepsza organizacja czasu i wykorzystania pomieszczeń.

Aby usprawnić działanie tak dużego obiektu, ważne było znalezienie odpowiedniego systemu, który to wszystko zepnie. Proces rozpoczął się od rezygnacji z tradycyjnej szatni na rzecz samoobsługowych szafek, a kolejne zastosowane rozwiązania to między innymi: elektroniczny dostęp do wszystkich sal i pomieszczeń (łącznie ponad 100 przejść), czytniki w gabinetach pracowniczych, monitoring wizyjny na parkingu głównym i studenckim – kamery pozwalają wykryć drobne incydenty i ich sprawców, część jest z detekcją ruchu. Genetec ma plugin iOT, w którym widzi wykorzystanie wody, energii itd.

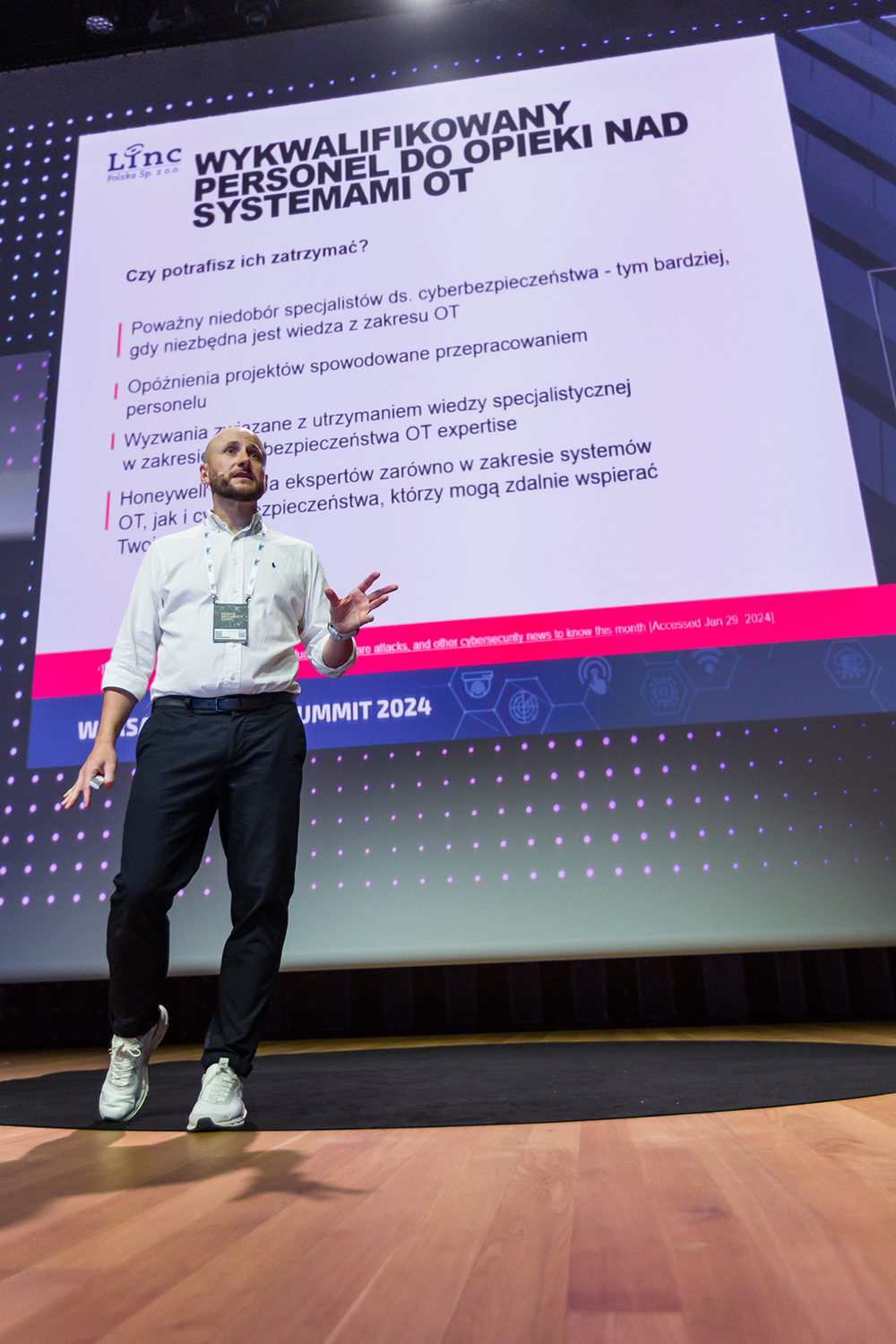

Arkadiusz Rymarski w imieniu firmy Linc w wystąpieniu partnerskim opowiedział o świadomości sytuacyjnej, tj. różnego rodzaju zabezpieczeniach, które stosujemy na co dzień, jak np. przegląd gazowy, serwis auta, płacenie ZUS-u, kask dla dziecka na rolki lub inwestycja w edukację. Niektóre z wymienionych zabezpieczeń wynikają z przymusu regulacyjnego, w innych przypadkach bywamy proaktywni. W przypadku zagrożeń cybersecurity zdecydowanie warto przyjąć tę drugą postawę, przypominał prelegent. Są one jak najbardziej realne, a w przyszłości będą przybierać na sile i skali. Przytoczył szacunki, według których już w tym momencie na świecie zapotrzebowanie na specjalistów cyberbezpieczeństwa sięga nawet 3,4 miliona stanowisk! Swoje wystąpienie zakończył przywołaniem znanej historii Elishy Otisa, wynalazcy hamulca do wind, który konstruktor sam przetestował na oczach publiczności. Dzięki temu znacząco przyczynił się do zwiększenia zaufania do dźwigów osobowych, a tym samym do budowy wielopiętrowych wieżowców w Stanach Zjednoczonych.

Warsaw Security Summit to także przestrzeń dla partnerów: Hikvision, Linc, Genetec, STid, EVVA, Hanwha Vision, Checly, HID, Novatel, a także Ministerstwa Cyfryzacji, które było patronem honorowym. Część z nich uczestnicy mogli poznać bliżej podczas warsztatów, które poprowadzili: Piotr Rogalewski z Hikvision, Artur Nowakowski, Michał Rzewuski, Wojciech Wesołek i Piotr Schwermer z Linc Polska, Łukasz Lik z Hanwha Vision oraz Piotr Karpiński ze STid.

Na zakończenie

VIII Warsaw Security Summit to cały dzień poświęcony najróżniejszym aspektom bezpieczeństwa – od uwarunkowań prawnych, po praktyczne rozwiązania, najnowsze z możliwych. Wnioski, jakie można wyciągnąć po wysłuchaniu wszystkich ekspertów są takie, że mimo skomplikowanej sytuacji, w jakiej się jako kraj i jego obywatele znajdujemy, nie można uznać, że jesteśmy całkiem bezbronni wobec zagrożeń. Zarówno nowe technologie, jak i przetestowane praktyki działania dają nam wiele możliwości zabezpieczenia się w różnych obszarach naszego życia. To zarówno ochrona przed dezinformacją, jak i fizyczna ochrona życia i mienia. Ze sceny MHP padło bardzo wiele podpowiedzi i konkretnych adresów, dalsza część przekazywana była w kuluarach, a w praktyce można było przećwiczyć się podczas warsztatów. Wszystko to stanowi bezcenny zasób wiedzy, którego najbliższa aktualizacja przewidziana jest za rok.

Zapis całej konferencji dostępny jest na https://warsawsecuritysummit.online/