Zmiana podejścia do problemów bezpieczeństwa w infrastrukturze krytycznej

Tomasz Goljaszewski

Infrastruktura krytyczna to najbardziej newralgiczne obiekty dla funkcjonowania społeczeństwa i gospodarki. Zakres ochrony musi uwzględniać różne aspekty, takie jak utrzymanie ciągłości funkcjonowania obiektu, zarządzanie personelem, w niektórych wypadkach również ciągłości dostaw.

Ostatni rok wymusił weryfikację podejścia do spraw bezpieczeństwa we wszystkich wymienionych obszarach. Z punktu widzenia dostawcy technologii chciałbym się skupić na pierwszym obszarze, czyli utrzymaniu ciągłości działania obiektu infrastruktury krytycznej. Bezpieczeństwo w tym obszarze dotyczy zarówno systemów ochrony procesów, jak i typowych systemów zabezpieczenia obiektu przed nieuprawnionym wtargnięciem, wandalizmem czy aktami sabotażu.

Jeszcze kilka lat temu prawdopodobieństwo sabotażu lub wręcz ataku terrorystycznego na obiekt infrastruktury krytycznej było oceniane jako stosunkowo niskie. Sieć informatyczna takiego obiektu co do zasady była i jest zamknięta, czyli odizolowana od Internetu. Możliwość bezpośredniego włączenia i zalogowania się do sieci obiektu uznawano za niemożliwe lub mało prawdopodobne. Systemy zabezpieczeń były nastawione głównie na wykrywanie incydentów związanych z nieuprawnionym wtargnięciem osób potencjalnie mających na celu kradzież czy wandalizm. Ostatni rok wymusił zmianę podejścia do zagrożeń, na jakie mogą być narażone tego typu obiekty.

Należy wziąć pod uwagę, że osoby lub grupy, które potencjalnie mogą stanowić zagrożenie, będą zdecydowanie lepiej przygotowane, a samo zakłócenie w funkcjonowaniu obiektu może nastąpić na różne sposoby i w tym samym czasie. Atak hakerski może być skuteczny nawet w zamkniętych sieciach informatycznych, jeżeli został poprzedzony działaniami wywiadowczymi. Należy też wziąć pod uwagę ryzyko, że może on być zrealizowany przez osobę będącą wewnątrz obiektu.

Wtargnięcie na obiekt może zostać niezauważone, jeżeli sprawcy wykorzystywali zaawansowane narzędzia technologiczne. Atak z zewnątrz może się powieść nawet bez wtargnięcia do obiektu, ponieważ sprawcy wykorzystują do tego celu drony, które można łatwo kupić bez wzbudzania zainteresowania odpowiednich służb. Tak definiowane zagrożenia muszą doprowadzić do zmiany podejścia do problemów bezpieczeństwa. Oczywiście, wymusza to pewne zmiany w zakresie zarówno procedur, jak i technicznych narzędzi stosowanych w systemach zabezpieczeń.

Obiekty infrastruktury krytycznej mogą mieć różną specyfikę. W zależności od rodzaju obiektu nowe podejście powinno w większym stopniu uwzględniać dublowanie systemów bezpieczeństwa oraz wykorzystanie wielu nowych technologii, również tych, które wcześniej były wykorzystywane w mniejszym zakresie lub nie były wykorzystywane wcale. Systemy odpowiadające za dostęp osób do obiektu i monitorowanie poruszania się osób na terenie obiektu, oprócz klasycznej kontroli dostępu opartej na kartach zbliżeniowych, powinny zawierać dodatkowe elementy weryfikacji, np. możliwość identyfikacji twarzy w „siatce 3D” przy jednoczesnej identyfikacji odcisków palca. Taki rodzaj zabezpieczenia utrudni „legalne” wejście i przemieszczanie się wewnątrz obiektu osób nieuprawnionych, nawet jeżeli będą posiadać kartę zbliżeniową umożliwiającą dostęp.

Do ochrony procesów wewnątrz obiektu infrastruktury krytycznej stosowane są różnego rodzaju specjalistyczne czujniki, które są na bieżąco monitorowane. Warto się zastanowić, czy oprócz typowych czujników właściwych dla danej technologii nie należy wykorzystać informacji pochodzącej z innego źródła, gdyż wiele zagrożeń może być wykrywanych dodatkowo przy użyciu specjalnych kamer termowizyjnych. Wprowadzenie tego rodzaju dodatkowego zabezpieczenia może pomóc szybciej dostrzec i zareagować na zagrożenie lub zapewnić lepszą możliwość weryfikacji, czyli oceny sytuacji i podjęcia właściwej decyzji.

Zabezpieczenie obiektu infrastruktury krytycznej w zakresie ochrony obwodowej realizowane w standardowy sposób, czyli najczęściej przy użyciu kabla sensorycznego, różnego rodzaju barier mikrofalowych lub podczerwieni ze wsparciem systemu kamer wizyjnych, może okazać się niewystarczające. Istnieją pewne sposoby sforsowania tego typu zabezpieczeń. Odpowiednie działania poprzedzające, wiedza praktyczna czy dostęp do odpowiednich narzędzi technologicznych mogą pomóc sprawcy pokonać zabezpieczenia. Osoba czy grupa po sforsowaniu takiej „przeszkody” i wejściu na teren w sposób niezauważony ma dużą swobodę działania, a skutki mogą być trudne do przewidzenia.

Z tego powodu w zabezpieczeniach infrastruktury krytycznej standardowym rozwiązaniem powinny być kamery bispektralne, które oprócz sensora wizyjnego mają również sensor termowizyjny.

|

|

Takie rozwiązanie daje lepsze możliwości obserwacji ogrodzenia z zewnątrz (w strefie podejścia), co pozwala ograniczyć możliwości niepożądanych działań na terenie przyległym do obiektu infrastruktury krytycznej i jednocześnie ograniczy ilość generowanych fałszywych detekcji z kamer. Dzięki temu pracownicy ochrony zachowują większą czujność i mogą podjąć odpowiednie działania w sytuacji alarmowania o rzeczywistym zagrożeniu.

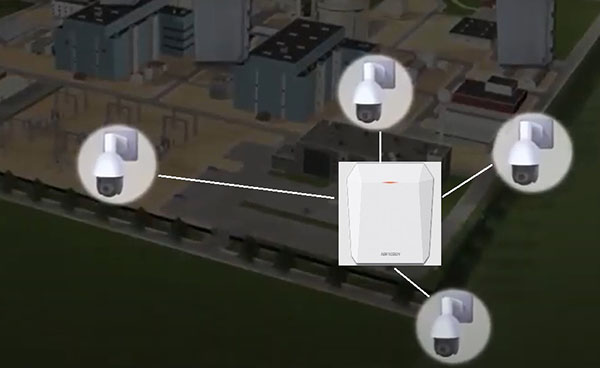

Ciekawym rozwiązaniem, które również może zwiększyć skuteczność ochrony obiektu, jest radar bezpieczeństwa połączony z kamerą PTZ. Zastosowanie radaru powoduje, że intruz, nawet po pokonaniu zabezpieczeń w pasie ogrodzenia, nie będzie mieć dostępu do zasobów na terenie obiektu. Pokrycie terenu wewnątrz obiektu detekcją przy użyciu radaru lub radarów może również skutecznie wykrywać wtargnięcie na dość dużym obszarze, a połączone z nim kamery PTZ mogą bardzo precyzyjnie śledzić intruza. Warto wspomnieć, że ten rodzaj zabezpieczenia jest odporny na złe warunki pogodowe (np. opady deszczu) oraz fałszywe alarmy wynikające z aktywności małych zwierząt.

|

|

Nowym rodzajem zagrożenia jest możliwość użycia dronów. Zakładając, że służby państwa prawidłowo wypełniają swoje zadania, pozyskanie w Polsce lub przemycenie przez granicę drona wojskowego należy uznać za mało prawdopodobne. Odpowiednie służby dość szybko trafiłyby na trop osoby lub osób, które chciałyby tego dokonać. W okresie pokoju realne zagrożenie stwarzają więc przede wszystkim drony komercyjne. Zagrożenia tego typu należy traktować bardzo poważnie.

|

|

Dron komercyjny, za pomocą którego można transportować niebezpieczne materiały, również może być w sposób świadomy wykorzystany do ataku na infrastrukturę krytyczną. Taki dron można dość łatwo nabyć, nie wzbudzając podejrzeń, oraz przysposobić do celów sabotażu czy ataku terrorystycznego. Nadlatujący dron może być zaobserwowany za pomocą kamery PTZ bispektralnej (z sensorem termowizyjnym), ponieważ termowizja może być dość skutecznym narzędziem do obserwacji obiektów latających nawet niedużych rozmiarów.

Należy pamiętać, że taki punkt kamerowy musi mieć dość duży kąt obserwacji powyżej linii horyzontu. Dlatego w tym celu warto stosować kamery PTZ jako systemy pozycjonowania, ponieważ tego typu urządzenia mogą obserwować przestrzeń do 45° powyżej linii horyzontu. Wspomniana kamera PTZ może zostać użyta do zaobserwowania drona w powietrzu, ale wykrycie go taką metodą jest bardzo trudne. Z tego powodu najważniejsze obiekty infrastruktury krytycznej powinny być wyposażone w specjalne narzędzia do detekcji i unieszkodliwiania dronów.

|

|

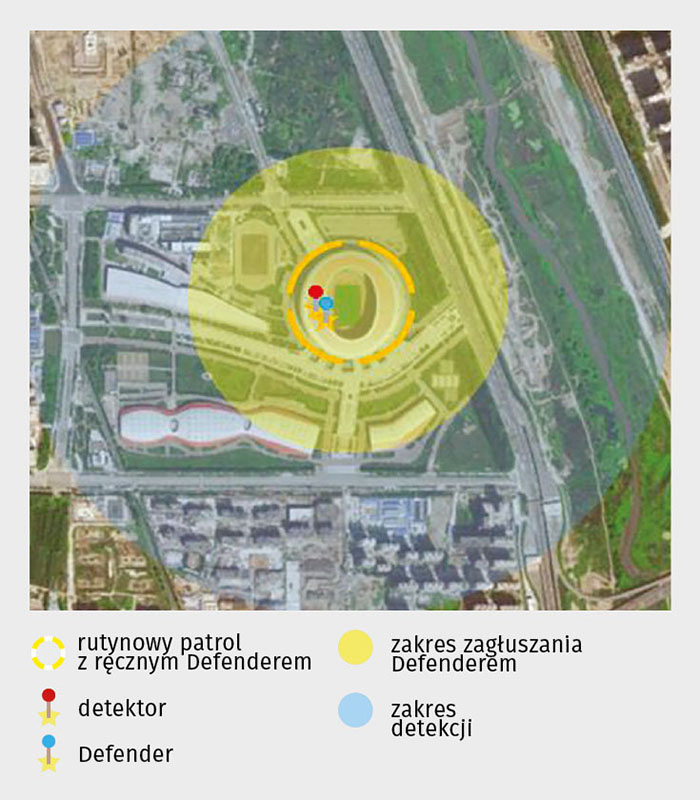

Takimi narzędziami mogą być detektory typowych dla dronów częstotliwości, które mogą objąć detekcją obszar kilku kilometrów kwadratowych. Do unieszkodliwiania dronów, oprócz ręcznych narzędzi typu Jammer UAV, można zastosować stacjonarne urządzenia typu Defender, które są w stanie stworzyć strefę bezpieczeństwa, w której dron zostanie pozbawiony sygnału sterowania i sygnału lokalizacji. Dron do użytku komercyjnego, który straci możliwość odbierania sygnałów lokalizacyjnych i sterowania, najczęściej ląduje w trybie awaryjnym, dzięki czemu łatwo go zneutralizować.

Hikvision Poland

ul. Żwirki i Wigury 16B, 02-092 Warszawa

info.pl@hikvision.com

https://www.hikvision.com/europe/