Być mądrzejszym przed włamaniem

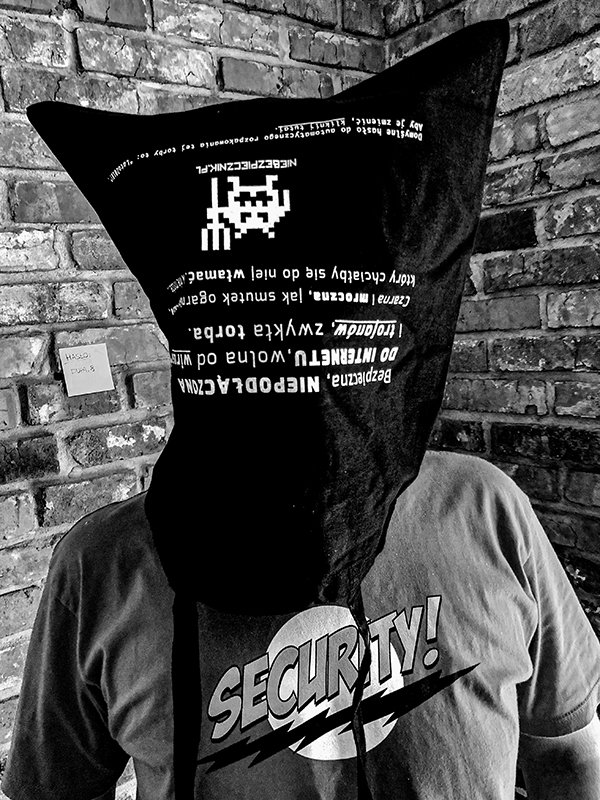

Z Piotrem Koniecznym, informatykiem, ekspertem ds. bezpieczeństwa komputerowego oraz pentesterem, założycielem polskiego serwisu o bezpieczeństwie teleinformatycznym niebezpiecznik.pl, rozmawiamy o błędach w podejściu do bezpieczeństwa i zabezpieczeń, które mogą narazić nas na włamania.

Jako pentesterzy testujecie systemy zabezpieczeń obiektów, próbując dostać się do środka bez uprawnień i wykraść ważne dla firmy dane. Na ile nieuprawnione wejście i pozyskanie danych ograniczają elektroniczne systemy zabezpieczeń, a na ile ułatwiają je sami pracownicy firmy?

Odpowiem typowym dla ludzi pracujących w bezpieczeństwie stwierdzeniem: TO ZALEŻY. Trzeba by było rozpatrywać te zdarzenia w odniesieniu do konkretnego przypadku. Przypominam sobie sytuację, kiedy udało nam się przeniknąć do biura w siedzibie klienta w ogóle bez zastanawiania się, czy jakieś elementy elektronicznego systemu zabezpieczeń istnieją i funkcjonują, bo po drodze ich nie widzieliśmy. Nasza taktyka polegała na manipulacji strażnikami bądź pracownikami firmy. Ale były też przypadki, gdy z pracownikami w ogóle nie mieliśmy do czynienia, ponieważ wchodziliśmy do obiektu, który był odizolowany od części pracowniczej. Był monitorowany tylko za pomocą kamer, odpowiednich czujników, miał też zabezpieczenia fizyczne w postaci ogrodzenia, mat naciskowych i innych tego typu urządzeń, czyli był zabezpieczony techniką i z nią się zmagaliśmy. Prawdopodobnie do tej techniki gdzieś na końcu był podpięty człowiek, który albo spał, albo tak dobrze udało nam się ominąć różnego rodzaju czujniki, że nie wywołały alertów i żaden patrol nie przyjechał, żeby nas z tego obiektu wyprowadzić.

To znaczy, że udało się wejść do środka pomimo tych zabezpieczeń?

Tak, udało się. W każdym przypadku, który do tej pory realizowaliśmy, udało nam się osiągnąć wyznaczony przez klienta cel lub nawet kilka celów. Nie zawsze jest to np. wyniesienie serwera lub zdobycie konkretnych danych. Często chodzi o wykonanie dokumentacji fotograficznej, np. danego spotkania czy osoby, która o danej godzinie będzie w gabinecie prezesa. Firmy określają pewne scenariusze zagrożeń, których najbardziej się obawiają. Czasem jest to przeniknięcie nieznanej osoby, np. z konkurencji lub agencji detektywistycznej, która zbiera informacje o tym, jak funkcjonuje firma, jak przebiegają u niej różne procesy, a czasem brutalne przeniknięcie do serwerowni kończące się wyniesieniem konkretnego serwera. Oczywiście takie kontrolowane wejścia siłowe, bo mają one z siłą wiele wspólnego, w przełamywaniu zabezpieczeń praktycznie zawsze realizujemy w taki sposób, żeby minimalizować straty klienta. Naszym celem nie jest przecięcie kabli czy kradzież serwera, co unieruchomi firmę, narażając ją na straty finansowe z powodu przerwy w działalności czy utraty klientów. My, będąc na wyciągnięcie ręki od serwera, np. wiążemy kokardkę na odpowiednim kablu sieciowym, i to jest wiadomość dla firmy: byliśmy tutaj, mogliśmy ten kabel przeciąć, mogliśmy ten serwer wynieść itp., ale nie robimy tego. I na tym polega różnica pomiędzy osobami chcącymi zaszkodzić a tymi, które tylko takie zabezpieczenia testują.

Przykładów tego, co interesuje klienta, jest dużo, chociażby zostawienie tzw. implantu (czyli urządzenia podsłuchowego) w sali konferencyjnej, gdzie odbywa się wiele ważnych spotkań. Podsłuch może być klasyczny, np. w postaci długopisu kupionego na AliExpress za kilka dolarów. My stosujemy implanty sieciowe. Podpinając taki implant do gniazdka sieciowego w sali konferencyjnej, zbieramy wszystko, co audiowizualnie dzieje się w danym pomieszczeniu, ale też jesteśmy w stanie w trakcie takiego spotkania próbować się włamywać na laptopy podpięte do tej sieci, a często poprzez nią do całej sieci firmowej, np. do działu finansowego lub HR. Możemy też połączyć się z najbliższą drukarką i pobrać ostatnio drukowane dokumenty nie tylko osób będących w tej sali, ale także z całej firmy.

Nasze zadanie polega głównie na tym, aby taki implant niepostrzeżenie podpiąć. To nie wymaga zbyt wiele czasu, tu krytyczne jest bycie niezauważonym. Wiele wysiłku wkładamy w zamaskowanie tego implantu, by nie został usunięty. Często stosujemy następujący trik: przyklejamy żółtą kartkę z napisem: Nie odpinać! I zadziwiająco dobrze to działa, bo sporo pracowników z upper managementu to nie są osoby techniczne. Chcą w sali konferencyjnej podpiąć laptop i puścić prezentację. I jeśli widzą karteczkę z napisem: nie odpinać, to myślą, że jest to polecenie ich działu IT, i stosują się do tych instrukcji.

W swoich działaniach nadużywamy zaufania ludzi, bo jest to jednak atak socjotechniczny. Mówimy komuś nie dotykaj – i on się do tego stosuje. Ale jednocześnie jest to metoda oszukania pewnych zabezpieczeń, ponieważ podpięcie nieznanego urządzenia pod port sieciowy powinno zostać wychwycone przez dział techniczny i wiązać się z odpowiednią reakcją. Zakładam, że w idealnym świecie taka czynność wywołuje odpowiedni komunikat w dziale IT. Pracownik tego działu sprawdza, co się dzieje w sali konferencyjnej, i jeśli zobaczy karteczkę z komunikatem, o którego istnieniu nie wie, to ją usunie, słusznie przypuszczając, że nie zostawili jej koledzy i nie powinno jej tu być. Praktyka jest taka, że wiele osób na tego typu monity nie reaguje, jeśli w ogóle takie zdarzenia monitoruje. Większość zakłada, że jeżeli ktoś jest w biurze, jest to zaufana osoba.

Na podstawie swojego doświadczenia możesz wskazać, na ile zabezpieczenia techniczne, a na ile sami pracownicy ułatwiają penetracje?

Przy wejściach fizycznych zawsze jesteśmy przygotowani na zabezpieczenia techniczne, które w jakiś sposób można ominąć. Inaczej jest z zabezpieczeniami natury informatycznej. Nie bawimy się we wspinanie po drabinie i zasłanianie pola widzenia kamery zdjęciem z polaroidu, jak to pokazują w filmach amerykańskich. Godzimy się z faktem, że tego typu zabezpieczenia funkcjonują, i liczymy na to, że osoba patrząca na ekran w danej chwili po prostu nie zauważy w naszym zachowaniu albo w wyglądzie czegoś podejrzanego. Biorąc pod uwagę czynnik ludzki, duże znaczenie ma element wiarygodności. Gdy wchodzimy do obiektu, staramy się mieć identyfikatory, które – przynajmniej z daleka – wyglądają jak autentyczne. Obrazy tych identyfikatorów bardzo łatwo można zdobyć, czy to przeglądając zdjęcia pracowników, które sami umieszczają w mediach społecznościowych, czy też np. w kantynie podczas przerwy obiadowej. Tam można zobaczyć, co mają na swoich bagdach. Nasze wejście do firmy zawsze jest poprzedzone zwiadem, który ma na celu maksymalne rozpoznanie mechanizmów bezpieczeństwa firmy na płaszczyźnie ochrony zarówno fizycznej, jak i technicznej.

Oczywiście nie zawsze udaje nam się oszukać system. Czasem ktoś zauważy, że w naszym etui na identyfikator jest zwykła folia śniadaniowa, która tylko symuluje hologram. Wtedy musimy wykazać się umiejętnością manipulacji, żeby takiego pracownika przekonać, że jesteśmy wiarygodni i możemy iść dalej, lub żeby zająć go czymś innym, aby mieć czas na szybkie opuszczenie obiektu czy nawet ucieczkę.

Jak rozumiem, jeszcze nie uciekaliście, bo mówiłeś, w każdym przypadku udało się wam zrealizować cel?

Oczywiście to, że zrealizowaliśmy cele, które do tej pory przed nami postawiono, nie oznacza, że nie uciekaliśmy z obiektu. Cel może być wieloetapowy i mamy pięć czy sześć podejść, by dostać się do środka. Kiedy nas raz złapią, to staramy się powtórzyć próbę za jakiś czas, licząc np. na inną zmianę pracowników. Nie zawsze schwytanie oznacza, że wzywana jest policja, czasami jest to po prostu interwencja ochrony. Jeśli nie uda nam się metoda na tzw. pałę, to opracowujemy bardziej finezyjny plan. Mieliśmy też sytuację, że pracownik zidentyfikował nas jako nieproszonych gości. Wtedy gratulowaliśmy czujności i przyznawaliśmy się, że jesteśmy na specjalnym zleceniu, na dowód wyciągaliśmy dokument nazywany przez nas free-of-jail-card, podpisany przez zleceniodawcę. Pracownik, widząc znajome nazwisko, puszczał nas wolno. Oczywiście było to złamanie przez niego procedury, ponieważ powinien potwierdzić autentyczność dokumentu, dzwoniąc do tego szefa. Tu często brakuje wyszkolenia pracowników.

Na co więc powinni zwracać uwagę security menedżerowie przy zabezpieczaniu obiektu?

Należy brać pod uwagę dwie sprawy. Po pierwsze, nie ma idealnych zabezpieczeń, każde można ominąć. To kwestia budżetu, jakim dysponuje atakujący, jak dobrze będzie przygotowany i jak bardzo zdeterminowany i czy będzie mu sprzyjał los. Bo raz na jakiś czas może pojawić się nieprzewidziane wydarzenie, które ułatwi wejście do budynku. Przykładowo mogą to być ćwiczenia związane z ewakuacją. Wtedy drzwi są otwarte, wszyscy wychodzą i nikt nie zwraca uwagi na nieznajomych. Często o takich akcjach informują nas sami pracownicy, zapowiadając to na Snap Chacie lub wrzucając zdjęcia z takiego wydarzenia na social media.

Po drugie – jeśli mówimy o security menedżerach – trzeba zwrócić uwagę na procesy, czyli wymodelowanie zagrożeń, które dla firmy są najistotniejsze. Gdy to będzie nieproszony gość, to które piętro jest newralgiczne i czy są strefy wydzielone w obiekcie. Bo w przypadku hali produkcyjnej zakładu farmaceutycznego lub produkującego żywność, gdyby tam pojawił się intruz, ryzyko jest ogromne – może dojść np. do skażenia produktów i w efekcie ogromnych strat dla firmy.

Nie mam tu uniwersalnej rady, ale jest pewien proces, który nazywamy w bezpieczeństwie analizą ryzyka. Zdefiniuj, co jest dla ciebie priorytetowe, czy to jest właśnie hala produkcyjna, czy może dane pracowników, a może dane klientów, które mogą znajdować się w chmurze lub na serwerze. Kiedy masz zdefiniowane najważniejsze rzeczy, to tak zbuduj ochronę tego obszaru, żeby był on w odpowiednim stopniu zabezpieczony. Wdrażając mechanizmy ochrony, czy to na warstwie fizycznej, czy informatycznej, należy wymodelować mogące nastąpić zagrożenia. Oczywiście nie da się przewidzieć wszystkich, ale można bazować na incydentach, które już się u nas pojawiały.

Te wszystkie działania należy dostosować do specyfiki danej firmy, jej celów biznesowych i posiadanego budżetu przeznaczonego na bezpieczeństwo.

Oprócz wymienionych przez ciebie czynników dochodzą ogólnoświatowe, np. pandemia, która przyczyniła się do wzrostu popularności rozwiązań w chmurze. Jednak zwiększona aktywność cyberprzestępców spowodowała, że nie wszyscy są przekonani do tego typu metod. Czym się kierować przy wyborze rozwiązań opartych na chmurze?

To temat, który spędza sen z powiek wielu specjalistom ds. bezpieczeństwa. Po godzinach rozważań dochodzimy do tej samej co poprzednio odpowiedzi – TO ZALEŻY. Zależy od specyfiki firmy, od tego, jak zbudowana jest infrastruktura, bo nie każdą łatwo można przenieść do chmury, zależy od tego, ile ktoś ma czasu na ten projekt, ile środków może na niego przeznaczyć.

Na kanale Niebezpiecznika na YouTubie mamy ponadgodzinny wywiad z ekspertem z Polskiej Chmury Krajowej, w którego ramach przechodzimy przez te wszystkie dylematy, zastanawiamy się, która konstrukcja chmury jest najlepsza, kiedy się opłaca, ile kosztuje u poszczególnych dostawców. Zauważamy, że dziś coraz popularniejsze jest podejście hybrydowe, kiedy to część rozwiązań możemy zostawić u siebie. Koszty mogą być niższe niż w przypadku abonamentu za usługi chmurowe w całości. Nie odważyłbym się odpowiedzieć na pytanie, które rozwiązanie jest lepsze, bez wnikliwej analizy, a ta może zająć nawet kilka miesięcy, ponieważ trzeba poznać procesy funkcjonujące w danej firmie, jej potrzeby, spodziewany kierunek rozwoju, poziom merytoryczności kadry i chęci do podnoszenia kwalifikacji.

Z mojego doświadczenia wynika, że wiele firm podejmuje decyzję o wyborze rozwiązania bez głębszej analizy tych danych. To zawsze należy dokładnie przemyśleć, ponieważ w niektórych przypadkach lepiej sprawdzi się korzystanie z usług w chmurze, a w innych nie.

Trochę zweryfikowałeś mój pogląd, bo sądziłam, że chmura jest absolutnie bezpieczna…

Nie ma rozwiązań absolutnie bezpiecznych. W naszej branży mówi się, że chmura to tak naprawdę czyjś komputer. Nie patrzymy na to, czyj on jest i gdzie się znajduje, sprawdzamy go pod kątem metod ataku. Tak jak w przypadku komputera przeciętnego użytkownika.

Z naszych obserwacji wynika, że w branży zabezpieczeń technicznych jest silny trend do korzystania z rozwiązań w chmurze. Mamy przeświadczenie, że dostawca tych rozwiązań zadbał o to, żeby ktoś tam siedział i na bieżąco aktualizował system. W przeciwieństwie do serwerów lokalnych, które nie będąc na bieżąco aktualizowane, są gorzej chronione. Czy zgadzasz się z tym?

Nie do końca. Są plusy i minusy każdego rozwiązania. Faktem jest, że mówiąc o chmurze, mówimy o cudzej infrastrukturze, która zazwyczaj ma własny zespół monitorujący jej bezpieczeństwo. Jeśli monitorują takie zagrożenia, jak ataki DDoS czy nowe błędy w protokołach, o których ze względu na ich duży udział w sieci zostają poinformowani przez producentów oprogramowania jako jedni z pierwszych, to jak najbardziej jesteśmy bezpieczni. Lecz nie jest tak, że jeśli mamy serwer w chmurze, to nas nikt nie zhakuje. Dostawcy usługi oczywiście o nas dbają, patrzą dokładnie na naszą aplikację, analizują ją pod kątem bezpieczeństwa, będą robić wszystko, aby nas zabezpieczać. Ale są mechanizmy w chmurze zbierające np. logi i za ich analizę odpowiedzialność spoczywa na nas. Czyli dalej firmowy zespół bezpieczeństwa musi zabezpieczać nasz system, tylko teraz może to robić za pomocą zdalnych narzędzi w wirtualnym środowisku, a nie lokalnie, na urządzeniach, do których musi się podpiąć fizycznie.

Wszystko zależy od tego, jak wygląda konfiguracja systemu, o jakich typach ataków mówimy. Nie ma jednego rodzaju ataku i nie ma jednego mechanizmu obrony. Chmura ma zalety, ale i wady. Trzeba odpowiedzieć sobie na pytanie, na czym nam bardziej zależy. Jeśli na mniejszej awaryjności, to prawdopodobnie chmura w większości przypadków może być lepszym rozwiązaniem.

Oczywiście mogą się zdarzyć sytuacje nieprzewidziane, takie jak pożar serwerowni jednego z większych dostawców usług chmurowych, który spowodował, że nagle część świata na kilka godzin przestała funkcjonować. Jest to jednak nieporównywalne z konsekwencjami incydentów, jakie mogą się zdarzyć lokalnie, np. gdy zostaniemy pozbawieni prądu w wyniku awarii sieci, a jej usuwanie potrwa dłużej niż kilka dni, lub brak zasilania uszkodzi dyski i utracimy dane na nich zapisane.

Dla tych, którzy mają obawy, nie wiedzą, jakie podejście wybrać, dobrym rozwiązaniem będzie przenieść część zasobów do chmury, a pozostałą część pozostawić u siebie lokalnie. A potem porównać, gdzie i jakie mamy problemy. Które z nich są dla nas bardziej kosztowne? Bo nawet zostawiając rozwiązania lokalnie, można zatrudnić profesjonalną firmę zajmującą się świadczeniem usług security, która będzie sprawowała pieczę nad bezpieczeństwem naszego systemu, czyli będzie lokalnie monitorowała, sprawdzała i reagowała na zagrożenia dokładnie tak samo, jak robią to specjaliści dostawców chmury. Jeśli oprogramowanie jest zaktualizowane, ryzyko ataku hakerskiego jest niewielkie. Zazwyczaj to ryzyko jest związane z nieznanym atakiem, do którego nie mamy jeszcze łatki.

A czy Niebezpiecznik.pl korzysta z rozwiązań w chmurze?

Tak.

OK, to nam wystarczy. Wróćmy do tematu elektronicznych systemów zabezpieczeń, które – w większości realizacji – stają się już częścią większej infrastruktury sieciowej. Co muszą wiedzieć administratorzy sieci, a co specjaliści „od kamer”, aby system dozorowy działał poprawnie i jednocześnie nie był zagrożeniem dla pozostałych elementów infrastruktury?

Nie patrzmy, czy to jest kamera, czy czujka dymu lub inne urządzenie inteligentne. Generalnie urządzenia IoT, czy tzw. smart devices, z punktu widzenia osób zajmujących się bezpieczeństwem sieci nie są niczym innym, jak rodzajem komputera. Można je skonfigurować w dobry sposób, czyli poddać tzw. hardeningowi, zaprojektować z myślą o bezpieczeństwie albo zostawić w domyślnej konfiguracji. Z punku widzenia sieci niezależnie, czy podpinamy komputer pracownika, czy kamerę CCTV, administrator musi na to patrzeć dokładnie tak samo. Bo do kamery sieciowej również można się włamać i wgrać złośliwe oprogramowanie. Ten aspekt znakomicie odzwierciedla żart, który krąży w naszej branży, że

„IoT jest skrótem, w którym B oznacza bezpieczeństwo”.

Jest jeszcze jedna kwestia: system monitoringu wizyjnego można przecież skonfigurować w sposób, który utrudnia działania atakującym. Podam przykład. Jeśli są przeprowadzane audyty, czyli sprawdzamy: kamery – są, hardening – jest, hasło – jest itd., czyli wszystko zgodnie z najlepszymi praktykami, to w wielu przypadkach jest to wystarczające. Tylko jeśli nie przeskanuje się portów danego urządzenia, to nie będzie się wiedzieć, że na jednym z nich bez żadnego uwierzytelnienia da się podpiąć pod strumień wideo. Po wybraniu odpowiedniego kanału można oglądać obrazy z kamery, mimo że nie ma się hasła do niej. Zmierzam do tego, że nie muszę mieć loginu i hasła, żeby widzieć to, co pokazuje się po zalogowaniu do panelu administratora.

W takim razie, jakie błędy obserwujecie po stronie branży elektronicznych systemów zabezpieczeń, zaczynając od producentów, przez dystrybutorów, instalatorów i wreszcie użytkowników?

W takim razie, jakie błędy obserwujecie po stronie branży elektronicznych systemów zabezpieczeń, zaczynając od producentów, przez dystrybutorów, instalatorów i wreszcie użytkowników?

W skrócie – wszystkie. Po pierwsze producenci tworzą urządzenia nie zawsze przygotowane do pracy w Internecie. Część systemów była przewidziana tylko do pracy w sieci wewnętrznej. Ale dziś, nawet jeśli wydzielimy zamknięty system monitoringu wizyjnego, wystarczy tylko jedno urządzenie, np. stacja robocza pracownika ochrony, które ma dostęp do Internetu. Gdy pracownik kliknie w to, w co chcemy, żeby kliknął, mamy dostęp do jego komputera, a poprzez to do całej sieci firmowej. Jeśli w sieci jest przynajmniej jedno urządzenie z dostępem do Internetu, to cała sieć, mimo że jest wewnętrzna, może być narażona na ataki.

Drugą kwestią jest brak odpowiedniej konfiguracji niektórych urządzeń. Oczywiście są urządzenia, które mają zmieniane hasła domyślne, pozmieniane porty, włączone dodatkowe zabezpieczenia wymagane przez producenta, ale często są też takie, które zostawiono na domyślnych ustawieniach. Spotkaliśmy się też z sytuacją, kiedy urządzenia konfigurował pracownik firmy XYZ. Dla ułatwienia konfiguracji do wielu urządzeń stosował jedno hasło serwisowe. Mogliśmy więc z dużym prawdopodobieństwem przewidzieć, że takie samo hasło, co u klienta X, zastosuje też u klienta Y. Często się to zdarza. Tu również potrzebne jest wdrożenie dobrych praktyk.

Ostatnią rzeczą, która jest chyba najsłabszym ogniwem w łańcuchu bezpieczeństwa, jest „interfejs białkowy”, czyli człowiek, który powinien monitorować, nadzorować i reagować, a tego nie robi, bo np. patrzy w smartfon, ogląda Facebooka albo filmik na YouTubie.

Tu pojawia się też brak zrozumienia niektórych producentów, na jakie ataki mogą być narażone ich urządzenia. Zwracają uwagę na bezpieczeństwo całego systemu, ale pomijają jego małe elementy. Przykładowo karty kontroli dostępu można łatwo sklonować, stając za pracownikiem firmy, np. w kolejce po lunch.

Czy klonujecie takie karty?

Staramy się tego nie robić, bo to jednak zajmuje czas. A są prostsze i szybsze metody. Mówiąc obrazowo: jeśli u klienta widzimy drzwi z kartonu, to po prostu je wyważamy. Ale jeśli klient ma dobre drzwi antywłamaniowe, to zamiast je forsować, wybieramy wejście przez okno, czyli poszukujemy innej, najłatwiejszej ścieżki.

Na zakończenie poprosimy, żebyś podzielił się swoimi radami, na co powinniśmy zwracać baczną uwagę, aby nasze obiekty i firmy były bezpieczne?

Z perspektywy atakującego często spotykamy sytuacje, że osoby inwestują w wysoko zaawansowane i bardzo drogie urządzenia, przechodzą szkolenia, a potem my stajemy za ich plecami i widzimy, jaki kod wpisują na pinpadzie. Mógłbym podać wiele takich przykładów. Inwestujemy dużo w zabezpieczenia, myślimy, że jesteśmy bezpieczni, ale dalej nie zwracamy uwagi na to, co dzieje się wokół nas. Nie zdajemy sobie sprawy z tego, że będąc uprzejmym i przytrzymując drzwi osobie, która ma zajęte ręce wielką przesyłką lub tacą z napojami, wpuszczamy do środka intruza. Często głównym czynnikiem stwarzającym zagrożenie jesteśmy my sami. Dbając o bezpieczeństwo, musimy przestrzegać procedur, a to nie zawsze wiąże się z przestrzeganiem reguł savoir vivre’u czy pójściem na kompromisy. W dobrym bezpieczeństwie kompromisów po prostu nie ma.

Rozmawiali

Iwona Krawiec i Jan T. Grusznic (a&s Polska)