Konwergencja bezpieczeństwa

Tomasz Dacka

W ostatnich latach podejście do zarządzania bezpieczeństwem oraz kwestii samego bezpieczeństwa diametralnie się zmieniło. Bezpieczeństwo fizyczne nie jest już postrzegane wyłącznie przez pryzmat posterunków ochrony, a systemy ochrony elektronicznej zaczęły spełniać dodatkowe zadania: dostarczają informacje innym systemom i zapewniają organizacjom wartość dodaną.

Bezpieczeństwo fizyczne, czyli technika i zasoby ludzkie, zostało objęte odpowiednimi procedurami, które wchodzą w skład polityki bezpieczeństwa organizacji. Wydaje się więc, że wszystko działa, jak powinno. Gdy jednak przyjrzymy się szczegółom, okazuje się, że jest coś, co można byłoby robić lepiej.

Na początku było…

Swego czasu każdy podsystem – czy to zabezpieczeń elektronicznych, czy ochrona fizyczna – działał w miarę niezależnie, spełniając swoje ściśle określone autonomiczne zadania. Postęp techniczny sprawił jednak, że coraz bardziej zaawansowane systemy elektroniczne zaczęto łączyć z posterunkami ochrony, zwiększając tym samym ich odpowiedzialność, a zarazem możliwości.

Coraz częściej mówiło się o ideach, takich jak integracja czy inteligentny system. Pojawiła się też potrzeba unifikacji systemów bądź opracowania wspólnego sposobu zarządzania zintegrowanymi podsystemami, np. za pomocą systemu Physical Security Information Management (PISM), czyli oprogramowania służącego do zarządzania informacjami spływającymi z podłączonych elektronicznych systemów zabezpieczeń, m.in. CCTV, SSWiN czy SKD. Następnie zaczęto zauważać konieczność zabezpieczania systemów zabezpieczeń elektronicznych w obszarze bezpieczeństwa IT.

Bez względu na podejście do bezpieczeństwa motywem działań ochronnych zawsze były i nadal są zagrożenia, które zmieniając się w czasie, wymagają od nas coraz nowszych elementów kontrolnych, niekoniecznie związanych z zabezpieczeniami technicznymi, ale również (a może przede wszystkim) organizacyjnych.

To od osób odpowiedzialnych za bezpieczeństwo zależy, czy reakcja na zagrożenie będzie kompleksowa, czy szczątkowa, szybka, czy spowolniona. Czy byliśmy przygotowani na turbulentne, ciągle zmieniające się wektory ataków? I fundamentalne pytanie: czy jesteśmy w swych poczynaniach skuteczni (nie zawsze musi być to wszak zbieżne z wykonaniem wszystkich czynności zgodnie z przyjętymi krokami).

To oczywiste, że cyberbezpieczeństwo oraz ochrona informacji przetwarzanych w zabezpieczeniach elektronicznych zaczęły odgrywać coraz ważniejszą rolę w zapewnieniu ochrony organizacji, ale ich połączenie z fizycznymi systemami ochrony wywołuje pewien chaos organizacyjny. Kluczowy jak zawsze jest bowiem przepływ informacji, czego dowodem jest przytaczany poniżej przykład.

Pewnego razu w serwerowni

Przeanalizujmy obsługę przykładowego, uproszczonego incydentu. Jedna z usług świadczonych przez organizację przestaje działać, a to oznacza wymierne straty finansowe i wizerunkowe. Ustalono, że serwery, na których była postawiona usługa, przestały działać (serwer redundantny również nie podjął pracy). W dziale bezpieczeństwa fizycznego odetchnięto z ulgą, a koledzy z IT pogodzili się już z nadgodzinami.

Później jednak ustalono, że serwer został przypadkowo wyłączony przez pracownika technicznego, który prowadził prace w serwerowni. Rzecz w tym, że osoba ta nie miała uprawnień, by wejść do serwerowni. W tym momencie działy bezpieczeństwa fizycznego oraz IT zaczynają obarczać się odpowiedzialnością za incydent.

Biorąc pod uwagę stan bezpieczeństwa i zagwarantowanie zachowania ciągłości działania, istotne jest nie tyle, kto zawinił, ile dlaczego tak się stało. W tym przypadku zabrakło komunikacji i wzajemnego zrozumienia zagrożeń.

Nie zawsze musi to być atak hakerski, terrorystyczny czy tzw. insider threat (niepożądane działania spowodowane czynnikami wewnętrznymi, np. przez pracowników danej firmy). Większość incydentów wynika z przypadkowego działania człowieka. Jak zatem zapobiec takim sytuacjom?

Silosy kontra zwinność

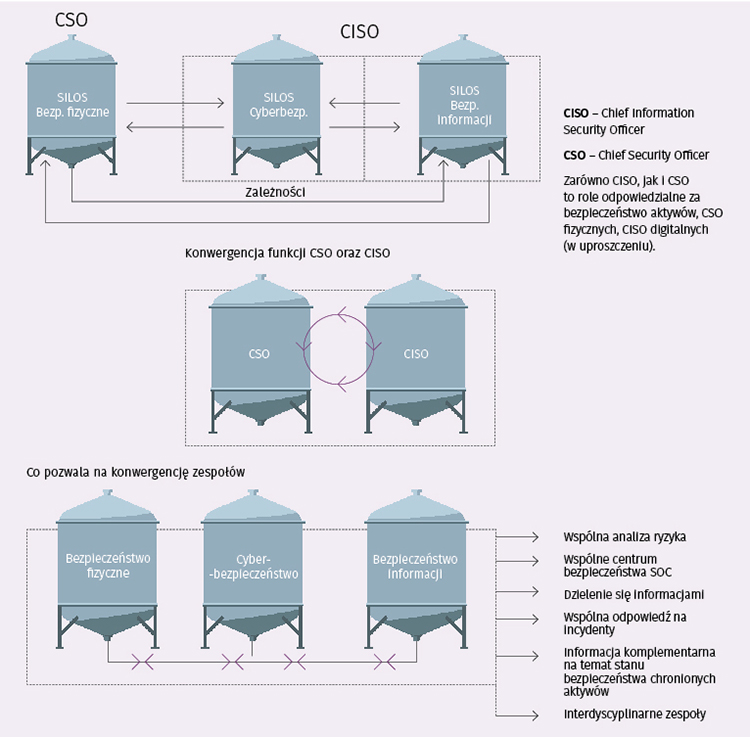

Przez lata za utrzymanie bezpieczeństwa organizacji odpowiadały konkretne działy, tworząc tym samym kompetencyjne i komunikacyjne silosy (patrz rys.). Każdy w swoim zakresie kompetencji budował mury, wytyczał fosy, wznosił wieże. Już jednak w starożytnych Chinach oraz w XII wieku w plemionach Indian dostrzeżono potrzebę komunikacji pomiędzy sobą, w tym przypadku za pomocą znaków dymnych. Jakkolwiek technika od tamtych czasów poszła do przodu, o tyle potrzeba wymiany informacji pozostała równie ważna.

Rozwiązanie wydaje się zatem proste. Połączmy silosy ze sobą, tworząc kanały komunikacyjne. Takie rozwiązanie to jedynie krok w dobrym kierunku, ale nie przystanek końcowy. Każde takie połączenie tworzy zależność, a za zależnościami idą: problemy w komunikacji, rozmyta odpowiedzialność, niezrozumienie potrzeb obu stron, siłą narzucony sztuczny twór. Silosy nadal są silosami, nadal skupiają się głównie na swoich zadaniach z tą różnicą, że stworzone zalążki zwinnej organizacji bezpieczeństwa zaczynają bardziej przeszkadzać, niż pomagać.

Rozwiązanie wydaje się zatem proste. Połączmy silosy ze sobą, tworząc kanały komunikacyjne. Takie rozwiązanie to jedynie krok w dobrym kierunku, ale nie przystanek końcowy. Każde takie połączenie tworzy zależność, a za zależnościami idą: problemy w komunikacji, rozmyta odpowiedzialność, niezrozumienie potrzeb obu stron, siłą narzucony sztuczny twór. Silosy nadal są silosami, nadal skupiają się głównie na swoich zadaniach z tą różnicą, że stworzone zalążki zwinnej organizacji bezpieczeństwa zaczynają bardziej przeszkadzać, niż pomagać.

W obecnych turbulentnych warunkach od organizacji się wymaga, aby była jak najbardziej elastyczna i zwinna. Tak też powinny funkcjonować działy odpowiedzialne za jej bezpieczeństwo, powinny przewidywać i reagować, szybko i skutecznie.

Utrzymywanie silosów na to nie pozwoli. Lepiej zatem na ich bazie utworzyć jedno centrum kompetencji, zbudowane z transparentnych zespołów o krosfunkcyjnych kompetencjach, dające komplementarną odpowiedź na zagrożenie oraz informujące w czasie rzeczywistym o stanie bezpieczeństwa aktywów. Przepływ informacji jest tutaj realizowany za pomocą jednej szyny danych zamiast topologii gwiazdy. Tym sposobem eliminujemy zależności, budujemy środowisko konwergentne.

Czy zatem oznacza to, że zadania, które dotychczas wykonywało trzech specjalistów, teraz ma wykonywać jeden? Oczywiście, że nie, i jest to element układanki, który najmniej podoba się biznesowi (aczkolwiek niesie korzyści ekonomiczne).

Co zamiast silosów?

Czym jest tak naprawdę konwergencja? To budowa czynników (procesy, ludzie, technika) związanych z bezpieczeństwem (również z zarządzaniem ryzykiem), współpracujących ze sobą w celu holistycznego adresowania celów oraz wyeliminowania błędów, dziur, podatności powstających pomiędzy tymi czynnikami. Konwergentny program/strategia zawiera elementy unifikacji oraz połączeń między czynnikami. Ważnym aspektem jest też zachowanie rozliczalności i spójności zarządzania, np. raportowanie do jednego Security Managera. Dzięki temu zachowamy wspólne procesy i, co ważniejsze, wspólną odpowiedzialność za nie.

Teoria a praktyka

Jak zatem wprowadzić zarządzanie bezpieczeństwem w modelu holistycznym przełamującym silosy? Na początku należy zacząć na ten temat rozmawiać. Należy mieć świadomość, że nie w każdej organizacji takie podejście musi być korzystne. W firmach budujących bezpieczeństwo na wzór wojskowy silosy mogą okazać się rozwiązaniem lepszym, a zmiana spowoduje chaos, a więc efekt odwrotny do zamierzonego.

Prostym, aczkolwiek skutecznym pomysłem jest ulokowanie obok siebie działów odpowiedzialnych za bezpieczeństwo fizyczne i cyberochronę, pomaga to w zrozumieniu codziennych wyzwań poszczególnych komórek. Kolejnym przykładem jest implementacja zarządzania ryzykiem uwzględniająca wszystkie działy bezpieczeństwa, przenikająca przez różne zagrożenia, budująca kompleksową odpowiedź na nie, pozwalająca uniknąć sytuacji incydentu przywołanego we wcześniejszej części artykułu.

Jakie zatem korzyści niesie wprowadzenie konwergencji bezpieczeństwa?

- Zdecydowanie lepsze dopasowanie strategii bezpieczeństwa do celów organizacji

- Szybsza i efektywniejsza komunikacja

- Ustalenie wspólnych procesów, celów

- Budowa wszechstronnego zespołu, dzielenie się wiedzą i praktyką

- Większa elastyczność i zwinność działu bezpieczeństwa

- Większa rozliczalność oraz usprawniony sposób zarządzania obszarem bezpieczeństwa (tzw. big picture)

Z jakimi wyzwaniami możemy się zmierzyć?

- Nowy podział ról i obowiązków na początku może spowodować zamieszanie

- Rozmyty sposób raportowania w komunikacji wewnętrznej

- Problemy personalne wywołane zmianą

Bezsprzecznie konwergencja jest procesem dopasowania, modelowania do partykularnych wymagań każdej organizacji w ujęciu poszczególnych usług biznesowych, stąd z założenia nie jest procesem łatwym. Aby się udała, musi posiadać zrozumienie i wsparcie osób decyzyjnych, za co odpowiadają poszczególne działy bezpieczeństwa, a te, w takim wypadku, powinny wypracować chęć do budowania wspólnych procesów i dzielenia się między sobą praktyką.

Dążenie do współpracy wydaje się w kwestii bezpieczeństwa organizacji naturalną koleją rzeczy. Weźmy przykład samochodu. Zakładam, że każdy świadomy kierowca chciałby, aby jego auto było konwergentne pod względem bezpieczeństwa, czyli spełniało wszystkie poniższe warunki:

– było zbudowane z solidnych materiałów ze strefą zgniotu zapewniającą w razie wypadku wystarczający margines – to bezpieczeństwo fizyczne,

– było wyposażone w elektronikę, której można ufać, bez błędów oprogramowania w sterowaniu systemami bezpieczeństwa (np. kontrolą trakcji czy ABS) – to cyberbezpieczeństwo,

– spełniało normy spalania, było maksymalnie przyjazne środowisku, a do jego wytworzenia nie były wykorzystywane komponenty z niesprawdzonych źródeł – to bezpieczeństwo korporacyjne, regulacyjne, łańcucha dostaw.

Budowa i utrzymanie połączonych zespołów bezpieczeństwa wpływa również na koszty związane z ich utrzymaniem i obsługą procesów. Zgodnie z raportem The State of Security Convergence in the United States, opracowanym przez ASIS, połączenie zespołów bezpieczeństwa fizycznego i cyberbezpieczeństwa przyniosło kilkuprocentowy spadek kosztów ich utrzymania. Według organizacji ankietowanych przez ASIS aż 72% stwierdziło poprawę ogólnie pojętego bezpieczeństwa organizacji dzięki wprowadzonym zmianom.

Obecnie używane technologie wymiany informacji w branży zabezpieczeń elektronicznych są rozwiązaniami ze świata informatyki, coraz większą popularnością cieszą się również rozwiązania chmurowe. Urządzenia końcowe (np. kamery) są wyposażane w coraz wydajniejsze algorytmy analizy obrazu wideo. Wiążą się z tym zarówno korzyści, jak i zagrożenia, z którymi funkcjonujący w ramach silosu dział bezpieczeństwa fizycznego może sobie nie poradzić.

Sztuczna inteligencja poparta bardzo dużymi mocami obliczeniowymi w momencie nieautoryzowanego przechwycenia materiałów wideo z kamer może generować obraz identyczny z rzeczywistym lub na jego podstawie generować nowe zdarzenia, sprawiając, że system ochrony staje się wektorem ataku. Czy w pojedynkę, jako silos, jesteśmy w stanie efektywnie się przed tym obronić?

|

|

Zobacz poprzednie artykuły tego autora:

Zarządzanie projektem – wprowadzenie w tematykę

Zarządzanie projektem – poszczególne etapy

Uwaga, stopień!

Bezpieczna organizacja