Nowe normy elektroniczne systemy kontroli dostępu. Wymagania systemowe i wytyczne stosowania

Andrzej Ryczer

Polski Komitet Normalizacyjny, KT 52

Norma europejska (EN) dotycząca budowy elektronicznych systemów kontroli dostępu EACS (Electronic Access Control Systems) [1] została przetłumaczona na język polski i jest do nabycia w PKN w formie zarówno papierowej, jak i elektronicznej. Druga jej część [2] – wytyczne stosowania [2] – zostanie przetłumaczona w 2021 r. W normie [1] podano 119 terminów i definicji, znaczna ich część nie była dotychczas powszechnie stosowana, co wymagało wielu uzgodnień tłumaczenia na język polski.

W obu normach wymagania funkcjonalne przypisywane urządzeniom kontroli dostępu są określane zgodnie z czterema stopniami zabezpieczenia (security grades). Uzyskuje się to na podstawie szczegółowej klasyfikacji funkcjonalności związanych z zabezpieczeniem – kontrolą dostępu, tj. rozpoznanie, aktywacja przejścia kontrolowanego, monitorowanie przejścia, sygnalizacja przymusu i samoochrona systemu (zabezpieczenie przed przypadkowym i/lub przypadkowym sabotowaniem i/lub zakłócaniem działania systemu).

Cztery stopnie zabezpieczenia odpowiadają poziomom ryzyka zależnym od przewidywanego zastosowania systemu oraz doświadczenia lub wiedzy atakujących [1].

W klasyfikacji stopni zabezpieczenia zastosowano podobne podejście, jak w „klasycznych” normach z zakresu systemów alarmowych sygnalizacji włamania i napadu – stopień zabezpieczenia zależy od doświadczenia włamywaczy i możliwych do wykorzystania przez nich narzędzi.

Zastosowanie elektronicznych systemów kontroli dostępu wg stopni zabezpieczenia

- stopnia powinny być stosowane w aspekcie organizacyjnym i do zabezpieczania zasobów o niskiej wartości (np. w hotelach),

- stopnia – w aspektach organizacyjnych i do zabezpieczania zasobów niskiej do średniej wartości (biura, małe przedsiębiorstwa),

- stopnia – do zabezpieczania zasobów średniej do wysokiej wartości (przemysł, administracja, finanse),

- stopnia – powinny być wykorzystywane w kontroli dostępu do bardzo dużych wartości albo w infrastrukturze krytycznej (np. obiekty wojskowe, rządowe, laboratoria specjalne, produkcja krytyczna) [5], [6].

Wymagania normy [1] zostały przedstawione w dziewięciu tablicach, z których najobszerniejsza, dotycząca sygnalizacji i powiadamiania, liczy 47 pozycji. W siedmiu tablicach przedstawiono, zależnie od czterech stopni zabezpieczenia, wymagania dotyczące 140 poszczególnych funkcjonalności:

- interfejsów przejść kontrolowanych,

- sygnalizacji i powiadamiania o zdarzeniach w systemie,

- rozpoznania prowadzącego do przyznania dostępu,

- sygnalizacji przymusu,

- neutralizacji (np. w przypadku pożaru),

- samoochrony systemu,

- zasilania.

Oprócz wymagań norma opisuje szczegółowe procedury badań, które powinny być przeprowadzone w celu potwierdzenia funkcjonalności systemu w odniesieniu do przyporządkowanego funkcjonalnościom stopnia zabezpieczenia.

Norma [1] stawia szczegółowe i liczne wymagania funkcjonalne dotyczące działania czytników i związanych z nimi wskaźników sygnalizujących alarmy i stany przejść (prezentacja informacji dla użytkownika w przejściu i na konsoli monitorującej). Przykładowo w przypadku 4. stopnia zabezpieczenia powinno być spełnionych 47 wymagań związanych np. z wizualizacją poleceń dla użytkownika (sygnalizacja miejscowa i powiadamianie na konsoli obsługi), różnego typu alarmami, utratą łączności, awarią zasilania.

Postawiono 27 wymagań związanych z rozpoznaniem – identyfikacją użytkownika. Przykładowo, wskaźnik fałszywych akceptacji FAR w czytnikach z biometrią nie powinien przekraczać 1% (przejście 1. stopnia), 0,3% (przejścia 2. i 3. stopnia) oraz 0,1% (przejście 4. stopnia). W systemie 4. stopnia powinna być realizowana sygnalizacja przymusu, a monitorowanie łączności powinno następować odpowiednio co 2 minuty. Czasy podtrzymania zasilania powinny wynosić przy systemach 3. i 4. stopnia odpowiednio: 2 i 4 godz.

Druga z omawianych norm [2] dotyczy wytycznych stosowania. Zwraca się w niej uwagę na tok postępowania włączonego w „cykl życia” systemu, obejmujący etapy: planowania, projektowania, instalowania, uruchamiania, przekazania, działania systemu i jego konserwacji.

Ważną częścią wytycznych stosowania są dwa dodatki (normatywny i informacyjny), w których wymieniono dopuszczalne wyjątki – odstępstwa od wymagań normy [1] wymagające uzgodnień między wykonawcą a użytkownikiem końcowym. W dodatku informacyjnym podano zależności liczbowe pozwalające na obliczenie pojemności rezerwowych źródeł zasilania w funkcji średniej spodziewanej liczby aktywacji (otwarć i zamknięć przejść) na godzinę, średniego czasu aktywacji, poboru prądów i wymaganego okresu podtrzymania.

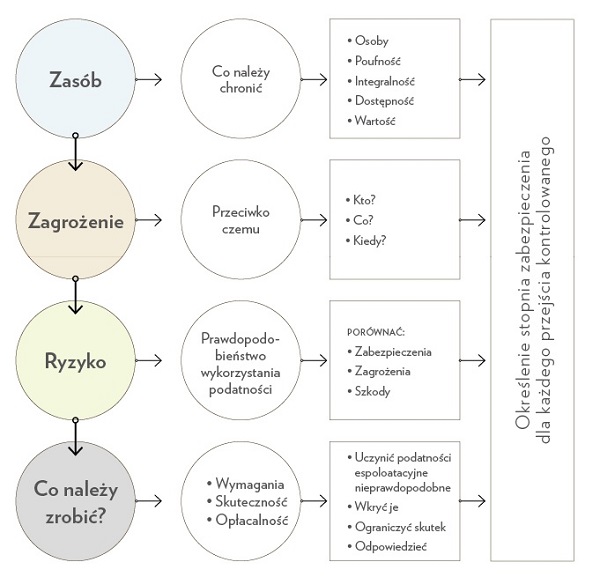

W wytycznych stosowania [2] przedstawiono (w sposób graficzny) zarys zalecanego postępowania przy klasyfikacji funkcjonalności systemu opartego na szacowaniu ryzyka (rys. 1). Wyszczególniono też 24 problemy, które należy rozpatrzyć w „cyklu życia” systemu KD, od planowania aż po konserwację.

KLASYFIKACJA STOPNIA ZABEZPIECZENIA

W normach [1] i [2] nie odnosi się stopnia zabezpieczenia do „całego – pełnego systemu”, lecz przypisuje się stopnie zabezpieczenia poszczególnym funkcjonalnościom (wymagania z 9 tablic [1] dot. 140 funkcjonalności), zatem etap planowania, w którym określa się poziom ryzyka, powinien dotyczyć każdego przejścia kontrolowanego, a nie „całego systemu”. Stopnie zabezpieczenia powinny być określane „precyzyjnie” – indywidualnie dla każdego przejścia kontrolowanego, biorąc pod uwagę wymagania dotyczące kontroli wejścia i wyjścia.

W dalszej części artykułu zwrócono uwagę na kilka zalecanych podstawowych zasad projektowania systemu. W tej samej instalacji mogą być stosowane interfejsy przejść kontrolowanych różnego stopnia zabezpieczenia, pod warunkiem że wspólne elementy systemu zabezpieczające przejścia różnego stopnia zabezpieczenia spełniają co najmniej wymagania dotyczące współpracujących przejść najwyższego stopnia. Zezwala się na systemy oddzielne, gdy instalowanie w jednym systemie przejść o różnych stopniach zabezpieczenia okazuje się niepraktyczne.

Na rys. 1 przedstawiono zarys pełnego postępowania zalecanego na etapie „planowania” (jeszcze przed rozpoczęciem projektowania) prowadzącego do wyznaczenia stopni zabezpieczenia dotyczących funkcjonalności każdego przejścia kontrolowanego [2]. Szacowanie ryzyka (risk assessment) otwierające pełny proces stosowania systemu powinno być przeprowadzane w pierwszym etapie – planowanie. Składa się ono z oceny: zasobów – co zabezpieczamy, zagrożeń, ryzyka i tego, „co należy zrobić”. W procesie oceny zasobów należy je zinwentaryzować oraz oszacować ich poufność, integralność, dostępność i wartość, wyróżniając zasoby ludzkie. Rozpatrując zagrożenia, należy odpowiedzieć na pytania, przeciwko komu lub czemu, kto, co, kiedy może zagrozić.

Ocena ryzyka polega na ocenie prawdopodobieństwa wykorzystania (przez intruza, hakera) podatności przez porównanie zabezpieczeń, zagrożeń i szkód. W ostatnim etapie postępowania prowadzącym do wyznaczenia stopni zabezpieczenia każdego z przejść kontrolowanych ocenia się skuteczność i opłacalność zastosowanej techniki, minimalizuje podatności eksploatacyjne, wykrywając je i ograniczając ich skutek.

Szczególnie istotne są wymagania dotyczące samoochrony systemu [1], które liczą 28 pozycji. Norma określa samoochronę (self-protection) systemu jako: funkcjonalność związaną z zapobieganiem, wykrywaniem i/lub raportowaniem celowego i/lub przypadkowego sabotażu i/lub zakłócania działania systemu, a zabezpieczenie przeciwsabotażowe (tamper) jako metodę wykorzystywaną do zabezpieczenia systemu albo jego części przed celowym zakłócaniem.

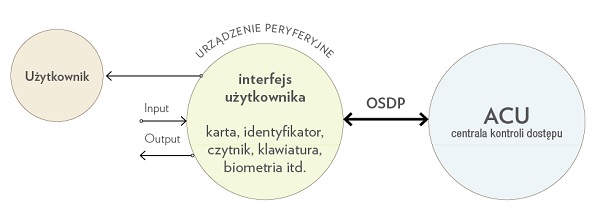

W systemach 3. i 4. stopnia zabezpieczenia przy wykorzystaniu sieci współdzielonych z innymi użytkownikami (np. Internet) wymagane jest szyfrowanie sygnałów między elementami systemu, a informacja przechowywana w identyfikatorze powinna być zabezpieczona przed nieautoryzowaną modyfikacją lub kopiowaniem. Dotyczy to szczególnie systemów kontroli dostępu w inteligentnych budynkach i obiektach infrastruktury krytycznej [5], [6], [7], [8]. W tych obiektach jest wymagane szczególne zabezpieczenie transmisji danych między interfejsami użytkownika (karty, czytniki) a centralami, które można uzyskać, stosując protokół komunikacyjny OSDP (Open Supervised Device Protocol) [4] do kodowania transmisji wewnątrz systemu.

Kodowana transmisja jest wymagana również w normie [9] dotyczącej łączonych i zintegrowanych systemów alarmowych [9] w przypadku czwartego typu integracji, np. połączenia systemu KD z systemem sterowania oświetleniem budynku.

Urządzenia stosowane w systemach KD powinny mieć niezależnie od stopnia zabezpieczenia obudowę o klasie ochrony co najmniej IP4X i odporności mechanicznej IK04. Obudowy powinny być wystarczająco mocne, aby zapobiec niewykrywalnemu (bez widocznych uszkodzeń) dostępowi do elementów wewnętrznych. Obudowy interfejsu użytkownika (np. czytnika, klawiatury itp.) powinny mieć klasę ochrony IP4X. Nie powinno być możliwe uzyskanie dostępu przez wprowadzenie do obudowy 1-mm stalowego próbnika. Alternatywnie jest możliwe wywołanie stanu sabotażu wcześniej, przed dostępem do elementów wewnętrznych.

Uwagi końcowe

Ogólna analiza postanowień norm i publikacji podanych w wykazie literatury wskazuje, że ważnym etapem procesu budowy systemów kontroli dostępu jest analiza – szacowanie ryzyka – która powinna być przeprowadzona w pierwszym etapie „planowanie systemu” dla każdego przejścia oddzielnie [2]. Oszacowanie ryzyka prowadzi do wyznaczenia stopnia zabezpieczenia (security grade) związanego z funkcjonalnościami poszczególnych przejść, pozwalając następnie na dobór urządzeń i ich parametrów spełniających liczne wymagania szczegółowe [1]. Biorąc pod uwagę, że w [1] określono 140 funkcjonalności, a w [2] 25 dopuszczalnych wyjątków, należy stwierdzić, że proces planowania systemu kontroli dostępu zgodnie z omawianymi normami i wybór parametrów będzie złożony i wymagający precyzyjnej znajomości (interpretacji) wielu szczegółowych wymagań obu tych norm.

Ogólna analiza postanowień norm i publikacji podanych w wykazie literatury wskazuje, że ważnym etapem procesu budowy systemów kontroli dostępu jest analiza – szacowanie ryzyka – która powinna być przeprowadzona w pierwszym etapie „planowanie systemu” dla każdego przejścia oddzielnie [2]. Oszacowanie ryzyka prowadzi do wyznaczenia stopnia zabezpieczenia (security grade) związanego z funkcjonalnościami poszczególnych przejść, pozwalając następnie na dobór urządzeń i ich parametrów spełniających liczne wymagania szczegółowe [1]. Biorąc pod uwagę, że w [1] określono 140 funkcjonalności, a w [2] 25 dopuszczalnych wyjątków, należy stwierdzić, że proces planowania systemu kontroli dostępu zgodnie z omawianymi normami i wybór parametrów będzie złożony i wymagający precyzyjnej znajomości (interpretacji) wielu szczegółowych wymagań obu tych norm.

Należy podkreślić, że zgodnie z [2] w tym samym systemie mogą być stosowane przejścia kontrolowane o różnych stopniach zabezpieczenia. Stopnie zabezpieczenia (security grades) powinny być określone indywidualnie dla każdego przejścia, z uwzględnieniem wymagań dotyczących kontroli wejścia i wyjścia, jednak kolejno współpracujące ze sobą elementy systemu powinny spełniać wymagania najwyższego stopnia (dotyczy to czytników, central kontroli dostępu/sterowników i konsol obsługi). Oznacza to, że np. czytnik realizujący funkcjonalności 4. stopnia zabezpieczenia powinien być dołączony do centrali z funkcjonalnościami 4. stopnia, a ta również do konsoli obsługi 4. stopnia zabezpieczenia. Dopuszcza się dołączenie czytnika dostępu 1. stopnia do centrali 4. stopnia, ale nie odwrotnie. Takie podejście może mieć wpływ na optymalizację kosztów systemu tam, gdzie oszacowany poziom ryzyka jest niższy, pozwalając na wybranych „drogach dostępu” lub ich odcinkach stosować przejścia o niższym stopniu zabezpieczenia.

Gdy część składowa elektronicznego systemu kontroli dostępu (np. interfejs przejścia kontrolowanego) jest częścią systemu alarmowego (włamania i napadu czy VSS – Video Surveillance System), także ona powinna spełniać odpowiednie wymagania norm [1] i [2]. Funkcje dodatkowe (wynikające z integracji) względem funkcji obowiązkowych określonych w [1] mogą być realizowane przez EACS, pod warunkiem że nie przeszkadzają spełnieniu wymagań norm [1], [2].

Omawiane normy dotyczą również systemów KD, gdy są one zintegrowane z innymi aplikacjami poprzez środki rozpoznawania, wykrywania, wyzwalania, połączeń wzajemnych, sterowania, komunikacji, sygnalizacyjnego ostrzegania i zasilania. Wtedy inne aplikacje nie powinny mieć szkodliwego wpływu na działanie systemu kontroli dostępu.

Ze względu na obszerność omawianych norm nową terminologię i powszechne stosowanie systemów kontroli dostępu w nowym budownictwie (systemy łączone i integrowane) byłoby pożądane przeprowadzenie szkoleń – seminariów w zakresie tej tematyki, np. poprzez znanych na rynków dystrybutorów sprzętu albo przez organizacje branżowe.

Literatura: 1. PN-EN 60839-11-1:2013 Systemy alarmowe i elektroniczne systemy zabezpieczeń – Część 11-1: Elektroniczne systemy kontroli dostępu – Wymagania dotyczące systemów i części składowych (IEC 60839-11-1:2013) 2. Pr PN-EN 60839-11-2:2015 Systemy alarmowe i elektroniczne systemy zabezpieczeń – Część 11-2: Elektroniczne systemy kontroli dostępu – Zasady stosowania 3. A. Ryczer, Stopnie zabezpieczenia i ryzyko w normach Systemy Alarmowe – Systemy dozorowe CCTV i Elektroniczne Systemy Kontroli Dostępu, „sa” 1/2014 (vol.128) 4. prPN-EN IEC 60839-11-5E Systemy alarmowe i elektroniczne systemy zabezpieczeń – Część 11-5: Elektroniczne systemy kontroli dostępu – Otwarty protokół urządzenia nadzorowanego (OSDP). EN IEC 60839-11-5:2020 (E) Alarm and electronic security systems – Part 11-5: Electronic access control systems – Open Supervised Device Protocol (OSDP) 5. A. Tomczak, Zwrot w podejściu do systemów kontroli dostępu. Czyżby rewolucja na rynku SKD?, SEC&AS Security & Alarm System 4/2017(4) 6. A. Tomczak, Systemy kontroli dostępu w obiektach infrastruktury krytycznej zgodne z Polskimi Normami, SEC&AS 6/2017(6) 7. P. Piasecka, Cyberbezpieczeństwo inteligentnych obiektów. Ewolucja oceny zagrożeń w cyberprzestrzeni, SEC&AS 6/2017(6) 8. B. Ożga, Systemy kontroli dostępu w obiektach infrastruktury krytycznej, a&s Polska 2/2018 (8) 9. EN 50398-1:2017(E) Alarm systems – Combined end integrated systems – Part1: General

|

|