Rozwiązania polecane dla sektora hotelowego

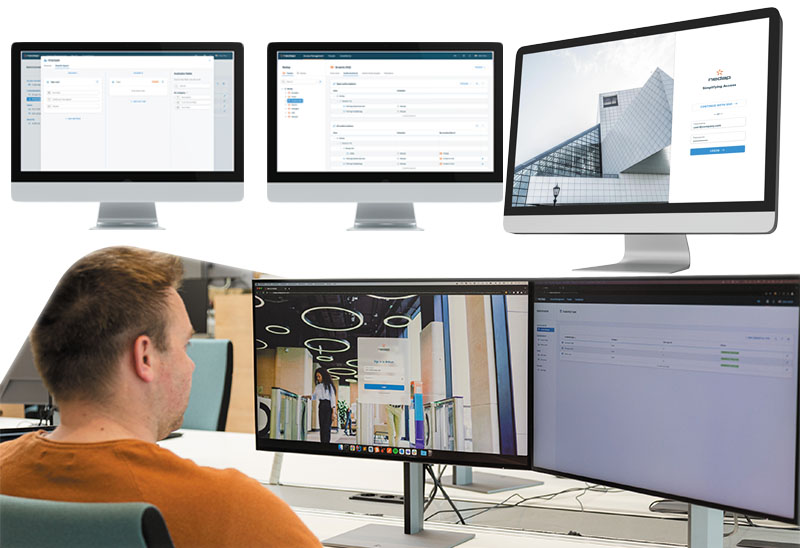

Bezpieczeństwo gości hotelowych jest najważniejsze, dlatego należy dobrać odpowiednie systemy zabezpieczeń technicznych, które umożliwią bezawaryjną pracę obiektu hotelowego i skupienie się na obsłudze gości pod kątem ich komfortowego pobytu w obiekcie i poza nim. Przykłady takich rozwiązań oferują: Assa Abloy, Bosch Security Systems, Dahua Technology, Gunnebo, Hanwha Vision i VCN. Dahua Technology Funkcja AcuPick do […]