Cyberbezpieczeństwo. Wyzwania i zagrożenia w 2017 roku

RAPORT CERT ORANGE POLSKA

W tym roku nie można oczekiwać zmniejszenia liczby ataków malware, ransomware czy phishingu. Mimo zakrojonych na szeroką skalę prób podniesienia świadomości zagrożeń internetowych, wielu internautów wciąż pozwala się oszukać, otwierając podejrzanie wyglądające załączniki czy klikając linki w e-mailach podszywających się pod znane marki.

Odwagi hakerom dodają niska skuteczność wykrywania sprawców oraz mała liczba zgłoszeń do organów ścigania. Ich działalność ułatwia również to, że nie muszą już pisać złośliwego oprogramowania od podstaw i planować kampanii. Malware i narzędzia do jego dystrybucji można kupić i skonfigurować na własne potrzeby.

W ubiegłym roku Orange Polska przewidywał też dynamiczny wzrost liczby ataków za pośrednictwem Internetu Rzeczy, czyli na połączone z siecią urządzenia niebędące komputerami czy smartfonami. Ta diagnoza była trafna. Do odnotowanego w 2016 r. największego w historii ataku DDoS (prawie 1 terabit na sekundę) wykorzystano głównie zainfekowane wcześniej kamery internetowe oraz rejestratory obrazu. Taki atak zablokowałby w tym samym czasie dostęp do bankowości elektronicznej przeszło tysiąca dużych banków!

W roku 2017 nastąpi dalszy wzrost znaczenia ataków z wykorzystaniem IoT. Producenci coraz większej liczby urządzeń implementują w nich funkcjonalności umożliwiające zdalne zarządzanie, zbyt często wprowadzając je na rynek bez przeprowadzenia testów bezpieczeństwa. W efekcie rozwiązania te stają się łatwym celem dla atakujących, zwłaszcza przy braku zaleceń zmiany domyślnych haseł, które nie stanowią tajemnicy.

|

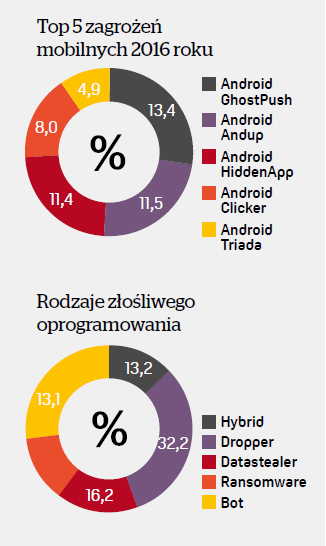

Rodzaje złośliwego oprogramowania Dropper – po zestawieniu komunikacji z centrum sterowania realizuje funkcję pobierania dodatkowej szkodliwej zawartości. |

Ataki w mediach społecznościowych

Nie zanosi się też na to, by przestępcy zrezygnowali z najpopularniejszej metody rozpowszechniania złośliwego oprogramowania, czyli za pośrednictwem mediów społecznościowych. Tam rządzi i będzie rządzić socjotechnika. Jeszcze długo będziemy otrzymywali dziwnie brzmiące wiadomości w Messengerze albo np. znajomy polubi jakiś dziwny status. W takich przypadkach – gdy nie zachowamy czujności – nasze konto przestanie należeć do nas.

W ostatnich miesiącach coraz częściej na Facebooku zaczęły się pojawiać fanpage z fałszywymi konkursami, wykorzystującymi znane marki lub osoby. Niestety okazały się wyjątkowo skuteczne. Ich działanie polega na utworzeniu fałszywego profilu z konkursem firmowanym przez znaną markę lub osobę. Nagrodą są rzekomo bezpłatne zakupy czy nawet wysokiej klasy samochód. Wystarczy polubić post, udostępnić go na swoim profilu i zamieścić pod nim komentarz o wskazanej treści. Pozwala to przestępcom dotrzeć do kolejnych osób, tj. znajomych ofiar. Następnie na profilu pojawia się informacja, że w celu sprawdzenia listy zwycięzców należy wypełnić udostępniony formularz i potwierdzić tożsamość numerem PIN otrzymanym w SMS-ie weryfikującym numer telefonu „zwycięzcy”. Jak można się domyślić, nie potwierdzamy tożsamości, ale subskrypcję wysokopłatnej usługi Premium SMS.

Za zbędne wiadomości można zapłacić nawet do 30 zł za każdą! Paradoksalnie przestępcy postępują zgodnie z prawem, pod formularzem bowiem jest umieszczony link (drobnym drukiem) prowadzący do regulaminu, który opisuje usługę i koszty. Pytanie jednak, jak wiele osób czyta regulaminy? O wysokich opłatach ofiary dowiadują się dopiero z rachunku telefonicznego.

Warto także pamiętać o świadomym udostępnianiu informacji o sobie w różnych serwisach społecznościowych, w szczególności odnoszących się do pracy zawodowej. Wiele wskazuje na to, że 2017 r. okaże się rokiem phishingu przygotowywanego pod kątem konkretnych grup zawodowych, co może znacznie wpłynąć na jego skuteczność. Księgowy z większym prawdopodobieństwem otworzy odpowiednio nazwany plik Excela, a jeśli przestępca usiłujący zaatakować naszą firmę znajdzie wcześniej na Facebooku czy Linkedin odpowiednich kandydatów, szanse jego powodzenia wyraźnie wzrosną.

Co robić, by się bronić?

Bezpieczeństwo teleinformatyczne wymaga ochrony proaktywnej. Reagowanie na zagrożenia, które i tak już wyrządziły szkodę, pozwoli jedynie zmniejszyć skalę strat. Lepiej więc zapobiegać, niż leczyć. Odwołując się do branży transportowej, nie trzeba kupować samochodu, żeby przemieścić się z punktu A do B. Podobnie jest z rozwiązaniami bezpieczeństwa IT. Można je kupić jako usługę, zamiast nabywać na własność. To wariant znacznie tańszy, a dzięki temu można korzystać w tym samym czasie z ochrony przed kilkoma zagrożeniami, nie wydając całego budżetu na jedną platformę.

Oczywiście wszystko zależy od profilu firmy i jej potrzeb, ale większość przedsiębiorstw, decydując się na inwestycje w rozwiązania cyberbezpieczeństwa, dużą wagę przywiązuje do kosztów. To zupełnie naturalne, tym bardziej że rozwiązania tej klasy to forma ubezpieczenia, i to przed zjawiskiem wirtualnym.

Najczęściej stosowaną ochroną danych w polskich firmach jest oprogramowanie antywirusowe. Jest podstawą podstaw, która chroni biznes przynajmniej przed częścią zagrożeń z sieci. Jednak antywirus to za mało. Inną kwestią jest samokontrola. Z raportu Integrated Solutions „Cyberzagrożenia według polskich firm” wynika, że nieprzestrzeganie przez pracowników procedur bezpieczeństwa jest jedną z głównych przyczyn incydentów. Oprócz budowania świadomości wśród personelu firmy powinny pamiętać o bieżących aktualizacjach rozwiązań. W przeciwnym razie istnieje ryzyko, że korzystając ze „starego” oprogramowania, padniemy ofiarą ataku.

Poziom bezpieczeństwa polskiej cyberprzestrzeni

Czym grozi firmie ignorowanie cyberbezpieczeństwa?

Wśród ekspertów od bezpieczeństwa IT panuje przekonanie, że nie ma bezpiecznych sieci, są tylko źle zeskanowane przez włamywacza. Inni z kolei sugerują, że kluczowe pytanie nie powinno dotyczyć tego, „czy mnie zaatakują?” ani „kiedy mnie zaatakują?”, ale „kiedy zostałem zaatakowany?”.

W czasach, gdy dla większości firm normą jest bycie online, niezależnie czy wykorzystują ten kanał do komunikacji z klientami, partnerami, czy tylko wewnątrz organizacji, ignorowanie cyberzagrożeń jest swego rodzaju prośbą o biznesową tragedię. I nie chodzi tu wyłącznie o ataki celowe, gdzie cyberprzestępca skrupulatnie wybiera konkretną ofiarę. Włamywacze skanują sieć regularnie, w sposób automatyczny, szukając luk w zabezpieczeniach i wykorzystując je do swoich celów.

Konsekwencje natomiast kosztują. Trudno oszacować wartość strat, bo firmy niechętnie przyznają się do tego, że z ich kont bankowych wyprowadzono pieniądze lub straciły cenne dane na skutek ataku.

Sektor MŚP w Polsce dostrzega potrzebę podjęcia inicjatyw, które ochronią ich działalność przed zagrożeniami z Internetu. 51 proc. określa cyberbezpieczeństwo jako bardzo ważne dla ich firmy, 34 proc. uznaje je za kluczowe. To pokazuje systematyczny wzrost świadomości polskich przedsiębiorstw na temat konsekwencji potencjalnych ataków. Wśród zagrożeń, które w opinii małych i średnich firm mogą spowodować największe straty finansowe, znalazły się malware (złośliwe oprogramowanie) oraz ataki odmowy dostępu (DDoS). Najwięcej, bo aż 66 proc. wskazań, dotyczyło złośliwego oprogramowania. Co więcej, właśnie ataki z wykorzystaniem malware zostały określone także jako najtrudniejsze do wykrycia.

Te dane wynikają ze specyfiki złośliwego kodu, który jest coraz bardziej skomplikowany, a wobec takich zagrożeń, jak APT czy zero-day oprogramowanie antywirusowe jest bezbronne. Są to ataki, które nie mają przypisanych sygnatur i nie figurują w bazach producentów antywirusów. Bez specjalistycznej ochrony mogą bezkarnie wykradać dane lub pieniądze firm nawet przez kilka lat.

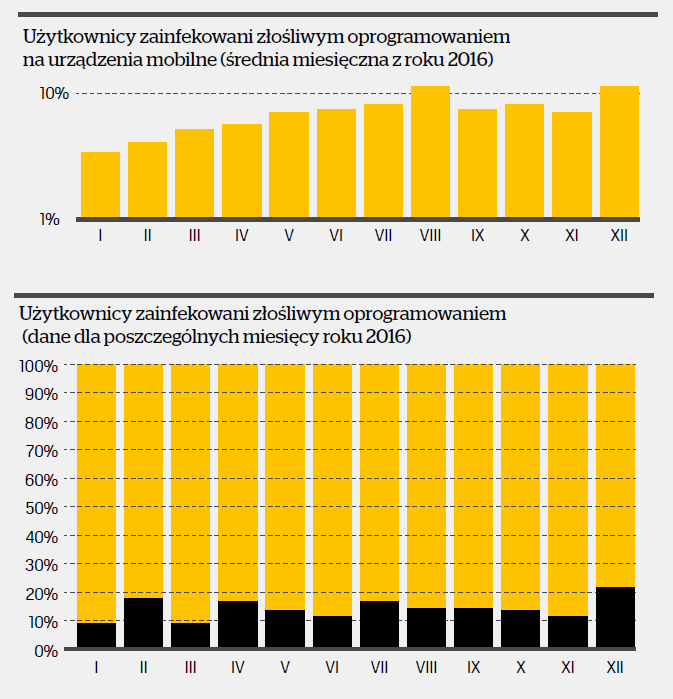

Dynamika zmian w cyberprzestrzeni, rozwijające się złośliwe oprogramowanie i zmienne cele przestępców powodują, że ocena poziomu zagrożeń i prognozowanie zmian stanowią duże wyzwanie. Ubiegły rok jest doskonałym przykładem dynamiki zmian wektorów ataku i metod infekcji. Prezentowane dane pochodzą z systemów Orange Polska analizujących ruch sieciowy pod względem złośliwego oprogramowania, z próbką odpowiadającą ok. 1% ruchu użytkowników usług szerokopasmowego dostępu do Internetu.

Malware w Polsce

Zidentyfikowane ataki można podzielić na trzy typy:

• malware object – dostarczenie do stacji końcowej złośliwego oprogramowania,

• web infection – infekcja w czasie rzeczywistym i instalacja złośliwego oprogramowania na urządzeniu ofiary,

• malware callback – potwierdzenie skutecznego uruchomienia złośliwego kodu poprzez zestawienie komunikacji sieciowej z serwerem zdalnego zarządzania (w celu pobrania dalszych instrukcji bądź przekazania wykradzionych informacji).

Sposobów na dostarczenie złośliwego oprogramowania na stacje robocze jest wiele. Coraz więcej z nich unika wykrycia w warstwie sieciowej, wykorzystując mechanizm szyfrowania komunikacji TCP.

Sposobów na dostarczenie złośliwego oprogramowania na stacje robocze jest wiele. Coraz więcej z nich unika wykrycia w warstwie sieciowej, wykorzystując mechanizm szyfrowania komunikacji TCP.

Zdecydowaną większość zdarzeń stanowi komunikacja zwrotna do centrum sterowania, co wynika z mechanizmów działania współczesnych infekcji, a także podkreśla niski stan bezpieczeństwa użytkowników Internetu. Przeważająca część złośliwego oprogramowania po uruchomieniu na stacji użytkownika w drugiej fazie działania będzie infekować urządzenia.

Ataki na bankowość elektroniczną

Sektor finansowy od lat znajduje się w centrum zainteresowania cyberprzestępców. Rok 2016 przyniósł falę ataków na systemy bankowości internetowej. Były one wycelowane zarówno w infrastruktury techniczne, jak i bezpośrednio w klientów banków. Dowiodły, że linia kontaktu bank-klient – coraz częściej to e-mail lub SMS – jest bardzo podatna na zagrożenia i dlatego skutecznie wykorzystywana. Wśród metod dominują ataki phishingowe, w których wyniku klienci są narażani na wyłudzenia danych logowania i numerów kart płatniczych.

Co gorsza, treść wiadomości e-mailowych jest coraz lepiej dostosowana pod konkretne banki i klientów, a fałszywe serwisy bankowe są dopracowane i wiarygodnie imitują prawdziwe. Jedną z kluczowych kwestii nadal pozostaje udoskonalenie zabezpieczeń i monitorowanie styku usług bankowych i telekomunikacyjnych wykorzystywanych w komunikacji banku z klientem. W ubiegłym roku instytucji z sektora bankowego nie ominęły także ataki typu DDoS, podczas których pojawiały się żądania finansowe. Banki okazały się dość dobrze przygotowane, nawet ataki DDoS o przepustowości bliskiej 50 Gb/s nie zablokowały dostępności ich usług, a klienci praktycznie nie odczuli różnic w działaniu serwisów transakcyjnych.

Skala i różnorodność zagrożeń dla bankowości elektronicznej stale rośnie. Ostatnie lata pokazały, że doskonalenie zabezpieczeń pozostaje dla sektora finansowego kwestią priorytetową. Ogromne nakłady finansowe na bezpieczeństwo sprawiają, że jest to nadal jeden z najlepiej zabezpieczonych sektorów usług krytycznych. Ten fakt wykorzystano w związku ze startem programu 500+, gdy banki wsparły rejestrację do programu swoimi platformami. Usprawniło to proces rejestracji beneficjentów, a przede wszystkim ograniczyło ryzyko narażenia ich na ujawnienie poufnych danych podczas wyjątkowo nasilonych na początku e-mailowych kampanii phishingowych.

Podsumowanie roku 2016

Pierwszy kwartał 2016 r. z najmniejszą liczbą zagrożeń w porównaniu do pozostałych był dość spokojny dla użytkowników. Główny udział w zdarzeniach miał Trojan.ZeroAccess, dropper pobierający m.in. aplikacje, wykorzystujący moc obliczeniową komputera ofiary do „wykopywania” kryptowaluty bitcoin lub wymuszający na użytkownikach kliknięcia w reklamy typu pay-per-click. Podobne funkcje ma drugi z dropperów, Diple, pobierający m.in. malware ZeroAccess oraz kod wykradający dane wrażliwe ze stacji ofiary. W pierwszym kwartale, zwłaszcza w lutym, zidentyfikowaliśmy wzmożoną aktywność bota Jorik, również wykorzystującego zasoby zainfekowanych urządzeń do wydobywania bitcoinów. Na przełomie lat 2015 i 2016 CERT Orange Polska zaobserwował intensywną kampanię rozprzestrzeniania oprogramowania ransomware Cryptowall. Infekuje on witryny WWW, by następnie wykorzystując podatności w systemie ofiary, bez jej wiedzy pobrać i zainstalować złośliwy kod na jej komputerze. Pierwszą piątkę pierwszego kwartału zamyka hybrydowy trojan Sality wykradający dane wrażliwe ze stacji i wykorzystujący przejęte urządzenie do ukierunkowanych ataków bądź kampanii spamowych.

W drugim kwartale zanotowano rozwój infekcji opartych na paczkach exploit kitów, wykorzystujących podatności w aplikacjach sieciowych i zabezpieczeniach antywirusowych. Malvertisment – jak wskazuje nazwa – to złośliwe reklamy spotykane najczęściej w serwisach oferujących pirackie wersje oprogramowania bądź umożliwiających obejrzenie najnowszych filmów i seriali bez ponoszenia opłat w zamian za uruchomienie w tle kilku mało uciążliwych reklam.

W drugim kwartale zanotowano rozwój infekcji opartych na paczkach exploit kitów, wykorzystujących podatności w aplikacjach sieciowych i zabezpieczeniach antywirusowych. Malvertisment – jak wskazuje nazwa – to złośliwe reklamy spotykane najczęściej w serwisach oferujących pirackie wersje oprogramowania bądź umożliwiających obejrzenie najnowszych filmów i seriali bez ponoszenia opłat w zamian za uruchomienie w tle kilku mało uciążliwych reklam.

Trzeci kwartał wyróżnił się najmniejszą liczbą anomalii, utrzymując trend z pierwszej połowy roku. W skrzynkach e-mailowych regularnie pojawiały się kampanie phishingowe, a tą drogą najczęściej był rozpowszechniany ransomware Locky (skrypt, który ukrywa się zazwyczaj w makrach dokumentów aplikacji MS Excel czy MS Word). Obserwowano także natężenie infekcji trojanami bankowymi, w tym Ursnif, którego kolejne wersje nauczyły się rozpoznawać, czy plik zawierający gotowy do wykonania kod jest otwierany przez użytkownika, czy przy użyciu procesów charakterystycznych dla rozwiązań bezpieczeństwa, uruchamiając faktyczny malware tylko w tym pierwszym przypadku.

Najczęściej występujące złośliwe oprogramowanie w czwartym kwartale ubiegłego roku było zarówno efektem nowych podatności i rodzin złośliwego oprogramowania (Mirai), jak i początku roku akademickiego oraz przedświątecznych zakupów. W kolejnych kampaniach „faktur” cyberprzestępcy umieszczali ransomware TorrentLocker, czyli nową odmianę znanego Cryptolockera, komunikującą się z C&C w celu wymiany kluczy zaszyfrowanym kanałem. Działanie Nymaima z kolei było ukierunkowane na infekcję przeglądarek prowadzącą do ataku man-in-the-browser – modyfikację danych zawartych w poleceniach przelewów bankowych w momencie wykonywania płatności elektronicznych.

Ostatnie miesiące 2016 r. zdominował backdoor atakujący urządzenia Internetu Rzeczy działające pod kontrolą systemu Linux – bot Mirai. Botnet składający się z urządzeń zainfekowanych tym oprogramowaniem został po raz pierwszy użyty 20 września 2016 r. Jego efektem był należący do największych ataków DDoS w historii dochodzący do 620 Gb/s.

Ze względu na stosunkowo niski poziom zabezpieczeń urządzeń Internetu Rzeczy (hasła domyślne, nieaktualne oprogramowanie) oraz ich rosnącą powszechność Mirai rozprzestrzenił się także w Polsce, dominując wśród największych botnetów zidentyfikowanych w badanej przez CERT Orange Polska próbce.

|

Ataki, przed którymi CERT Orange Polska – ataki phishingowe związane z programem 500+ (podszywające się pod portale umożliwiające złożenie wniosku), |

Orange Polska

www.orange.pl