Zarządzanie rozproszoną infrastrukturą krytyczną na przykładzie obiektów Służby Więziennej

Cezary Mecwaldowski

Trudno sobie wyobrazić współczesną ochronę bez elektronicznych systemów zabezpieczeń. A przecież nie są to jedyne urządzenia i systemy elektroniczne w obiekcie. Kiedy ich liczba przekracza setki i tysiące, zarządzanie nimi staje się coraz trudniejsze nie tylko w kwestii funkcjonalnej i eksploatacyjnej, ale także w zarządzaniu mieniem.

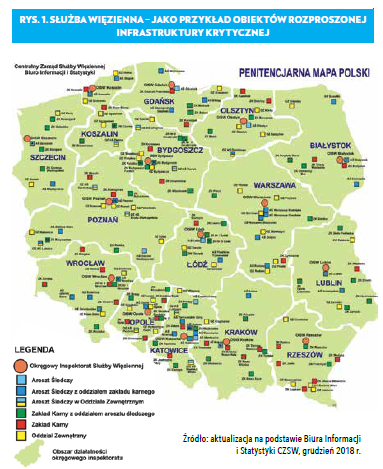

Infrastruktura krytyczna należy do szczególnej kategorii obiektów. Różnią się one zarówno architekturą, jak i funkcją, podlegają kompetencyjnie różnym podmiotom i operatorom infrastruktury krytycznej. Mimo różnic obiekty te mają też pewne cechy wspólne, np. obiekty służby więziennej są rozmieszczone na dużym obszarze (często całego kraju) i zarządzane przez nadrzędną komórkę organizacyjną, operatora. Nie wszystkie posiadają na swoim terenie służby ochrony, ale są objęte obowiązkową ochroną za pomocą systemów elektronicznych i mechanicznych. Co do samej zasady przedstawione w artykule zarządzanie systemami może być zastosowane do każdej grupy obiektów.

Modernizacje, odrębne wymagania w zakresie kancelarii tajnych, archiwów, magazynów broni oraz innych związanych z podmiotem, któremu podlegają obiekty, powodowały, że przez lata wzrastała liczba systemów zabezpieczeń elektronicznych i urządzeń związanych z bezpieczeństwem.

Często były rozbudowywane do rozmiarów powodujących poważne trudności w ich obsłudze i eksploatacji. W rezultacie niezintegrowane systemy zamiast podnosić rzeczywiste bezpieczeństwo obiektu, obniżały je.

Przykłady systemów i urządzeń funkcjonujących w chronionych obiektach służby więziennej infrastruktury krytycznej:

− zabezpieczenia elektroniczne (systemy alarmowe, urządzenia ochrony obwodowej, systemy telewizji dozorowej, kontroli dostępu, sygnalizacji pożarowej itp.);

− systemy i urządzenia do kontroli osób, pojazdów, bagażu (skanery X-Ray, bramkowe wykrywacze metali, detektory telefonów komórkowych itp.);

− systemy automatyki budynkowej;

− systemy wentylacji/klimatyzacji;

− systemy automatyki pożarowej, ewakuacyjne, gaszenia, oddymiania;

− systemy rozliczania mediów: energii, gazu, wody, ciepła;

− systemy zasilania gwarantowanego (agregaty prądotwórcze, zasilacze buforowe i UPS, zasilanie solarne);

− systemy nadzoru patroli;

− systemy radarowe, lokalizacyjne obiektów, funkcjonariuszy, osadzonych, dronów itp.;

− systemy zarządzania infrastrukturą IT/ICT, serwerownią – protokół SNMP;

− systemy LPR;

− systemy RCP;

− depozytory kluczy, radiotelefonów, broni itp.;

− systemy łączności przewodowej i bezprzewodowej;

− sterowanie i monitorowanie wind;

− systemy nagłośnienia PA i DSO;

− systemy multimedialne;

− systemy oświetlenia.

Zintegrowanie urządzeń i systemów już w pojedynczym obiekcie przynosi wymierne korzyści w postaci poprawy poziomu bezpieczeństwa. Znacznie większe znaczenie ma zintegrowanie systemów w wielu rozproszonych lokalizacjach, i nie ma tu znaczenia fakt występujących między nimi różnic architektonicznych i funkcjonalnych. Pozwala przede wszystkim zwiększyć bezpieczeństwo obiektów poprzez:

− efektywniejszą obsługę wielu systemów i urządzeń (wizualizacja, jednorodna obsługa różnych systemów, podpowiedzi i automatyka systemu – priorytety wyświetlania, logika, raporty, wizualizacja patroli, dronów itp.);

− niezależny od poszczególnych systemów nadzór nad ich funkcjonowaniem (rejestrowanie i raportowanie usterek, alarmów ułatwia diagnozę, utrzymanie wszystkich systemów w sprawności, rozliczanie z prac eksploatacyjnych i napraw itp.);

− powiązanie różnych sygnałów z sytuacją występującą w obiekcie, np. zapis zdarzenia w powiązaniu (tagi) z pojedynczymi klatkami z systemu dozoru wizyjnego ułatwia wyszukiwanie i identyfikowanie zdarzeń (co bez integracji wymagałoby wiele czasu, zaangażowania większych sił i środków);

− nadawanie uprawnień w systemie w dowolnym zakresie zależnie od potrzeb;

− synchronizację czasu wszystkich zdarzeń i operacji w systemach (utrzymuje czas systemowy niezależnie od zintegrowanych systemów i urządzeń, gdy nie zawsze jest możliwa automatyczna synchronizacja);

− rejestrowanie wykonywanych zadań przez operatora;

− uproszczenie szkoleń stanowiskowych, specjalistycznych i doskonalących.

Najsłabszym ogniwem prawidłowo wykonanych systemów jest człowiek ze swoją naturą i predyspozycjami psychofizycznymi. Profesjonalny system integrujący wspiera użytkowników, i niejako ich „prowadzi”. Zapobiega skłonnościom operatora do unikania obowiązków, pomijania procedur. Przypomina o czasowym wyłączeniu systemów lub urządzeń, np. w związku z pracami remontowymi i innymi.

Integrację systemów zabezpieczeń elektronicznych można wykonać za pomocą różnych rozwiązań dostępnych na rynku:

- oprogramowanie do zdalnego zarządzania i konfiguracji systemów zabezpieczeń elektronicznych;

- IB – Intelligent Building;

- BMS – Building Management System;

- SMS – Security Management System;

- VMS – Video Management Software;

- BMCS – Building Management and Control System;

- PSIM – Physical Security Information Management.

Podana kolejność ma znaczenie. Kolejne rozwiązania nie są tożsame i posiadają coraz większe funkcjonalności. Systemy klasy PSIM są rzeczywistymi integratorami umożliwiającymi hierarchiczne zarządzanie bezpieczeństwem. Skalowalność systemu PSIM umożliwia zarówno rozbudowę, jak i ograniczanie poszczególnych podrzędnych systemów w całej strukturze organizacji. Do uruchomienia systemu PSIM zarządzającego obiektami rozproszonymi potrzebna jest łączność pomiędzy nimi. Obecnie wykorzystuje się technologie IP VPN MPLS do stworzenia infrastruktury WAN z łączami światłowodowymi, satelitarnymi lub LTE. Wprowadzona modernizacja systemu łączności bezprzewodowej w służbie więziennej pozwala na zintegrowanie tego systemu z PSIM. Operatorzy wszystkich jednostek w Polsce mogą komunikować się między sobą za pomocą stacji bazowej poprzez routery sieciowe i strukturę WAN.

Systemy PSIM pozawalają połączyć ochronę obiektu z cyberbezpieczeństwem, nadzorem systemowym infrastruktury IT – system niejako sam siebie nadzoruje. Przykładowo serwerownia w zakresie kompleksowym: pomiar temperatury, wilgotności, zasilania, systemów alarmowych, nadzoru i sterowania klimatyzacji, ale także poprzez protokół SNMP nadzór nad obciążeniem procesorów (także tych wirtualnych), pamięci, dysków w serwerach i macierzach, urządzeń aktywnych sieci i innych.

System PSIM pozwala zarządzać infrastrukturą nie tylko na poziomie gromadzenia danych, wizualizacji, priorytetyzacji, automatyki i podpowiedzi, ale także w zakresie eksploatacji urządzeń, optymalnej gospodarki zasobami, np. kliknięcie na symbol czujki, która sygnalizuje usterkę, pozwala wyświetlić kartę techniczną z informacją nt. urządzenia, napraw i konserwacji, a także historią zdarzeń z tego urządzania.

Koncepcja zarządzania systemami zabezpieczeń elektronicznych w obiektach Służby Więziennej

Polska Służba Więzienna (na koniec 2018 r.) organizacyjnie przedstawia się następująco:

- Centralny Zarząd Służby Więziennej w Warszawie (CZSW);

- Centralny Ośrodek Szkolenia Służby Więziennej w Kaliszu (COSSW);

- 3 ośrodki szkolenia Służby Więziennej z 3 oddziałami (OSSW);

- 15 okręgowych inspektoratów Służby Więziennej (OISW);

- 81 zakładów karnych (ZK);

- 39 aresztów śledczych (AŚ);

- 52 oddziałów zewnętrznych zakładów karnych i aresztów śledczych (OZ);

- 4 oddziały tymczasowego zakwaterowania (OTZ).

Łącznie liczy 199 obiektów rozlokowanych na całym terytorium Polski (rys. 1). W obiektach tych zainstalowano kilkaset systemów zabezpieczeń elektronicznych z kilkuset tysiącami urządzeń, kilkaset agregatów prądotwórczych, kilkaset urządzeń do kontroli, tysiące radiotelefonów itp. Gospodarowanie taką liczbą urządzeń i ich eksploatacja staje się coraz trudniejsza już na poziomie jednostek podstawowych, a co dopiero w skali całego kraju.

Pomimo zmniejszenia liczby jednostek trwały modernizacje i rozbudowy systemów, więc liczba urządzeń się zwiększyła.

Widać to szczególnie we wzroście liczby kamer, których w 2012 r. było ponad 13 tys., w 2015 r. – 14,5 tys., a w grudniu 2018 r. – 19,5 tys. Każdy wymieniony powyżej system czy urządzenie może zostać zintegrowane w systemie klasy PSIM – lokalnie w danej jednostce organizacyjnej Służby Więziennej, a następnie włączony w globalny hierarchiczny system zarządzania bezpieczeństwem obiektów całej SW (przykład na rys. 1 i 4). Jeżeli w jednostce organizacyjnej jest zainstalowany system integrujący, ale nie jest on klasy PSIM, to nie będzie możliwe zastosowanie integracji globalnej wszystkich jednostek z hierarchią zarządzania.

Hierarchiczny system zarządzania bezpieczeństwem obiektów Służby Więziennej

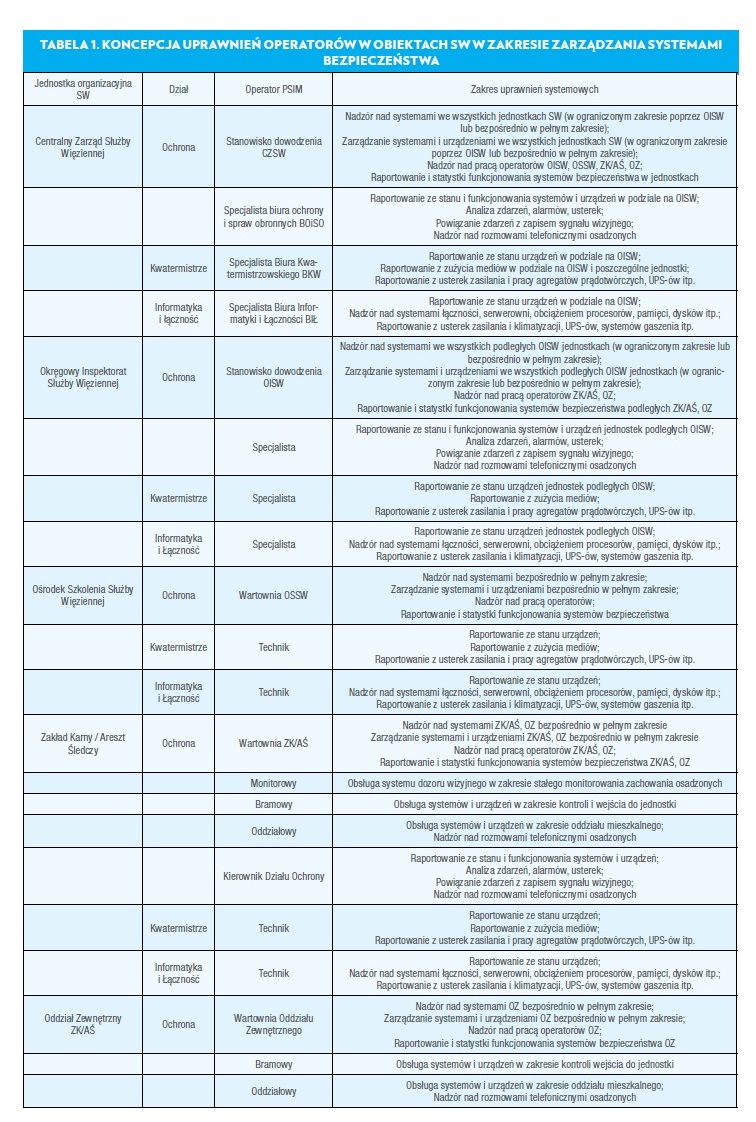

W systemie PSIM można nadawać uprawnienia operatorom w szerokim zakresie wykorzystania systemu, począwszy od operatora zarządzającego bezpieczeństwem obiektu, przez technika odpowiedzialnego za eksploatację i naprawy, administratora systemu, na uprawnieniach związanych z analizą danych skończywszy. W tabeli 1 przedstawiono koncepcję przydziału operatorów w hierarchicznej strukturze PSIM wraz z przykładowymi uprawnieniami. Od operatora, w zależności od celu systemu i jego zadań, będą wymagane odpowiednie predyspozycje, wiedza i umiejętności lub nie będą, jeśli pracuje wyłącznie z generowaną statystyką z systemu (np. informacje o zużyciu energii elektrycznej, gazu, wody itp.). Kwatermistrz dostaje informację z systemu o liczbie i czasie trwania awarii zasilania, startach i czasie pracy agregatów prądotwórczych, UPS–ów, zapotrzebowaniu mediów itp.

Systemy PSIM umożliwiają także taką konfigurację uprawnień w hierarchii struktury organizacji, która pozwala na przekierowanie kontroli nad systemami w całości lub w części. Stanowisko Dowodzenia Okręgowych Inspektoratów Służby Więziennej (SD OISW) np. przejmuje kontrolę, nadzór nad systemem ZK lub OZ w sytuacji wystąpienia zdarzenia, braków etatowych lub częściowo w porze nocnej.

Poszczególne moduły systemu PSIM pozwalają na podział zadań w zależności od przypisanej kompetencji stanowiska operatora w zakresie bezpieczeństwa i eksploatacji obiektów. Przykładowe uprawnienia:

− obsługa systemów zabezpieczeń elektronicznych;

− raportowanie usterek – eksploatacja systemów;

− wykorzystanie urządzeń, alarmy;

− nadzorowanie deponowania kluczy, broni, radiotelefonów;

− nadzorowanie rozmów telefonicznych osadzonych;

− raportowanie IT/ICT;

− raportowanie pracy agregatów;

− generowanie statystyk zadań operatorów, użytkowników, detekcji itp.

Stanowiska dowodzenia SD, wartownie, „monitorowi”, „bramowi”, „oddziałowi” muszą być dedykowanymi stanowiskami do służby wielozmianowej, pozostali operatorzy jednozmianowi, np. kierownicy ochrony, kwatermistrze, obsługa techniczna, specjaliści OISW i CZSW mogą natomiast posiadać zainstalowaną aplikację w komputerze biurowym.

Kiedy występuje hierarchia zarządzania obiektami? Z przypadkiem pracy lokalnej mamy do czynienia np. w sytuacji utraty komunikacji WAN. Gdy komunikacja WAN jest zachowana, odbywa się nadzór systemów z jednostki nadrzędnej, a w określonych przypadkach, np. wystąpienia zdarzenia, może nastąpić przejęcie kontroli nad częścią lub całością zabezpieczeń jednostki organizacyjnej (przejęcie kontroli nad systemami całkowite lub częściowe przez innego operatora w danej jednostce organizacyjnej lub poza nią). System umożliwia także utworzenie operatora mobilnego.

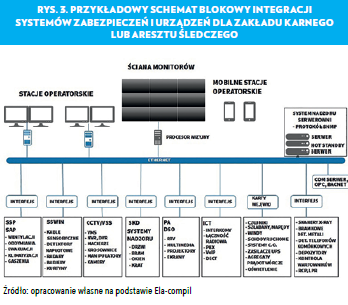

Hierarchiczna struktura organizacji, jaką jest Służba Więzienna SW (rys. 1), może zostać przeniesiona w hierarchiczną strukturę systemu kategorii PSIM (rys. 4). Centralne trójpoziomowe zarządzanie podległymi jednostkami (CZSW – OISW – ZK/AŚ) pozwala na utworzenie struktury, w której występuje zgodny z kompetencjami nadzór nad podległymi jednostkami, a w razie potrzeby umożliwia przekierowanie kontroli nad systemami danego obiektu do innego w strukturze. W CZSW oraz każdym OISW znajdują się stanowiska dowodzenia SD, w których pełniony jest 24-godzinny dyżur. W ZK/AŚ stanowisko dowodzenia jest uruchamiane w sytuacji wystąpienia zdarzenia, jednak te jednostki mają wartownie z 24-godzinnym dyżurem. Przykładową strukturę PSIM przedstawiono na rys. 3.

Wizualizacja, jako element Human Machine Interface, jest kluczowym elementem systemu PSIM przede wszystkim w zakresie bezpieczeństwa obiektu, szybkości i efektywności pracy operatora. Prawidłowo wykonana integracja systemów i urządzeń pozwala na efektywną ich obsługę, wymaga często wizualizacji wielopoziomowej (rys. 2), optymalizacji i automatyzacji zdarzeń, aby operatorzy byli w stanie obsługiwać pojawiające się sygnały z wielu urządzeń.

W średniej wielkości systemie zawierającym kilkaset urządzeń detekcyjnych i kontroli dostępu systemy potrafią generować ponad 1000 sygnałów technicznych i alarmowych na godzinę.

Wizualizacja i aplikacja integratora powinna obejmować:

− plan ogólny obiektów infrastruktury krytycznej,

− plan ogólny obiektu jednostki organizacyjnej,

− plan szczegółowy obiektu, budynku, obszaru z naniesionymi urządzeniami,

− informacje dot. urządzeń,

− powiązanie z obrazem z kamer,

− podpowiedź w postaci procedury dla operatora, a także generować historie zdarzeń oraz umożliwiać analizę danych gromadzonych w systemie i inne.

Podsumowując, nowoczesne, zoptymalizowane i efektywne zarządzanie bezpieczeństwem infrastruktury krytycznej, w której funkcjonuje tak wiele urządzeń i systemów w każdym obiekcie rozproszonej lokalizacji na terenie całego kraju, jest możliwe wyłącznie przy zastosowaniu systemu integrującego opartego na platformie zarządzania bezpieczeństwem klasy PSIM.