Badanie dojrzałości i przydatności technologii w roku 2022

Główne trendy na rynku zabezpieczeń technicznych w roku 2022

W roku 2022 cyfrowa transformacja zabezpieczeń technicznych nabrała tempa. Następuje przekształcanie systemów z reaktywnych w proaktywne, pojawiają się nowe zastosowania, a organizacja staje się zoptymalizowana, wydajniejsza i bezpieczniejsza.

W tegorocznej ankiecie badającej dojrzałość i przydatność technologii stosowanych obecnie na rynku, przeprowadzonej przez asmag.com, wzięło udział 323 uczestników. Pozwoliło to wskazać te technologie, które są już dostępne, oraz te, które wchodzą do rozwiązań telewizji dozorowej i kontroli dostępu.

W tegorocznej ankiecie badającej dojrzałość i przydatność technologii stosowanych obecnie na rynku, przeprowadzonej przez asmag.com, wzięło udział 323 uczestników. Pozwoliło to wskazać te technologie, które są już dostępne, oraz te, które wchodzą do rozwiązań telewizji dozorowej i kontroli dostępu.

Bieżące i pojawiające się trendy

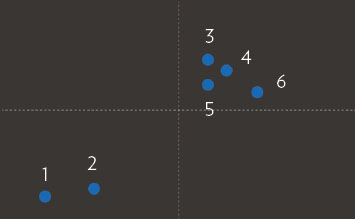

Wśród technologii dojrzałych i odpowiednich znalazły się: pamięć brzegowa (edge storage) (3), analityka brzegowa (edge analytics) (4), architektura chmury hybrydowej (hybrid-cloud architecture) (5) i komunikacja 5G (5G wireless communication) (6).

Za niezbyt dojrzałe i nieodpowiednie uznano:

cyfrowe bliźniaki (digital twins) (1) i rozszerzoną rzeczywistość (augmented reality) (2).

5G i przetwarzanie w urządzeniu brzegowym sieci (edge computing) to dwie technologie, których udział w rynku szybko rośnie, choć 5G w zeszłym roku uznano za niedojrzałe, natomiast przetwarzanie na brzegu sieci nadrabia opóźnienia. Użytkownicy opowiadają się za przetwarzaniem w urządzeniach końcowych, co ułatwia postęp notowany w analityce brzegowej i pamięci masowej. Cyfrowe bliźniaki i rozszerzona rzeczywistość wciąż jeszcze mają przed sobą pole do rozwoju, ale ich potencjał w optymalizacji aplikacji bezpieczeństwa wydaje się obiecujący.

5G i przetwarzanie w urządzeniu brzegowym sieci (edge computing) to dwie technologie, których udział w rynku szybko rośnie, choć 5G w zeszłym roku uznano za niedojrzałe, natomiast przetwarzanie na brzegu sieci nadrabia opóźnienia. Użytkownicy opowiadają się za przetwarzaniem w urządzeniach końcowych, co ułatwia postęp notowany w analityce brzegowej i pamięci masowej. Cyfrowe bliźniaki i rozszerzona rzeczywistość wciąż jeszcze mają przed sobą pole do rozwoju, ale ich potencjał w optymalizacji aplikacji bezpieczeństwa wydaje się obiecujący.

Kontrola dostępu

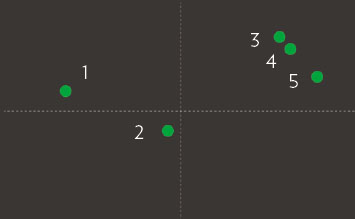

Technologie dojrzałe i odpowiednie: wielomodalna biometria (3), mobilna kontrola dostępu (4) i uwierzytelnianie wieloskładnikowe (5).

Niezbyt dojrzałe ani odpowiednie: kontrola dostępu w chmurze (2). Za dojrzałe, ale nie tak odpowiednie uznano biometrię jednomodalną (1).

Dzięki wszechobecnym smartfonom oraz uwierzytelnianiu bezdotykowemu mobilna kontrola dostępu w chmurze staje się coraz bardziej popularna i wciąż ma potencjał na rozwój. Uwierzytelnianie wieloskładnikowe przeważyło nad biometrią jednomodalną, ponieważ użytkownicy chcą korzystać z rozwiązań bardziej dokładnych i szybszych.

Dzięki wszechobecnym smartfonom oraz uwierzytelnianiu bezdotykowemu mobilna kontrola dostępu w chmurze staje się coraz bardziej popularna i wciąż ma potencjał na rozwój. Uwierzytelnianie wieloskładnikowe przeważyło nad biometrią jednomodalną, ponieważ użytkownicy chcą korzystać z rozwiązań bardziej dokładnych i szybszych.

Telewizji dozorowa

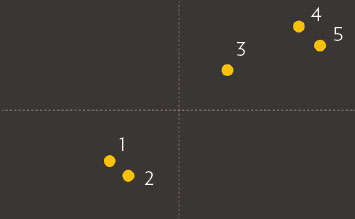

Jako technologie dojrzałe i odpowiednie wskazano: kamery kolorowe działające przy skrajnie słabym oświetleniu (4), wspierane AI przeszukiwanie wideo (5), kamery bi-spektralne: termowizyjna + światła widzialnego (3).

Za niezbyt dojrzałe uznano: rozdzielczość 8K (1), dozór wizyjny w chmurze (2)

Postęp w technologii odwzorowania kolorów na obrazie z kamery uzyskanym przy skrajnie słabym oświetleniu sceny przyczynił się do zwiększenia popularności kamer z taką funkcjonalnością w porównaniu z kamerami bi-spektralnymi. Spośród wszystkich funkcji sztucznej inteligencji jako najbardziej dojrzałe i odpowiednie wskazano wyszukiwanie osób/pojazdów. Tempo przechodzenia systemów monitoringu wizyjnego do chmury jest nadal powolne, ale powinno wzrosnąć wraz z ich rozwojem, natomiast rozdzielczość 8K może napotkać problemy związane z ceną i dystrybucją.

Postęp w technologii odwzorowania kolorów na obrazie z kamery uzyskanym przy skrajnie słabym oświetleniu sceny przyczynił się do zwiększenia popularności kamer z taką funkcjonalnością w porównaniu z kamerami bi-spektralnymi. Spośród wszystkich funkcji sztucznej inteligencji jako najbardziej dojrzałe i odpowiednie wskazano wyszukiwanie osób/pojazdów. Tempo przechodzenia systemów monitoringu wizyjnego do chmury jest nadal powolne, ale powinno wzrosnąć wraz z ich rozwojem, natomiast rozdzielczość 8K może napotkać problemy związane z ceną i dystrybucją.

Kontrola dostępu w 2022 r. – rośnie popularność urządzeń mobilnych, chmura pozostaje stabilna

Prasanth Aby Thomas

asmag.com

Badanie dotyczące kontroli dostępu w 2022 r. przeprowadzone przez asmag.com wśród integratorów, dystrybutorów i użytkowników końcowych wykazało, że biometria wielomodalna, uwierzytelnianie wieloskładnikowe, mobilna kontrola dostępu i rozpoznawanie linii papilarnych to jedne z najbardziej dojrzałych i wciąż rozwijających się technologii. Spośród nich biometria wielomodalna znalazła się na szczycie rankingu dojrzałości, podczas gdy wieloskładnikowe potwierdzanie tożsamości zostało uznane za najbardziej zrównoważone.

Większość dostawców, którzy wyrazili swoją opinię na analizowany temat, zgodziła się z wynikami badania. Niektórzy przedstawili czynniki wpływające na wybory dokonywane przez konsumentów i ich znaczenie w dłuższej perspektywie.

Większość dostawców, którzy wyrazili swoją opinię na analizowany temat, zgodziła się z wynikami badania. Niektórzy przedstawili czynniki wpływające na wybory dokonywane przez konsumentów i ich znaczenie w dłuższej perspektywie.

Wzrost popularności mobilnej kontroli dostępu

Hanchul Kim, prezes firmy Suprema, zwrócił uwagę na rosnącą popularność mobilnej kontroli dostępu ze względu na jej wygodę, łatwość i szybkość w użyciu. Wystarczy, że uprawniony użytkownik stuknie w swój smartfon, by przejść przez drzwi. Zarządzanie uwierzytelnianiem gości, a nawet obecnością pracowników jest bardziej opłacalne, ponieważ nie ma już potrzeby wydawania, gromadzenia i usuwania nieaktualnych fizycznych kart dostępu.

– Mobilna kontrola dostępu jest bezpieczna: karty dostępu mogą zostać zgubione, skradzione lub użyte przez nieuprawnionych użytkowników, natomiast mobilne dane potwierdzające tożsamość są zapisywane w smartfonie użytkownika, który ma określone uprawnienia – powiedział Hanchul Kim. – Mobilne poświadczenia są również w pełni zarządzane w chmurze, co ułatwia ich zdalną dezaktywację w przypadku zgubienia lub kradzieży smartfonu. Rozwiązania dostępu mobilnego Suprema zapewniają wszystkie powyższe cechy, które zwiększają wygodę użytkowników.

Podobnymi przemyśleniami podzielił się Devin Love, Senior Director for Software Products w firmie Allegion. Jak zauważył, poświadczenia tożsamości przechowywane w telefonie użytkownika i stosowane jako poświadczenia mobilne będą nadal jedną z popularniejszych technologii, ponieważ współgrają z przyzwyczajeniami człowieka.

– Zabezpieczając telefon biometrycznie, wiemy, gdzie te informacje są przechowywane i jak są wykorzystywane. Z tego procesu użytkownik prawdopodobnie już kiedyś korzystał. Równie ważne jest to, że szybkie tempo zmian w tym obszarze wymaga częstych aktualizacji, które można przeprowadzić poprzez stosunkowo szybki cykl aktualizacji telefonów komórkowych. Nadal wprawdzie nie będzie jednej uniwersalnej technologii, która zarządzałaby wszystkim, ale można oczekiwać, że uwierzytelnianie za pomocą telefonu, jako jedna z metod, będzie rozwijane i szybciej wdrażane niż inne – powiedział Devin Love.

Potencjał rozwiązań w chmurze

Rozwiązania oparte na chmurze zyskują na popularności. W badanie asmag.com wykazano, że większość respondentów wystawiła kontroli dostępu w chmurze ocenę średnią pod względem dojrzałości i trwałości. Jedną z firm, która skupiła się na tych rozwiązaniach i opowiada się za chmurą hybrydową jako najlepszym sposobem na przyszłość, jest Gallagher.

– Chmura hybrydowa znacznie ułatwia wdrażanie szeregu usług – ocenił Steve Bell, kierownik ds. technologii w Gallagher Security. – Pozwala sprzedawcy kontrolować aktualizacje oprogramowania, aby mieć pewność, że te usługi są zawsze zabezpieczone przed najnowszymi zagrożeniami cybernetycznymi. Wdrożenie bezpiecznego połączenia do naszej chmury Gallagher z serwera on-premise jest najważniejsze. Zawsze zlecamy podłączenie urządzeń pracujących w sieci lokalnej do chmury Gallagher, ponieważ dzięki temu dział IT klienta może łatwo zabezpieczyć połączenie, a firma Gallagher zabezpiecza je po stronie chmury.

Command Center Web firmy Gallagher to nowy interfejs użytkownika, który wykorzystuje podejście hybrydowe, aby umożliwić bezpieczne uruchamianie stacji roboczej na dowolnym urządzeniu z przeglądarką internetową. Użytkownicy mogą dodawać nowe funkcje do tej aplikacji bez aktualizacji na miejscu, a klienci zawsze będą dysponować najnowszą jej wersją. Według S. Bella to najlepsza opcja dostępna dzięki obu rozwiązaniom.

Rozwiązania do wielu zastosowań

Istnieje kilka technologii kontroli dostępu, ale wielu użytkowników zastanawia się nad tym, czy są one na tyle dopracowane, by móc je stosować na szeroką skalę. Hanchul Kim uważa, że mobilnej kontroli dostępu można bezpiecznie używać w wielu zastosowaniach, zwłaszcza że KD oparta na technologii UWB (Ultra-WideBand) wkrótce zostanie skomercjalizowana. UWB to technologia RF, która może dokładnie mierzyć odległości z błędem 5–10 cm.

– Na rynku pojawiają się smartfony z UWB, m.in. iPhone i Samsung Galaxy – zaznaczył H. Kim. – Im więcej takich smartfonów będzie w użyciu, tym bardziej wzrośnie zapotrzebowanie na mobilną kontrolę dostępu opartą na UWB. Użytkownik zbliżający się do drzwi zostanie rozpoznany, o ile będzie miał przy sobie smartfon, a drzwi otworzą się automatycznie, bez konieczności dalszego uwierzytelniania. Suprema dołączyła do FiRa Consortium, organu doradczego, który ustala standardy dla technologii UWB, aby przyspieszyć rozwój tych rozwiązań i zapewnić wygodniejsze oraz bezpieczniejsze korzystanie z nich.

Inni z kolei sugerują, że potencjał mobilnej kontroli dostępu ogranicza kilka zmiennych. Steve Bell zwrócił uwagę, że chociaż te rozwiązania są dostępne już od co najmniej pięciu lat, doświadczenie użytkownika w dużej mierze zależy od tego, czy korzysta z usług niezawodnego i zaufanego dostawcy. Poświadczenia tożsamości ze smartfonu poprawią wydajność, umożliwiając wykorzystanie technologii NFC zarówno na urządzeniach Apple’a, jak i z systemem Android. Zgodnie z wynikami ankiety S. Bell też uważa autoryzację wieloelementową za opcję dojrzałą, choć to zależy od zastosowanych technologii.

– Uwierzytelnianie wieloskładnikowe powinno być stosowane przez większą liczbę klientów. Podążając za przykładem sieci komputerowej i uwierzytelniania internetowego, ważne jest zapewnienie ochrony cybernetycznej, którą wieloskładnikowość gwarantuje – zauważył Steve Bell. – Łatwo sklonować większość starszych technologii poświadczeń tożsamości. Nadal można ukraść dane identyfikacyjne lub przechwycić kartę, którą ktoś zgubił. Uwierzytelnianie wieloelementowe, np. karta oraz kod PIN lub karta plus dane biometryczne, może chronić przed nieuprawnionym dostępem. Przykładowo, karta rządu USA w standardzie FIPS201 (PIV) ma możliwość 3-elementowego uwierzytelniania za pomocą karty/PIN/biometrii, ale w praktyce nie jest zbyt często stosowana.

Wnioski

Odpowiedzi czytelników asmag.com i wywiady z dostawcami nie dają jasnego obrazu rynku. Analiza wyników badania pozwala jednak wskazać kilka trendów. Przykładowo wzrost zastosowania mobilnych rozwiązań kontroli dostępu jest powszechnie postrzegany jako wielki krok naprzód w systemach KD, ponieważ oferowane przez nie wygoda i bezpieczeństwo przewyższają te, które są dostępne w innych rozwiązaniach. Wykorzystanie chmury ma potencjał, ale jej powolny wzrost pokazują zarówno badania, jak i wywiady z producentami. Jednak w perspektywie może się okazać integralną częścią systemów kontroli dostępu.

Identyfikacja wieloskładnikowa jest prawdopodobnie najbardziej dopracowanym i popularnym rozwiązaniem na wszystkich rynkach. Może to stanowić podstawę do płynnego przejścia do rozwiązań opartych na urządzeniach mobilnych, ponieważ urządzenia te mogą zapewniać kilka trybów uwierzytelniania.

Telewizja dozorowa:

w 2022 r. najpopularniejsza jest AI

Tegoroczna ankieta przeprowadzona wśród integratorów, dystrybutorów i użytkowników końcowych ukazuje się w trudnym momencie, gdy firmy na całym świecie wracają do normalnego funkcjonowania po dwóch latach przerwy, a jednocześnie pojawiają się skutki wojny w Ukrainie. Pandemia miała duży wpływ na branżę i konsumentów, otwierając nowe perspektywy na technologie i rozwiązania. Co ważne, firmy zdały sobie sprawę ze znaczenia usług zdalnych i analityki wspieranej sztuczną inteligencją, które mogą zwiększyć wygodę i bezpieczeństwo.

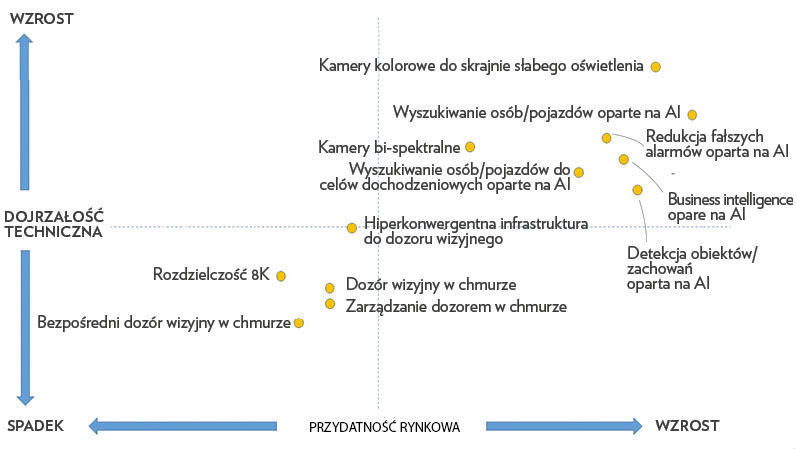

Kamery kolorowe działające w skrajnie słabym oświetleniu, z zaimplementowanymi algorytmami sztucznej inteligencji – wspierane AI przeszukiwanie wideo, redukcja fałszywych alarmów i analizy biznesowe – to wg tegorocznych respondentów cztery główne trendy w monitoringu wizyjnym. Większość biorących udział w ankiecie jako najbardziej dojrzałe i zrównoważone rozwiązania wskazała kamery kolorowe działające w skrajnie słabym oświetleniu oraz wspierane AI przeszukiwanie wideo.

Kamery kolorowe działające w skrajnie słabym oświetleniu, z zaimplementowanymi algorytmami sztucznej inteligencji – wspierane AI przeszukiwanie wideo, redukcja fałszywych alarmów i analizy biznesowe – to wg tegorocznych respondentów cztery główne trendy w monitoringu wizyjnym. Większość biorących udział w ankiecie jako najbardziej dojrzałe i zrównoważone rozwiązania wskazała kamery kolorowe działające w skrajnie słabym oświetleniu oraz wspierane AI przeszukiwanie wideo.

Wzrost znaczenia AI

To, że trzy z czterech najpopularniejszych trendów są związane z AI, pokazuje jej znaczenie w monitoringu wizyjnym. Algorytmy w ciągu ostatnich kilku lat radykalnie się poprawiły, dostarczając klientom bezprecedensową wartość w postaci alertów w czasie rzeczywistym, analiz biznesowych czy łatwego zarządzania materiałem wizyjnym z lepszą dokładnością.

Według Adama Ringa, Sr. Manager, Tech Services and Sales Engineering w i-PRO Americas, technologia oparta na AI stanowi ewolucję technologiczną, która pobudza do innowacji. W przypadku monitoringu wizyjnego detekcja obiektów wsparta sztuczną inteligencją umożliwia zintegrowane wyszukiwanie osób i pojazdów do celów dochodzeniowych oraz dostarcza danych do analizy biznesowej.

– Kamery i-PRO niezawodnie wykrywają obiekty i rejestrują około 60 unikalnych atrybutów związanych z nimi – powiedział Adam Ring. – Dzięki temu operatorzy mogą szybko i wydajnie wyszukiwać obiekty, a także powiadamiać o zdarzeniach w czasie rzeczywistym, przy maksymalnym ograniczeniu fałszywych alarmów. Nasze oprogramowanie Active Guard prezentuje metadane AI w łatwym w użyciu interfejsie najpopularniejszych systemów VMS, np. oferowanych przez Genetec czy Milestone.

Zespoły ds. bezpieczeństwa i operatorzy mogą teraz zmienić swoją postawę z reaktywnej na proaktywną, aby reagować na zdarzenia, mając na celu przede wszystkim zapobieganie występowaniu incydentów. Kamery z AI mogą również dostarczać cenne informacje z zakresu analizy biznesowej zespołom zarówno marketingowym, jak i operacyjnym – dane o liczbie klientów w godzinach szczytu, czasie przebywania klienta w poszczególnych strefach, długości kolejek i wiele innych. Technologia jest sprawdzona, dojrzała i w sposób zasadniczy zmienia wartość systemów monitoringu wizyjnego.

– Spodziewamy się, że coraz więcej takich technologii, jak sztuczna inteligencja i uczenie maszynowe, będzie zyskiwać na popularności – wyjaśnił Vijay Dhamija, globalny lider inżynierii wideo w Honeywell Building Technologies. – Duży nacisk kładzie się na opracowywanie dopracowanych modeli sztucznej inteligencji z zaawansowanym wykrywaniem osób. To szczególnie ważne narzędzie, ponieważ coraz częściej nasze przestrzenie publiczne przywraca się do ich przeznaczenia sprzed pandemii.

Edge dodaje więcej wartości do analizy

Analityka przynosi klientom wiele korzyści, a dodatkowe atuty rozwiązań na brzegu sieci zapewniają jeszcze większą wartość. W miarę jak urządzenia brzegowe stają się coraz bardziej wydajne, przetwarzanie informacji na krawędzi sieci to trend widoczny we wszystkich dziedzinach.

– Redukcja kosztów w porównaniu z wdrażaniem serwerów do tych samych zadań jest znacząca. Analityka brzegowa, w szczególności wspomagana przez AI i uczenie maszynowe, zmienia zasady gry dla specjalistów ds. bezpieczeństwa, którzy mogą zrobić więcej, gdy są odciążeni od nużącej pracy. Przy monitorowaniu obrazów z tak wielu kamer mogą polegać na analizie, która powiadamia ich o zdarzeniach wymagających uwagi – powiedział Adam Ring.

– Uważamy, że otwarta architektura staje się wymogiem w branży zabezpieczeń, ponieważ przyszłość musi być budowana na platformach, które bezproblemowo współdziałają z wieloma systemami i różnymi technologiami. Ponieważ żadna pojedyncza firma nie jest w stanie zapewnić najlepszych rozwiązań do każdego scenariusza, ważne, aby klienci mogli wybierać najlepsze w swojej klasie narzędzia, które pasują do ich potrzeb i wymagań, i móc je bez problemu zintegrować.

Firmy, które nie oferują otwartych systemów, są czasem traktowane podobnie jak platformy typu „usługa jako zakładnik”, ponieważ zmuszają użytkowników do korzystania z kamer, narzędzi i infrastruktury, stanowiących zazwyczaj kompromis w stosunku do oferty dostępnej na rynku. Największe szanse na wygranie przetargu mają dostawcy, którzy oferują niestandardowe rozwiązania dokładnie odpowiadające potrzebom użytkownika końcowego.

Więcej do chmury

Wraz z zainteresowaniem rozwiązaniami na brzegu sieci widać wzmożoną migrację do rozwiązań opartych na chmurze. Interesujące może być to, w jaki sposób firmy starają się zrównoważyć wykorzystanie chmury i rozwiązań brzegowych w przyszłości. Vijay Dhamija wyjaśnił, że nadal jest zauważalny wzrost popularności Cloud VSaaS i usługi bezpośredniego monitoringu wizyjnego w chmurze, ponieważ coraz więcej klientów czuje się komfortowo z ideą chmury i zdaje sobie sprawę z jej zalet. Obecnie jest tak dużo danych i tak wiele wymagań dotyczących zgodności, o których należy pamiętać, że przechowywanie tych danych na miejscu staje się coraz trudniejsze i bardziej kosztowne.

– System oparty na chmurze łatwiej jest skonfigurować i utrzymać, jest bardziej opłacalny i wydajniejszy w zakresie raportowania oraz zgodności. Ponadto użytkownicy mogą uzyskać dostęp do systemów w chmurze z dowolnego miejsca i w dowolnym czasie – podkreślił Vijay Dhamija.

Trendy w urządzeniach

Mimo że to oprogramowanie jest w centrum uwagi, jeśli chodzi o postęp, daje się zauważyć również specyficzne trendy w zastosowaniu urządzeń. Przykładowo coraz powszechniejsze są kamery bi-spektralne, wykorzystujące termowizję i światło widzialne. Wcześniej mogły to być dwie osobne kamery, teraz ta sama kamera może wykonywać dwa różne zadania.

Wykorzystanie niszowych rozwiązań, takich jak radar i LiDAR, również nabiera tempa w popularnych zastosowaniach w dziedzinie zabezpieczeń. Czujniki LiDAR mogą być wdrażane w szerokim zakresie, m.in. w dozorze zewnętrznym i wewnętrznym sektora bezpieczeństwa publicznego, do wykrywania intruzów w kontroli granicznej i ochronie obwodowej oraz kontroli dostępu.

– Dla Honeywell infrastruktura krytyczna stanowi największy rynek odbiorców LiDAR-ów, z głównymi segmentami obejmującymi centra danych, wytwarzanie i dystrybucję energii, dystrybucję wody i usług komunalnych, obiekty elektrowni jądrowych oraz przetwórstwa ropy naftowej i gazu – powiedział Vijay Dhamija. – Inne kategorie obejmują budynki komercyjne, magazyny i kontrolę graniczną. W wielu środowiskach LiDAR będzie współistnieć z czujkami biometrycznymi, oferując pełen zakres funkcji zabezpieczeń, od wczesnego wykrywania z dalekim zasięgiem po rozpoznawanie twarzy. Kamery zaczynają zawierać LiDAR, więc dodają kolejny poziom ochrony z dokładniejszym skanowaniem, zwiększoną percepcją głębi i innymi atutami.

Wnioski

Pojawienie się sztucznej inteligencji zrewolucjonizowało branżę telewizji dozorowej, radykalnie zwiększając jej funkcje i korzyści. Ostatnie badanie podkreśla ten fakt i wskazuje na przyszłość tego sektora z bardziej znaczącym wpływem oprogramowania. Jeśli chodzi o urządzenia, pojawi się więcej rozwiązań realizowanych w urządzeniach na brzegu sieci, ponieważ firmy starają się maksymalnie wykorzystać te możliwości. Połączenie technologii brzegowej, chmury i sztucznej inteligencji to kierunek w branży telewizji dozorowej.

Badanie asmag.com

Ankieta dotycząca trendów technologicznych została przeprowadzona przez asmag.com w październiku 2022 r., a swoje opinie przedstawiło 323 jej uczestników. Respondenci składali się głównie z dystrybutorów (35%), integratorów/instalatorów systemów (27%), konsultantów (21%), użytkowników końcowych (9%) oraz producentów (4%). Najbardziej reprezentowane były Azja i Oceania (58%), następnie EMEA (26%) i obie Ameryki (16%).

Zobacz pozostałe raporty Security 50:

Badanie dojrzałości i przydatności technologii w roku 2022

Security 50 – największe firmy branży security na świecie

Branża zabezpieczeń elektronicznych w 2022 r. Analiza rynku wg regionów

Kontrola dostępu i telewizja dozorowa – kondycja globalnego rynku w 2022 roku

Badania rynku i komentarze branży